说明

前段时间幻兽帕鲁大火和小伙伴AA一起租了个云服务器,为了其他伙伴登录,ssh密钥设置了一个很简单的密码

。应该就是密码设置的太简单被黑客扫出来了。

挖矿程序

解决步骤

- 修改登录密码

- 按照云服务器提示的步骤隔离挖矿文件。

对其他服务器22端口攻击

文件隔离完我以为就解决了,第二天早上又提示对别的服务器22端口攻击

解决步骤

- 查看对外22端口进行访问的进程

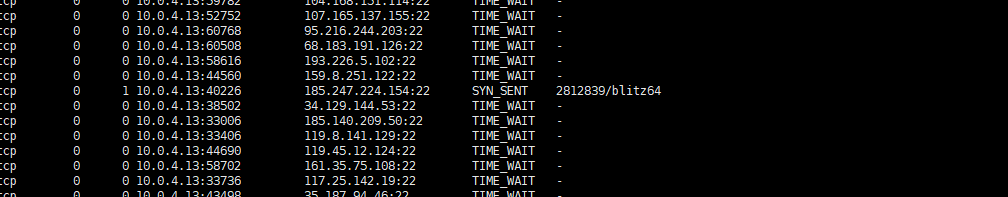

netstat -anp |grep :22

这里有一大堆对外访问的但是总的进程就两个,一个是httpd,一个是blitz64

- 查看病毒文件位置并删除病毒文件

//查看病毒文件位置,上图的2812839/blitz64

cat /proc/2812839/cmdline

- 杀掉进程

kill -9 2812839

- 清理tcp链接

//安装tcpkill工具

sudo apt install dsniff

//清理tcp链接

tcpkill -i eth0 -9 port 22

- 清理定时任务

//查看定时任务

crontab -l

//编辑定时任务

crontab -e

- 删除authorized_keys,这个服务器是没有配置过免密登录的,多出来的应该是病毒脚本配置的

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?