前言

为了应对凌乱的知识点,今天做一个梳理,文章并不一定是原创,如果看到其他网站有相似内容,不要怀疑是我抄袭。

提示:不喜勿喷,欢迎留言指导,我真的很缺指导!

应急响应分析

一、日志分析

电脑一般分为windows系统和linux系统两种,我们先得要了解一下我们登录的时候,会在哪里留下信息。

首先了解一下windows日志

系统日志

Windows系统组件产生的事件,主要包括驱动程序、系统组件、应用程序错误信息等

日志默认位置为:C:\windows\System32\winevt\Logs\System.evtx

安全日志

主要记录系统的安全信息,包括登录登出,系统文件的创建删除等,安全日志只有系统管理员才能访问,这也体现了大型系统中安全的重要性。

C:\windows\System32\winevt\Logs\Security.evtx

应用程序日志

中包含由应用程序或者系统程序记录的事件,主要记录程序运行方面的事件,例如文件崩溃情况,文件错误情等。

C:\windows\System32\winevt\Logs\Application.evtx

系统和应用程序日志存储故障排除信息,对于系统管理员更为有用,安全日志记录事件审计信息,包括用户验证(登录、远程访问等)和特定用户在认证后对系统做了什么,对调查人而言更有帮助。

查看日志:日志名称.evtx 或eventvwr.msc

在这个页面中,我们可以方便的看到各个属性的消息,系统内置的三个核心日志的文件默认大小都是20MB(20480KB),记录文件的数据超过时,系统会优先覆盖国企的日志记录,其他的应用程序和服务日志默认为1024KB,超过也同样先覆盖国企的日志记录。

我们需要了解的是安全日志。

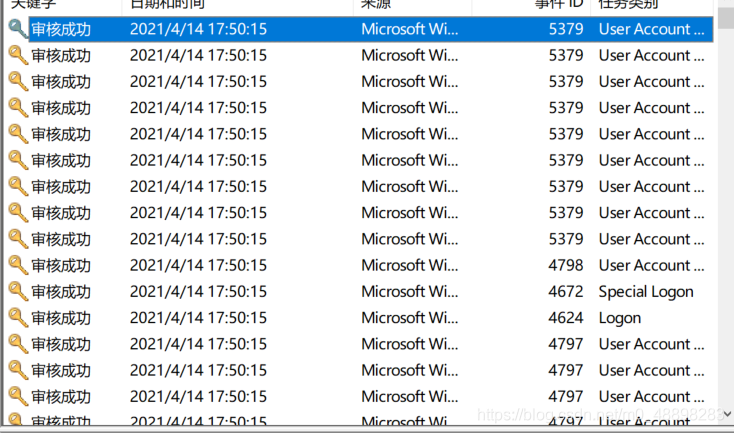

Windows事件日志

Windows事件日志本质上也是一个数据库,其中包含各项纪录,包含的元素大致分为9个:日期/时间、事件类型、用户、计算机、事件ID、来源、类别、描述、数据等信息

windows事件日志总有五个事件类型,所有的时间必须只能拥有其中的一种事件类型。

信息(information)

信息事件指的是程序、驱动、或者服务成功操作的事件。

警告(warning)

不是直接主要立即发生的问题,而是导致未来发生的问题。例如磁盘不足或未找到打印机时,都会记录一个“警告”事件。

错误(error)

错误时间指的是用户应该知道重要的问题。错误事件通常功能和数据的丢失。例如一个服务不能被系统引导加载,就会有一个错误事件。

成功审核(success audit)

成功的审核安全访问尝试,主要指的是安全性的日志,这里记录着用户登录/注销、对象访问、特权使用、账户管理、策略更改、详细跟踪、目录服务访问、账户登录等事件,例如所有的成功登陆系统都会被记录为该事件

失败审核(failure audit)

失败的审核安全登录尝试,例如用户试图访问网络驱动器失败,则该尝试会被作为失败审核事件记录下来

其中常见的安全日志编号有:

4624 --登录成功

4625 --登录失败

4634 --注销成功

4647 --用户启动的注销

4672 --超级用户

4720,4722,4723,4724,4725,4726,4738,4740 --表示当前用户创建删除改变密码的事件记录

4727,4737,4739,4762 --代表当用户组发生添加删除或组内添加成员时生成该事件

顺便科普一下系统日志的三个日志编号:

1074 --计算机开机 关机 重启的时间、原因和注释

6005 --表示计算机日志服务已启动。

104 --这个ID记录所有日志清除事件,当日志被清除时出现此事件ID

web日志

web日志的攻击事件不从系统日志上看,这点和系统入侵事件有分别

如此我们可以分析一个web日志 如:

访问者ip:127.0.0.1

访问日期: 07/Nov/2019:18:11:54 +0800

请求方式:GET

请求链接:/dvwa/phpinfo.php

HTTP协议:HTTP/1.1

返回状态码:200

返回包的长度:2536

请求包的Referer:http://127.0.0.1/dvwa/phpinfo.php

访问者的浏览器信息:Mozilla/5.0(windows NT 10.0;Win64;x64)AppleWebKit/537.36(KHTML,like Geckp)Chrome/69.0.3497.100 Safari/537.36

远程登录

RDP(远程桌面协议)

端口为3389,攻击者可能利用RDP远程登录,源主机和目的主机也会生成相应事件。

4624:账户成功登录

4648:使用明文凭证尝试登录

4778:重新连接到一台 Windows 主机的会话

4779:断开到一台 Windows 主机的会话

远程连接日志(应用程序和服务日志->Microsoft->Windows->-TerminalServices->RemoteConnectionManager->Operational),重要事件 ID 和含义:

1149:用户认证成功

21:远程桌面服务:会话登录成功

24:远程桌面服务:会话已断开连接

25:远程桌面服务:会话重新连接成功

远程连接日志关注 RemoteInteractive(10) 和CachedRemoteInteractive(12)表明使用了 RDP ,因为这些登录类型专用于RDP使用。

登录类型

| 登录类型2:交互式登录(Interactive) |

| 这应该是你最先想到的登录方式吧,所谓交互式登录就是指用户在计算机的控制台上进行的登录,也就是在本地键盘上进行的登录,但不要忘记通过KVM登录仍然属于交互式登录,虽然它是基于网络的 |

| 登录类型3:网络(Network) |

| 当你从网络的上访问一台计算机时在大多数情况下Windows记为类型3,最常见的情况就是连接到共享文件夹或者共享打印机时。另外大多数情况下通过网络登录IIS时也被记为这种类型,但基本验证方式的IIS登录是个例外,它将被记为类型8,下面将讲述。 |

| 登录类型4:批处理(Batch) |

| 当Windows运行一个计划任务时,“计划任务服务”将为这个任务首先创建一个新的登录会话以便它能在此计划任务所配置的用户账户下运行,当这种登录出现时,Windows在日志中记为类型4,对于其它类型的工作任务系统,依赖于它的设计,也可以在开始工作时产生类型4的登录事件,类型4登录通常表明某计划任务启动,但也可能是一个恶意用户通过计划任务来猜测用户密码,这种尝试将产生一个类型4的登录失败事件,但是这种失败登录也可能是由于计划任务的用户密码没能同步更改造成的,比如用户密码更改了,而忘记了在计划任务中进行更改。 |

| 登录类型5:服务(Service) |

| 与计划任务类似,每种服务都被配置在某个特定的用户账户下运行,当一个服务开始时,Windows首先为这个特定的用户创建一个登录会话,这将被记为类型5,失败的类型5通常表明用户的密码已变而这里没得到更新,当然这也可能是由恶意用户的密码猜测引起的,但是这种可能性比较小,因为创建一个新的服务或编辑一个已存在的服务默认情况下都要求是管理员或serversoperators身份,而这种身份的恶意用户,已经有足够的能力来干他的坏事了,已经用不着费力来猜测服务密码了。如何起名 |

| 登录类型7:解锁(Unlock) |

| 你可能希望当一个用户离开他的计算机时相应的工作站自动开始一个密码保护的屏保,当一个用户回来解锁时,Windows就把这种解锁操作认为是一个类型7的登录,失败的类型7登录表明有人输入了错误的密码或者有人在尝试解锁计算机。 |

| 登录类型8:网络明文(NetworkCleartext) |

| 这种登录表明这是一个像类型3一样的网络登录,但是这种登录的密码在网络上是通过明文传输的,WindowsServer服务是不允许通过明文验证连接到共享文件夹或打印机的,据我所知只有当从一个使用Advapi的ASP脚本登录或者一个用户使用基本验证方式登录IIS才会是这种登录类型。“登录过程”栏都将列出Advapi。 |

| 登录类型9:新凭证(NewCredentials) |

| 当你使用带/Netonly参数的RUNAS命令运行一个程序时,RUNAS以本地当前登录用户运行它,但如果这个程序需要连接到网络上的其它计算机时,这时就将以RUNAS命令中指定的用户进行连接,同时Windows将把这种登录记为类型9,如果RUNAS命令没带/Netonly参数,那么这个程序就将以指定的用户运行,但日志中的登录类型是2。 |

| 登录类型10:远程交互(RemoteInteractive) |

| 当你通过终端服务、远程桌面或远程协助访问计算机时,Windows将记为类型10,以便与真正的控制台登录相区别,注意XP之前的版本不支持这种登录类型,比如Windows2000仍然会把终端服务登录记为类型2。 |

2.Windows入侵事件排查

常见的应急相应事件分类:

web入侵:网页挂马、主页篡改、webshell;

系统入侵:病毒木马、勒索软件、远控后门;

网络攻击:DDOS攻击、DNS劫持、ARP欺骗;

1.检查服务器是否有弱口令远程管理端口是否对公网开放

根据情况问问负责人或者在有权限的情况下查一下系统策略

2.查看服务器是否存在可疑账号、新增账号

用户排查:

1)隐藏用户、排查注册表里的克隆账号等进入cmd输入wmic命令

具体:wmic useraccount get name

2)进入cmd中的regedit进入注册表编辑器中的HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users

3)打开cmd窗口,输入lusrmgr.msc命令,查看是否有新增可疑的账号

3.文件排查,敏感目录排查等。主要排查隐藏文件木马可疑进程等

其主要有temp、windows、appdata、localappdata等

temp为临时文件存储 recente近期文件 prefetch预读取文件等

点击开始——>运行,输入%UserProfile%\Recent,分析最近打开的文件,查找可疑文件

4.系统排查

启动项、计划任务、服务:

1)本地组策略里查看有无启动脚本或者msfinfo32命令和msfconfig查看启动项目。

2)计划项排查 任务计划程序或者命令schtasks查看

3)单击【开始】>【运行】;输入 cmd,然后输入at,检查计算机与网络上的其它计算机之间的会话或计划任务,如有,则确认是否为正常连接。

4)服务自启动:单击【开始】>【运行】,输入services.msc,注意服务状态和启动类型,检查是否有异常服务

5.进程排查

查看可疑进程 (不匹配的情况借助第三方如kali)

netstat -ano 查看网络连接情况

Tasklist 查看进程 并find定位

Tasklist | find “进程ID” 定位程序

查看可疑服务

进入服务查看有无可疑服务

6.日志分析

分析方法:

1)前提:开启审核策略,若日后系统出现故障、安全事故则可以查看系统的日志文件,排除故障,追查入侵者的信息等。

2)Win+R打开运行,输入“eventvwr.msc”,回车运行,打开“事件查看器”。

3)导出应用程序日志、安全日志、系统日志,利用Log Parser进行分析。

web访问日志

分析方法

找到网站目录和中间件的web日志,打包到本地进行分析;

过滤,逐条分析

总结

头一次写 希望大家有不对就指正,多发评论互动交流

以上就是windows简单的应急处理,如有补充集中处理问题之后重新评写这篇文章,感谢大家!

8180

8180

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?