misc15

解答:直接打开010即可获取。

misc16

解答:binwalk一下,获取flag。

misc17

解答:本题涉及隐写数据。

zsteg工具用于检测png和bmp图片的隐写数据。

导出这部分数据到新文件17里。

zsteg -E 'extradata:0' misc17.png > 17

binwalk一下17文件,获取到了flag的图片。

binwalk ./17 -eM

misc18

解答:flag在图片的属性里。

misc19

解答:010Editor打开搜索一下ctfshow,找到分割的两部分flag,拼接一下。

ctfshow{dfdcf08038cd446a5eb50782f8d3605d}

ctfshow{dfdcf08038cd446a5eb50782f8d3605d}

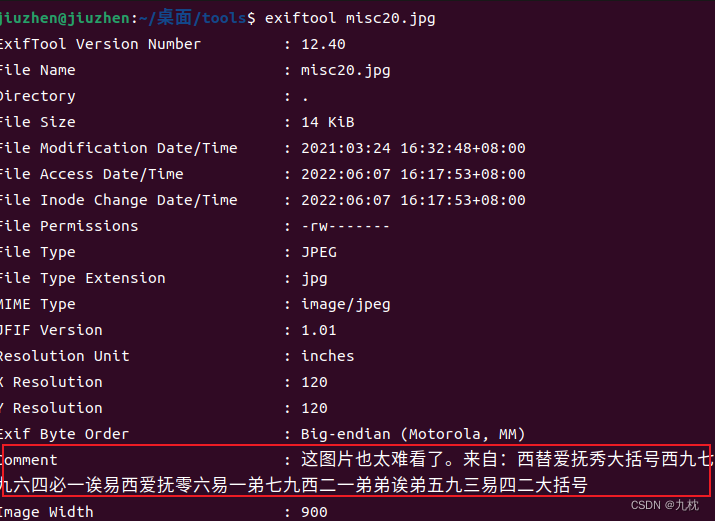

misc20

解答:提示flag在评论里。那么用exiftool工具查看一下信息。

(sudo apt-get install exiftool即可安装)

misc21

解答:提示flag在序号里。用exiftool查看一下。在Serial Number中提示是hex(X&Ys),大概是x+y,然后s是多个,即(x+y)+(x+y)。或者就排列组合一下,2个x中其中一个肯定排前,那么最多也就是2x3x2x1=12个结果。

print('ctfshow{'+hex(3902939465)[2:]+hex(2371618619)[2:]+hex(1082452817)[2:]+hex(2980145261)[2:]+'}')

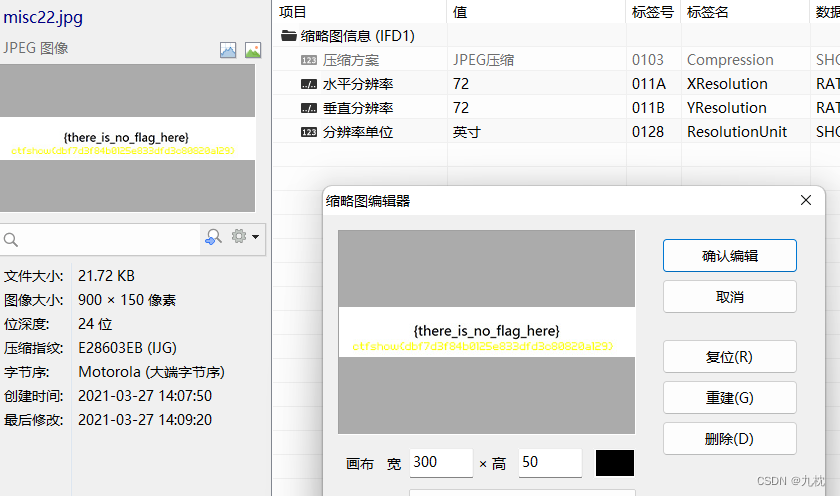

misc22

解答:缩略图隐写

方法一:使用magicEXIF工具打开

ctfshow{dbf7d3f84b0125e833dfd3c80820a129}

ctfshow{dbf7d3f84b0125e833dfd3c80820a129}

方法二:exiftool -ThumbnailImage -b misc22.jpg > 22.jpg

也可以获取到上面那个图。

misc23

解答:根据提示是找到时间,然后时间戳转为hex获取flag。

把四个时间转为时间戳再转hex得到flag。这里使用的工具下载地址。

print('ctfshow{'+hex(874865822)[2:]+hex(2699237688)[2:]+hex(2156662245)[2:]+hex(460377706)[2:]+'}')

misc41

解答:我的脑洞是达不到这个思维,简直了。

图片打不开,010打开后可以看到文件头也不对。走了一遍常规流程,都没有结果。

查看了一下别人的wp,发现和关键字“F001”有关。用010打开,搜索F001,就出现了flag。

ctfshow{fcbd427caf4a52f1147ab44346cd1cdd}

ctfshow{fcbd427caf4a52f1147ab44346cd1cdd}

本文介绍了在信息安全领域中的一些挑战,包括在图片中隐藏flag的方法,如使用binwalk、zsteg等工具进行数据提取。还提到了通过图片属性、评论、时间戳等不同方式寻找隐藏信息的技巧,以及对010Editor的利用。通过对各种隐写术和数据隐藏技术的解析,展示了在信息安全竞赛中可能遇到的问题和解决策略。

本文介绍了在信息安全领域中的一些挑战,包括在图片中隐藏flag的方法,如使用binwalk、zsteg等工具进行数据提取。还提到了通过图片属性、评论、时间戳等不同方式寻找隐藏信息的技巧,以及对010Editor的利用。通过对各种隐写术和数据隐藏技术的解析,展示了在信息安全竞赛中可能遇到的问题和解决策略。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?