Lab 3-1

使用动态分析基础技术分析在Lab03-01.exe文件中发现的恶意代码。

问题

1.找出这个恶意代码的导入函数与字符串列表?

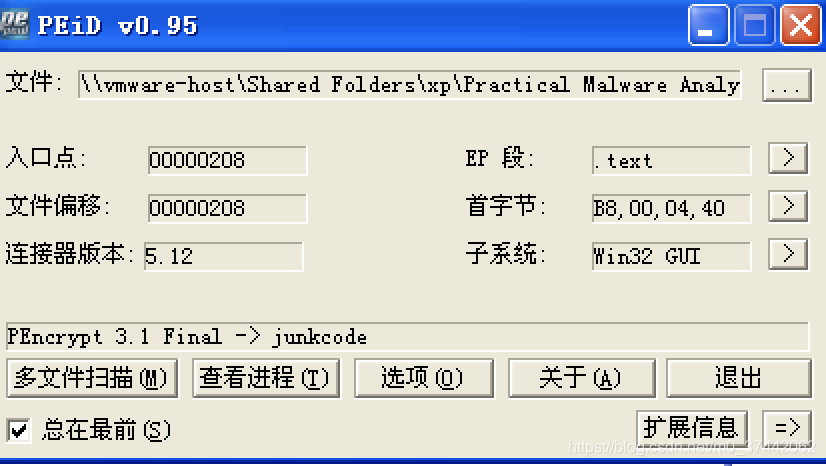

使用PEID和strings

发现有壳,先尝试脱壳。使用linxerUnpacker脱壳失败。

所以说题目中说使用动态分析嘛

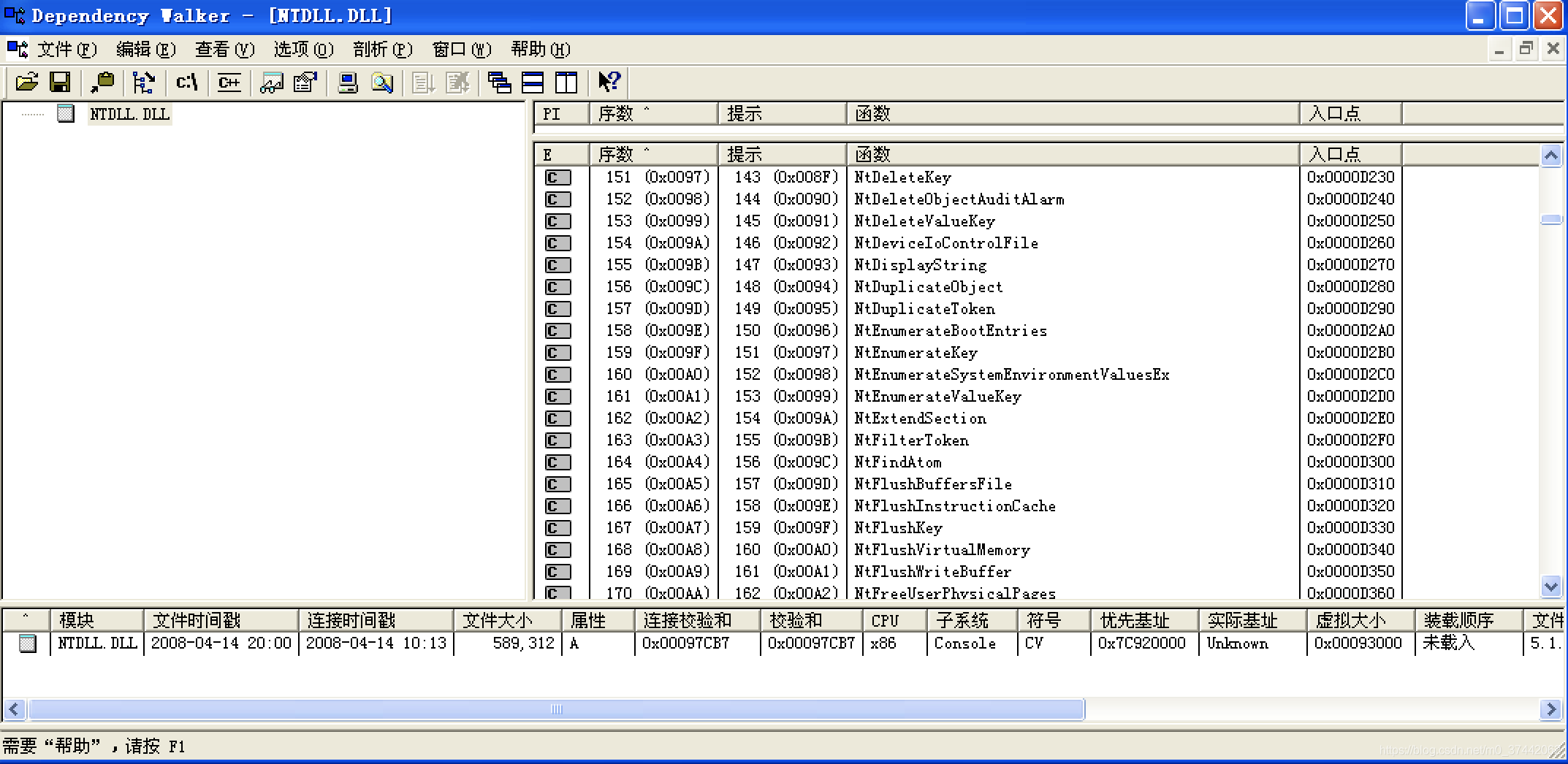

使用Dependency Walker(PE模块依赖性分析工具)可以看到导入函数。

使用strings查看字符串

比较可疑的字符串

CONNECT %s:%i HTTP/1.0 联网

admin 管理员

vmx32to64.exe 检测虚拟机

可能使用到以上几个dll文件

注册表

SOFTWARE\Classes\http\shell\open\commandV

Software\Microsoft\Active Setup\Installed Components

SOFTWARE\Microsoft\Windows\CurrentVersion\Run

SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Fol

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1423

1423

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?