4.1信息安全基础知识

4.1.1信息安全的概念

5要素:机密、完整、可用、可控、可审查。

机密性:不爆露给未授权的实体或进程。

完整性:允许的人才可修改,还得判断出是否被篡改。

可用性:允许的人可以访问,不允许的不能占用资源,阻止允许的人访问。

可控性:授权范围内的信息流向和行为方式。

可审查性:对出现的信息安全问题提供调查的依据和手段。

信息安全的范围:设备安全、数据安全、内容安全、行为安全。

- 设备安全:不用说这是基础的,服务器都被偷了还哪有安全一说,3个方面:

- 稳定性:在一定时间内不出故障的概率。别运行着运行着崩了...过一阵又好了,然后又崩了..

- 可靠性:一定时间内正常执行任务的概率。

- 可用性:设备可以正常使用的概率。

- 数据安全:免泄露、防篡改和毁坏,3方面:

- 秘密性:未授权着不知晓

- 完整性:正确、真实、未被篡改、完整无缺的属性。

- 可用性:可随时正常使用的属性。

- 内容安全:政治、法律、道德层次上要求,3方面:

- 政治健康

- 法律法规

- 道德规范

- 行为安全:服务最终通过行为提供给用户,3方面:

- 秘密性:行为的过程和结果不危害数据的秘密性

- 完整性:过程和结构不危害数据的完整性,且过程和结果是可预期的。

- 可控性:偏离预期时,能够发现、控制和纠正。

4.1.2信息存储安全

包括:信息使用安全(用户的标识与验证、用户存取权限限制、安全问题跟踪等)、系统安全监控、计算机病毒防治、数据的加密和防止非法攻击等。

1. 信息使用的安全

-

用户的标识与验证:限制访问系统的人员,这是访问控制的基础,对用户身份的合法性验证。2种方式:

1).人的物理特征:如签名、指纹、虹膜、语音等等。

2).特殊安全物品:IC卡,磁条卡

-

用户存取权限限制:限制进入系统的用户行为的。存取控制是对所有的直接存取活动通过授权进行控制来达到目的,是对处理状态下的信息进行保护,2种方法:

1).隔离控制法:再电子数据成分的周围建立屏障,以便在该环境中实施存取。技术:物理隔离方式、时间隔离方式、逻辑隔离方式、密码技术隔离方式。

2).权限控制法:限制进入系统的用户所进行的操作,对用户分类管理、授予不同安全密级,防止越权操作,即便是临时文件缓冲区文件都要加密并用完即删。

2. 系统安全监控

为系统建立一套监控系统,全面监控,随时检查使用情况,及时发现非法入侵并采取措施阻止,填补漏洞,还应建立完善的审计系统和日志管理系统。

管理员还需4方面工作:

- 监控当前正在进行的进程和登录的用户。

- 检查文件的所有者、授权、修改情况及文件的访问控制。

- 系统命令安全配置文件、口令文件、核心启动文件,任何可执行文件的修改等

- 各种用户的登录历史是否有异常。

3. 计算机病毒防治

计算机病毒具有隐蔽性、传染性、潜伏性、触发性和破坏性等特点。

计算机网络加装网络病毒检测系统,并定期更新,还需要建立病毒防治管理制度。

常见措施:下载安装补丁和升级程序,定期检查敏感文件,高强度口令,备份,按照正版认软件,加装防火墙,不使用机器不联网,重要系统和网络物理隔离,不开陌生邮件,正确配置系统和病毒防治产品。

4.1.3网络安全

1.网络安全漏洞

通常,入侵通过安全弱点来进行,安全隐患表现在:

1.物理安全性:非授权机器接入

2.软件安全漏洞:特权软件,恶意代码。

3.不兼容使用安全漏洞:软件和硬件捆绑在一起本身就有隐患。不兼容问题:把两个毫无关系但有用的事务联系在一起,导致安全漏洞,而且很难发现。

4.选择合理的安全哲理:对安全的理解和直觉。

网络安全的产生和发展,标志着传统的通信保密时代过度到了信息安全时代。

2.网络安全威胁

5个方面:

非授权访问:主要几种形式:假冒、身份攻击、非法用户进入网络系统违法操作、合法用户以未授权方式操作等。

信息泄露或丢失:有意无意,传输中、存储中、建立隐蔽隧道等方式窃取敏感信息等。

破坏数据完整性:非法手段窃取使用权。

拒绝服务攻击和利用网络病毒。

3.安全措施的目标

访问控制:确保会话对方有权做它声明的事情。

认证:确保会话对方的资源(人/计算机)与它声称的一致。

完整性:确保接收到的信息与发送的一致。

审计:任何发生的交易事后可被证实,即不可抵赖性。

保密:敏感信息不被窃听。

4.2信息系统安全的作用和意义

4.3信息安全系统的组成框架

由技术体系、组织机构体系、管理体系共同构建。

4.3.1 技术体系

从实现技术来看,信息安全设计基础安全设备、计算机网络安全、OS安全、数据库安全、终端设备安全等多方面。

基础设备安全设备包括:密码芯片、加密卡、身份识别卡等,还有物理环境的安全,如建筑物机房,不断电,抗电磁干扰泄露等。

计算机网络安全:信息在网络中传输过程中的安全防范,用于防止和监控未经授权破坏、更高和盗取数据的行为。如物理隔离,防火墙及访问控制,加密传输、认证、数字签名、摘要,隧道及VPN,防病毒及上网规范,安全审计等等。

OS安全:无配置错误,无漏洞、后门、木马等,防止非法存取,是对OS的安全要求。OS的安全机制由:标识与鉴别机制,访问控制机制,最小特权管理,可信通路机制,运行保障机制,存储保护机制,文件保护机制,安全审计机制等等。

数据库安全:粗略分数据库管理系统安全和数据库应用系统安全。涉及完整性(逻辑数据库的/物理数据库的)、元素安全性、可审计性、访问控制、身份认证、可用性、可推理控制、多级保护以及消除隐患通道等相关技术。

终端安全:从电信网终端设备分:电话密码机、传真密码机、异步数据密码机等。

4.3.2 组织机构体系

它是信息系统安全的保障系统,由机构、岗位、人事机构三个模块构成一个体系。

机构设置:决策层、管理层、执行层。岗位是信息系统安全管理机关设置的职位。人事机构对人员进行教育考核监管的机构。

4.3.3 管理体系

管理是信息系统安全的灵魂。三分技术,七分管理。组成:法律管理、制度管理、培训管理。

法律管理:对系统主题及其与外界关联行为的规范和约束。

制度管理:对系统内部依据系统必要的国家、团体的安全需求制定的一些内部规章制度。

培训管理:确保信息系统安全的前提。

4.4信息加密技术

4.4.1数据加密

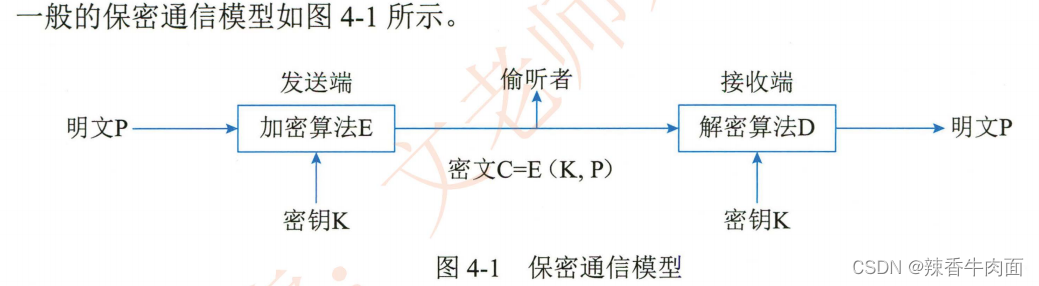

它是防止未经授权的用户访问敏感信息的手段,也少其他安全方法的基础。分设计密码体制的密码学和破译密码的密码分析学。

密码专家研究的核心是给定计算费用(成本)下设计出计算上(而不是理论上)安全的密码体制。

4.4.2对称密钥算法

加密密钥和解密密钥相同,也叫共享密钥算法。密钥不公开,优点是加密速度快,适合加密大数据;缺点是加密强度不高(密钥位数少),且密钥分发困难(密钥也要给对方)。常见算法:

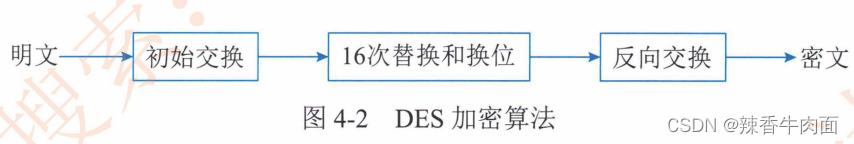

1.DES:

过程:明文被分成没64位一个块,每块进行19次变换(替代和换位),其中16次用56位密钥的不同排列形式控制,最后产生的也是64位一个块的密文。

三重DES:使用2把密钥对报文进行3次加密,密钥一般是是第一层和第三层的,第二层可与其他相同。既然三重2把密钥为何不用两重就行了,因为两重的不安全。

2.IDEA

它的密钥是128位,明文也是64位一块,进行了8轮迭代,IDEA可用硬件或软件实现比DES快,计算机要求低,而且已经成为商业产品中全球通用的标准。

3.高级加密标志AES

AES支持128、192、256位密钥,可通过软件和硬件实现。

还有RC-5(数据安全公司常用)等

4.4.3非对称密钥加密算法

加密和解密密钥不同,分公钥和私钥,是公开密钥算法。优点:安全性极高,不容易破解;缺点:加密速度慢。

非对称加密原理:发送着发送数据时,用接收者公钥加密明文,接收者用自己的私钥解密密文,因为无需传输密钥,安全性更高,单无法保证完整性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?