漏洞类型:Linux本地提权

漏洞影响范围:Linux内核版本低于5.1.17

搭建环境

1.安装可以复现的内核版本

apt-cache search linux-image | grep "4.18.0.25"

2.安装4.18.0-25

apt install linux-image-4.18.0-25-generic

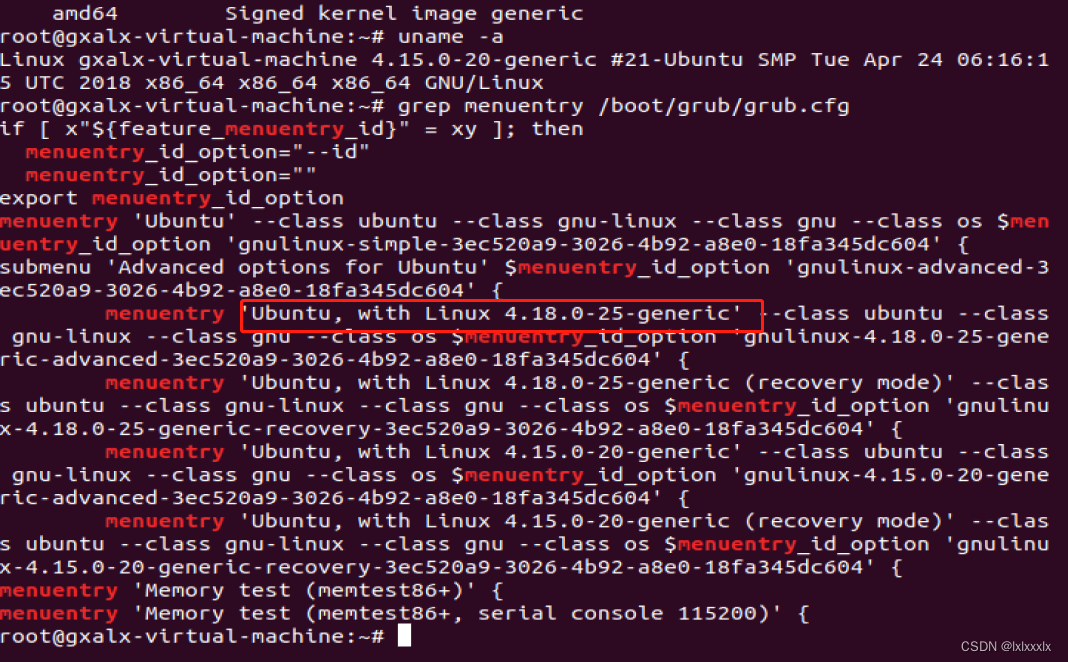

3.查看是否安装成功

grep menuentry /boot/grub/grub.cfg

4.修改引导

vim /etc/default/grub

修改之前 i

修改之后 :wq

5.更新引导配置文件

update-grub

6.安装git工具

sudo apt install git

实验实施

7.将CVE-2019-13272克隆到桌面

git clone https://github.com/jas502n/CVE-2019-13272.git

8.编译成2进制

gcc -s CVE-2019-13272.c -o pwned

9.执行

./pwned

查看结果,提权成功

本文介绍如何利用CVE-2019-13272漏洞进行Linux内核版本低于5.1.17的本地提权攻击。通过安装特定版本的Linux内核、配置引导程序、克隆漏洞代码并编译运行,最终实现权限提升。

本文介绍如何利用CVE-2019-13272漏洞进行Linux内核版本低于5.1.17的本地提权攻击。通过安装特定版本的Linux内核、配置引导程序、克隆漏洞代码并编译运行,最终实现权限提升。

5823

5823

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?