三、密码应用安全性评估与产品检测、信息系统安全、风险评估的关系

一、基础概念总结

1、密码的概念:密码是指采用特定变换的方法对信息等进行加密保护、安全认证的技术、产品和服务。

注:

特定变换:明文和密文相互转化的各种数学方法和实现机制;

加密保护:使用特定变换,将原始信息变成攻击者不能识别的符号序列,简单地说,就是将明文变成密文,从而保证信息的保密性;

安全认证:使用特定变换,确认信息是否被篡改、是否来自可靠信息源以及确认信息发送行为是否真实存在等,简单地说,就是确认主体和信息的真实可靠性,从而保证信息来源的真实性、数据的完整性和行为的不可否认性;

技术:利用物项实现加密保护或安全认证的方法或手段;

产品:以实现加密保护或安全认证为核心功能的设备与系统;

服务:基于密码专业技术、技能和设施,为他人提供集成、运营、监理等密码支持和保障的活动:是基于密码技术和产品,实现密码功能的行为

2、密码分为核心密码、普通密码和商用密码,其中商用密码用于保护不属于国家秘密的信息。

3、密码技术包括密码编码、实现、协议、安全防护、分析破译,以及密钥产生、分发、传递、使用、销毁等技术。

4、典型的密码技术包括密码算法、密钥管理和密码协议。

5、密码算法是实现密码对信息进行「明」「密」变换、产生认证「标签」的一种特定规则。

6、加密算法实现从明文到密文的变换;

7、解密算法实现从密文到明文的变换;

8、数字签名算法实现类似于手写签名的功能;

9、杂凑算法实现任意长消息压缩为固定长摘要的功能。

10、密码的重要作用:①密码是「基因」,是网络安全的核心技术和基础支撑。②密码是「信使」,是构建网络信任体系的重要基石。③密码是「卫士」,密码技术与核技术、航天技术并称为国家的三大「撒手锏」技术,是国之重器,是重要的战略性资源。

11、密码的功能:密码可以实现信息的保密性、信息来源的真实性、数据的完整性和行为的不可否认性。

12、信息的保密性是指保证信息不被泄露给非授权的个人、进程等实体的性质。采用密码技术中的加密和解密技术实现。

13、信息来源的真实性是指保证信息来源可靠、没有被伪造和篡改的性质。实体身份的真实性是指信息收发双方身份与声称的相一致。采用密码技术中的安全认证技术实现。

14、数据的完整性是指数据没有受到非授权的篡改或破坏的性质。数据完整性与信息来源的真实性的区别在于,数据完整性并不要求数据来源的可靠性,但数据来源真实性一般要依赖于数据完整性。采用密码杂凑算法实现。

15、不可否认性(也称抗抵赖性),通常是指一个已经发生的操作行为无法否认的性质。采用数字签名算法实现。

16、密码应用中的安全问题:① 密码技术被弃用。② 密码技术被乱用。③ 密码技术被误用。

17、商用密码应用安全性评估(简称「密评」)是指在采用商用密码技术、产品和服务集成建设的网络与信息系统中,对其密码应用的合规性、正确性、有效性等进行评估。

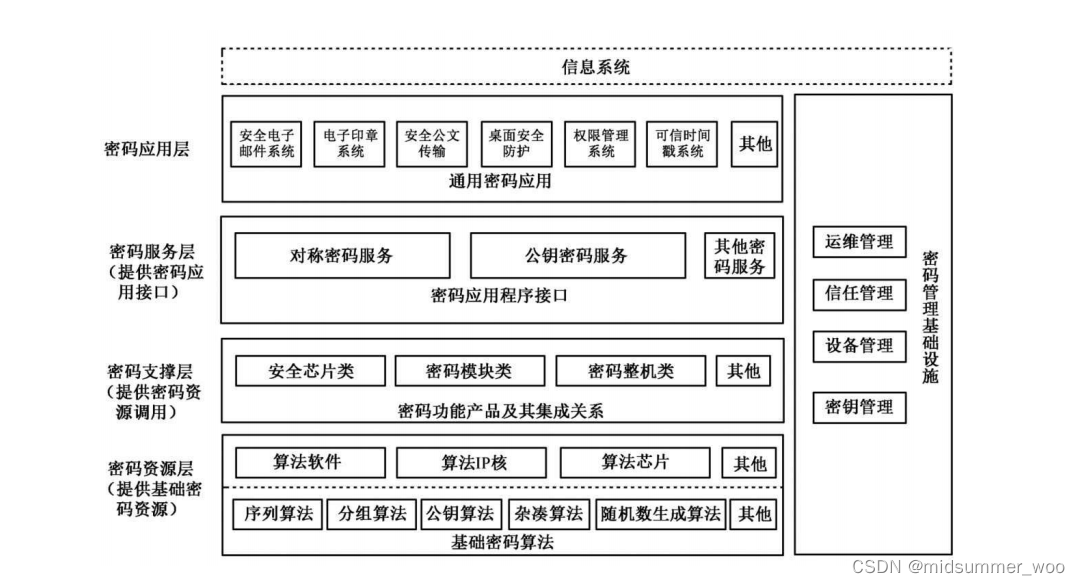

18、密码技术应用框架:

二、关于PDCA管理循环的应用

PDCA(Plan-Do-Check-Act)管理循环,即「计划-实施-检查-改进」管理循环 ,是一种经典的信息安全过程管理方式。PDCA 管理循环由美国质量管理专家休哈特博士首先提出,由美国质量管理专家戴明采纳、宣传并获得普及,所以又称作「戴明环」

1、PDCA在风险评估中的应用

1)风险评估相关概念:

信息系统的安全风险,是由来自于自然、环境或人为的威胁,利用系统存在的脆弱性,给系统造成负面影响的潜在可能。

风险评估的定义是:依据有关信息技术标准,对业务和信息系统及由其处理、传输和存储的信息的保密性、完整性和可用性等安全属性进行评价的过程。

风险评估的三个基本活动:确定评估范围和方法,搜集和分析风险相关数据,解释风险评估结果。

2)风险评估和PDCA

在计划(Plan)阶段,通过风险评估以确定系统的安全目标;

在实施(Do)阶段,通过风险评估以确定系统的安全目标达成与否;

在检查(Check)阶段,也就是运行维护阶段,要不断地实施风险评估以识别系统面临的不断变化的风险,从而确定安全措施的有效性,确保安全目标得以实现。

3)

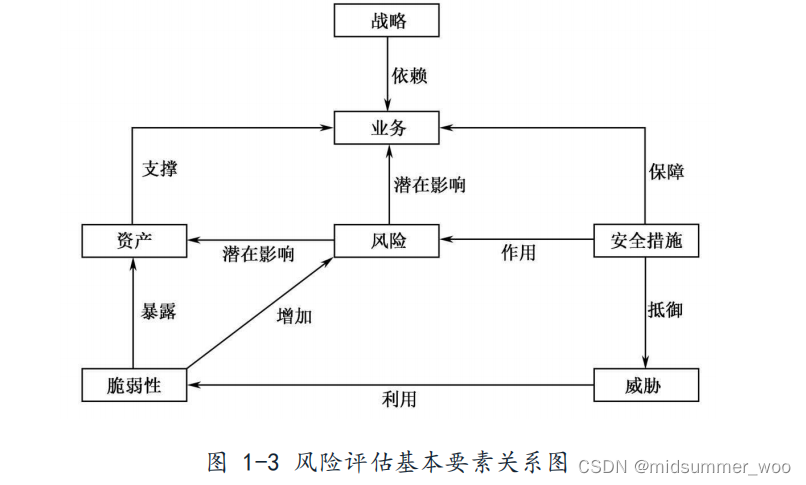

信息安全风险评估的基本要素包括资产、威胁、脆弱性、风险和安全措施,信息安全风险评估围绕这五个要素进行。

资产(Asset)是对组织有价值的信息或者资源,是安全策略保护的对象,主要指通过信息化建设积累起来的信息系统、信息、生产或服务能力、人员能力和赢得的信誉等。

威胁(Threat)是可能对资产或组织造成损害的意外事件的潜在因素,即某种威胁源成功利用特定弱点对资产造成负面影响的潜在可能。

脆弱性(Vulnerability)也称为漏洞,即可能被威胁利用的资产或若干资产的薄弱环节。薄弱环节一旦被利用,就可能对资产造成损害。

风险(Risk)即威胁发生时,给组织带来的直接或间接的损失或伤害。风险可以用其发生的概率和危害的大小来度

安全措施(Security Measure)是保护资产、抵御威胁、减少脆弱性、降低安全事件的影响,以及打击信息犯罪而实施的各种实践、规程和机制。

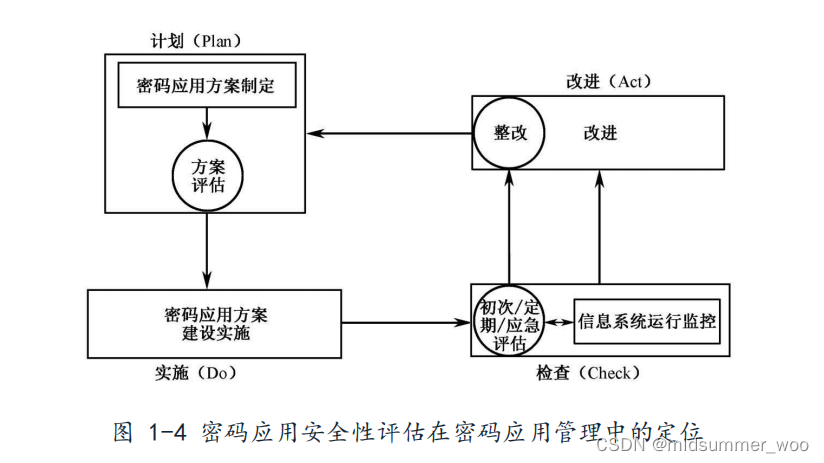

2、PDCA在密码应用安全性评估中的应用

在计划(Plan)阶段,应详细梳理分析信息系统所包含的网络平台、应用系统和数据资源的信息保护需求,定义密码应用安全需求,设计密码应用总体架构和详细方案,也就是设计出具体的密码应用方案,包括拟使用的密码组件、密码产品、协议、服务等密码支撑资源。根据《商用密码应用安全性评估管理办法(试行)》的要求,在信息系统规划阶段,信息系统责任方应当依据密码技术标准,制定密码应用方案,组织专家或委托具有相关资质的测评机构进行评估。对密码应用方案的评估是保证计划(Plan)阶段有效性(密码应用方案的合理性)的必要手段,密码应用方案通过评估或者整改通过后,可进入系统建设阶段,也就是信息安全管理的实施(Do)阶段。

在实施(Do)阶段,信息系统责任方需要按照计划(Plan)阶段产出的密码应用方案实施系统建设。由于密码技术只有得到合规、正确、有效应用,才能发挥安全支撑作用,因此,信息系统应用开发商要具备正确规范使用密码支撑资源的基本能力,并应系统了解、提炼用户实际安全需求,细化密码应用方案,确保在调用密码支撑资源建设安全应用的过程中做到「正确规范」,避免发生弃用、乱用、误用密码技术的情况。

在检查(Check)阶段,密码应用安全性评估包括初次评估、定期评估和应急评估三种情况。针对已经建设完成的信息系统,责任方应当进行密码应用安全性评估,即初次评估,评估结果作为项目建设验收的必备材料,评估通过后,方可投入运行。系统投入运行后,信息系统责任方应当定期开展密码应用安全性评估,即定期评估。其中,关键信息基础设施、网络安全等级保护第三级及以上信息系统,每年应至少评估一次。当系统发生密码相关重大安全事件、重大调整或特殊紧急情况时,信息系统责任方应当及时开展密码应用安全性评估,即应急评估,并依据评估结果进行应急处置。

若评估未通过,信息系统责任方应当限期整改并重新组织评估,也就是进入信息安全管理的改进(Act)阶段,进入新一轮的 PDCA 管理循环。只有系统整改完成,并通过重新评估后方可投入运行。

汇总:

| 阶段 | 产出物 | 建设方 | 评估方 |

|---|---|---|---|

| 计划(Plan)阶段 | 密码应用方案(拟使用的密 码组件、密码产品、协议、服务等密码支撑资源) | 信息系统责任方应当依据密码技术标准制定 | 组专家或具有相关资质的测评机构对方案进行评估 |

| 实施(Do)阶段 | -- | 密码应用方案实施系统建设 | -- |

| 检查(Check)阶段 | -- | -- | 初次评估、定期评估、应急评估 |

| 改进(Act)阶段 | -- | 整改 | 整改后再次评估 |

初次评估:已经建设完成的信息系统,责任方应当进行密码应用安全性评估,即初次评估,评估结果作为项目建设验收的必备材料,评估通过后,方可投入运行。

定期评估:系统投入运行后,信息系统责任方应当定期开展密码应用安全性评估,即定期评估。其中,关键信息基础设施、网络安全等级保护第三级及以上信息系统,每年应至少评估一次。

应急评估:当系统发生密码相关重大安全事件、重大调整或特殊紧急情况时,信息系统责任方应当及时开展密码应用安全性评估,即应急评估,并依据评估结果进行应急处置。

三、密码应用安全性评估与产品检测、信息系统安全、风险评估的关系

1、密码应用安全性评估与信息安全产品检测的关系:

采用质量合格的信息安全产品是信息安全保障措施有效的基础,典型的信息安全产品包括安全路由器、防火墙等。建设一个信息系统,在信息安全管理的计划(Plan)阶段,就应完成所需要使用的信息安全产品的选型;在制定密码应用方案时,也应完成所需要使用的密码产品的选型。

2、密码应用安全性评估与信息系统安全的关系:

在信息系统建设时,按照通过评估的密码应用方案及系统安全方案部署密码产品和信息安全产品,只是确保信息系统安全的基础,动态地进行安全性评估能有效反映和保障信息系统的安全水平。这是因为系统结构性脆弱点,并不是随意部署单个或几个产品就可以弥补的,需要客观、全面地分析系统风险,并利用密码应用安全性评估、网络安全等级保护测评等手段对信息系统的安全进行系统评估。

3、密码应用安全性评估与信息安全风险评估的关系:

分析信息系统的密码应用安全需求、制定密码应用方案,需要基于信息安全风险评估的结果;进行密码应用安全性评估时,在给出测评结果后,还需判断密码应用是否有效解决了相关的安全问题、是否还存在高风险的情况。

文章介绍了密码应用的基础概念,包括密码的作用、类型和技术,并强调了密码在信息安全中的重要性。PDCA管理循环被应用于风险评估和密码应用安全性评估,详细阐述了在规划、实施、检查和改进阶段如何运用。同时,文章探讨了密码应用安全性评估与信息安全产品检测、信息系统安全及风险评估之间的关系,指出动态评估对于保障系统安全的重要性。

文章介绍了密码应用的基础概念,包括密码的作用、类型和技术,并强调了密码在信息安全中的重要性。PDCA管理循环被应用于风险评估和密码应用安全性评估,详细阐述了在规划、实施、检查和改进阶段如何运用。同时,文章探讨了密码应用安全性评估与信息安全产品检测、信息系统安全及风险评估之间的关系,指出动态评估对于保障系统安全的重要性。

8万+

8万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?