文章目录

Brute Force

这次多了个user_token

使用上两种方法已经行不通了

做法的话,就参考这位博主的文章

high的burte

Command Injection

但是,仔细看,发现|后面竟然有空白,说明我们直接|也可以

csrf

又多了token值

可以看到,High级别的代码加入了Anti-CSRF token机制,用户每次访问改密页面时,服务器会返回一个随机的token,向服务器发起请求时,需要提交token参数,而服务器在收到请求时,会优先检查token,只有token正确,才会处理客户端的请求。

要绕过High级别的反CSRF机制,关键是要获取token,要利用受害者的cookie去修改密码的页面获取关键的token。可以利用High级别的XSS漏洞协助获取Anti-CSRF token。

这里,参考上篇构造token值的方法

File Inclusion

无法绕过了,白名单堵死了

File Upload

防御的不是很厉害,继续用burp抓包修改后缀即可

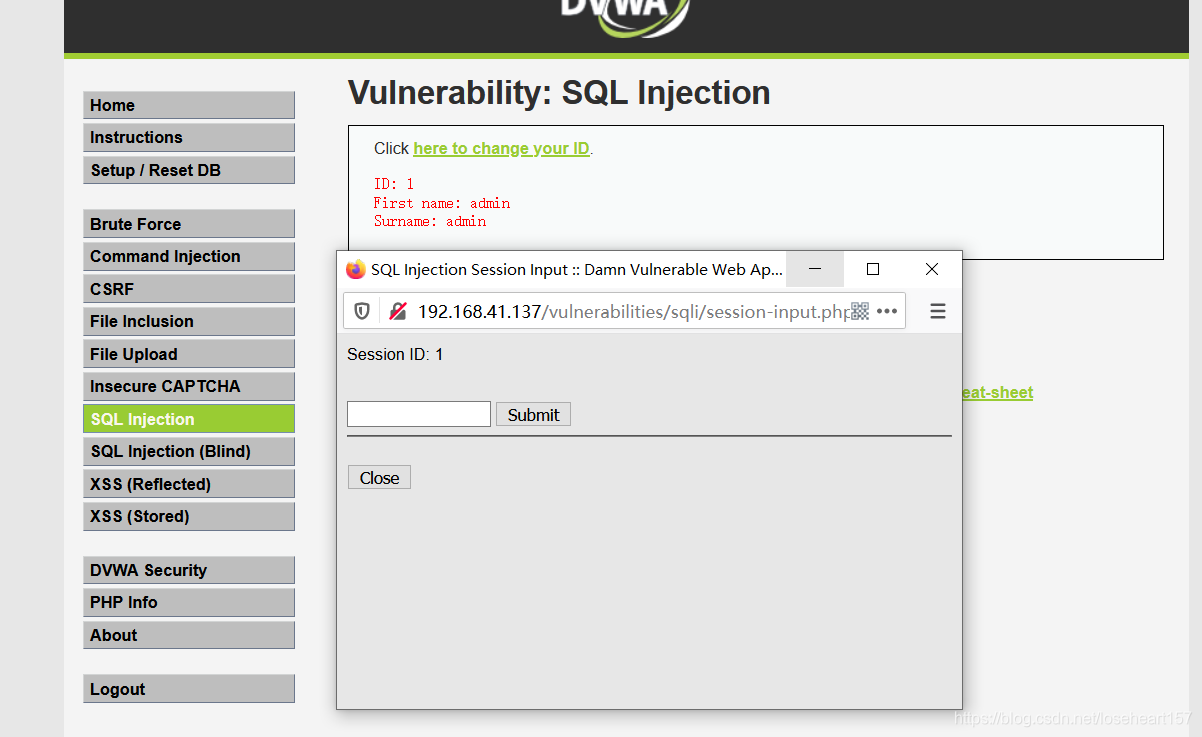

SQL Injection

这里输入框会是额外打开一个界面

剩下的做法,几乎与前面没什么区别,往出套他的数据库表名等等。

XSS (Reflected)

绕过了script,使用其他标签即可

<img src=1 onerror=alert(/xss/)>,

XSS (Stored)

用F12修改允许输入的name长度,然后插入我们的

<img src=1 onerror=alert(/xss/)> `即可

本文深入探讨了渗透测试中常见的攻击手法,包括暴力破解、命令注入、跨站脚本攻击等,详细解析了如何利用这些技术进行安全测试,并提供了绕过防御机制的策略。

本文深入探讨了渗透测试中常见的攻击手法,包括暴力破解、命令注入、跨站脚本攻击等,详细解析了如何利用这些技术进行安全测试,并提供了绕过防御机制的策略。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?