(写这个博客本意就是为了自我总结,然后顺便试试新买的键盘。博主本人其实也就是个菜鸟,所以希望前辈们多多指导)

第一关:

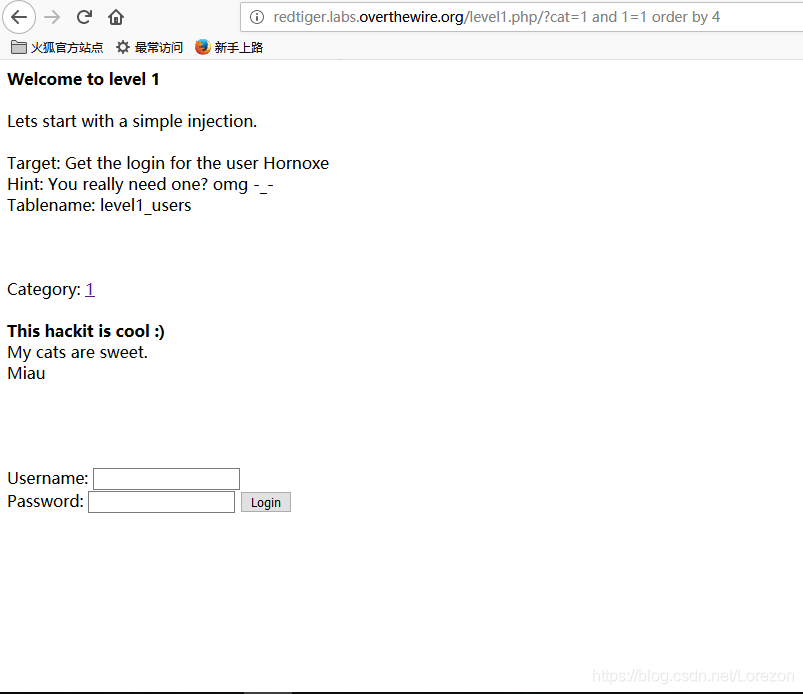

根据提示,username=Hornoxe,给了Tablename: level1_users

ok。我们先查看源码(看源码是我个人习惯,因为常常能在源码里发现意想不到的东西)

会发现一个有意思的东西:?cat=1

会发现一个有意思的东西:?cat=1

ok。返回答题关,构造语句 http://redtiger.labs.overthewire.org/level1.php/?cat=1

页面变化了:

说明可以注入。

说明可以注入。

继续拼接语句and 1=1

发现:

正常的。再把and 1=1改成and 1=2,结果:

正常的。再把and 1=1改成and 1=2,结果:

显示不存在。

显示不存在。

ok。接着order by判断,结果在order by 4正常,order by 5错误,那么就是四位。(这里要注意,将上一步的1=2改回1=1,否则order没反应)

知道了位数,下一步判断回显点。

知道了位数,下一步判断回显点。

构造语句

Redtiger解题技巧(一)

最新推荐文章于 2024-09-11 20:57:00 发布

本文介绍了在Redtiger挑战中如何通过SQL注入解决第一关的问题。博主首先通过查看源码发现注入点,然后利用order by判断字段数,确定回显点,最终成功获取username和password。

本文介绍了在Redtiger挑战中如何通过SQL注入解决第一关的问题。博主首先通过查看源码发现注入点,然后利用order by判断字段数,确定回显点,最终成功获取username和password。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

837

837

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?