前言

近期,亚信安全应急响应中心截获“银狐”木马家族最新变种,该变种通过钓鱼网站进行传播初投,其核心特点在于高度规避性和模块化。它综合利用了多层文件释放、进程注入、sRDI(Shellcode Reflective DLL Injection) shellcode加载、安全软件网络功能阻断等高级技术,最终在内存中加载功能齐全的远程控制木马,极大增加了检测和分析难度。

一,攻击流程

二、“银狐”变种详细分析

1、样本信息

- 样本哈希(SHA1): b04c80c926b527260115fbfaea655a5c35579e09

- 加壳方式: UPX加壳,处理后发现为NSIS安装包(安装脚本被特殊处理,无法常规提取)。

- 主要载荷: 多功能远控木马(RAT)

- C2服务器: 45.204.200.26:18852/9090/9091/9092

2、技术细节分析

01 初始投递与释放:

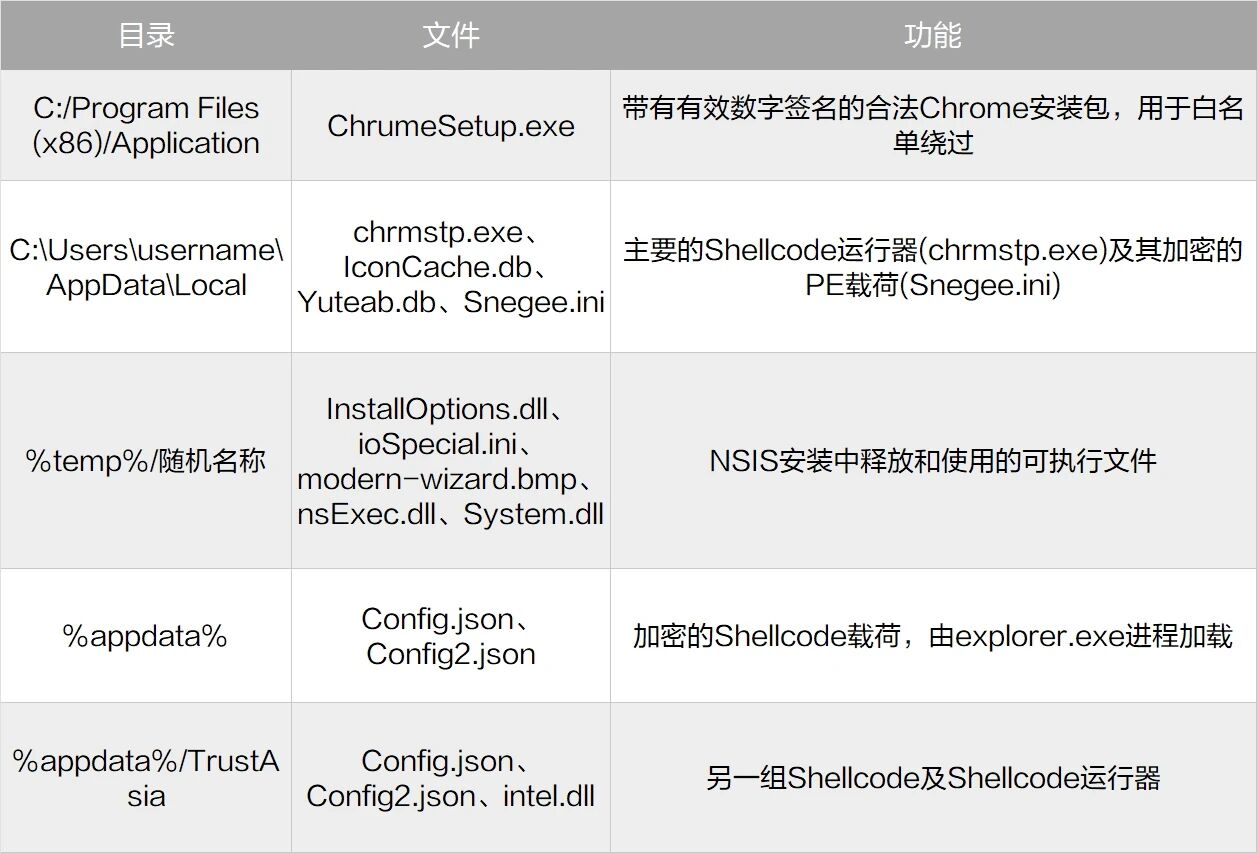

样本初始为一个经过特殊处理的NSIS安装包,执行后释放大量文件到多个目录,以此混淆安全软件的监控。

02 规避技术分析

该变种采用了多种先进技术来规避检测和分析

1、防御规避(Defense Evasion)

WD排除项设置: 释放的Gchrome.exe会执行PowerShell命令,将C-F盘符添加为Windows Defender的扫描排除项,使Defender无法监控这些区域。

进程空洞(Process Hollowing):chrmstp.exe读取并解密Snegee.ini中的Payload,通过Call eax指令直接在自身内存空间中执行。

进程注入: 将解密后的Shellcode注入到explorer.exe常驻的系统进程中执行,实现进程隐藏。

sRDI技术(Shellcode Reflective DLL Injection):核心载荷(位于Config.json中)使用sRDI技术生成。该技术将DLL文件转换为位置无关的Shellcode,并自带一个PE加载器,能够直接在内存中反射加载并执行DLL,无需触碰磁盘,完美规避了基于磁盘扫描的安全产品。

阻断云查杀:样本会枚举进程,查找安全软件相关进程。一旦发现,便调用函数修改TCP表,阻断安全软件的云查杀、云监控等需要网络连接的核心防御功能。

2、持久化(Persistence)

通过执行Base64编码的PowerShell脚本,在系统中建立持久化机制,确保系统重启后恶意软件能再次运行。

03 攻击链

投递(Delivery): 通过钓鱼网站诱导用户下载并执行NSIS安装包。

部署(Deployment): 释放多个文件到系统各个目录。

执行(Execution):

- 通过Gchrome.exe设置WD排除项。

- 运行chrmstp.exe,解密并执行第一段PE(VFPower函数)。

- VFPower创建互斥体iryhtyruqm(避免重复运行),并尝试提权。

权限维持(Privilege Escalation): 创建线程尝试提升权限。

防御规避(Evasion): 注入Shellcode到explorer.exe;发现安全软件进程则阻断其网络。

横向移动(Lateral Movement): 通过rundll32.exe加载执行intel.dll的DllRegisterServer导出函数,触发第二组shellcode(同样来自Config.json)。

命令与控制(C2):

- 第一阶段C2: 45.204.200.26:18852,通过recv接收第三阶段Shellcode。

- 第二阶段C2: 连接45.204.200.26的9090/9091/9092端口,下载并执行最终的远控木马。

04 最终载荷

最终在内存中加载的第三阶段Shellcode是一个功能完备的远控木马(RAT),具备以下能力:

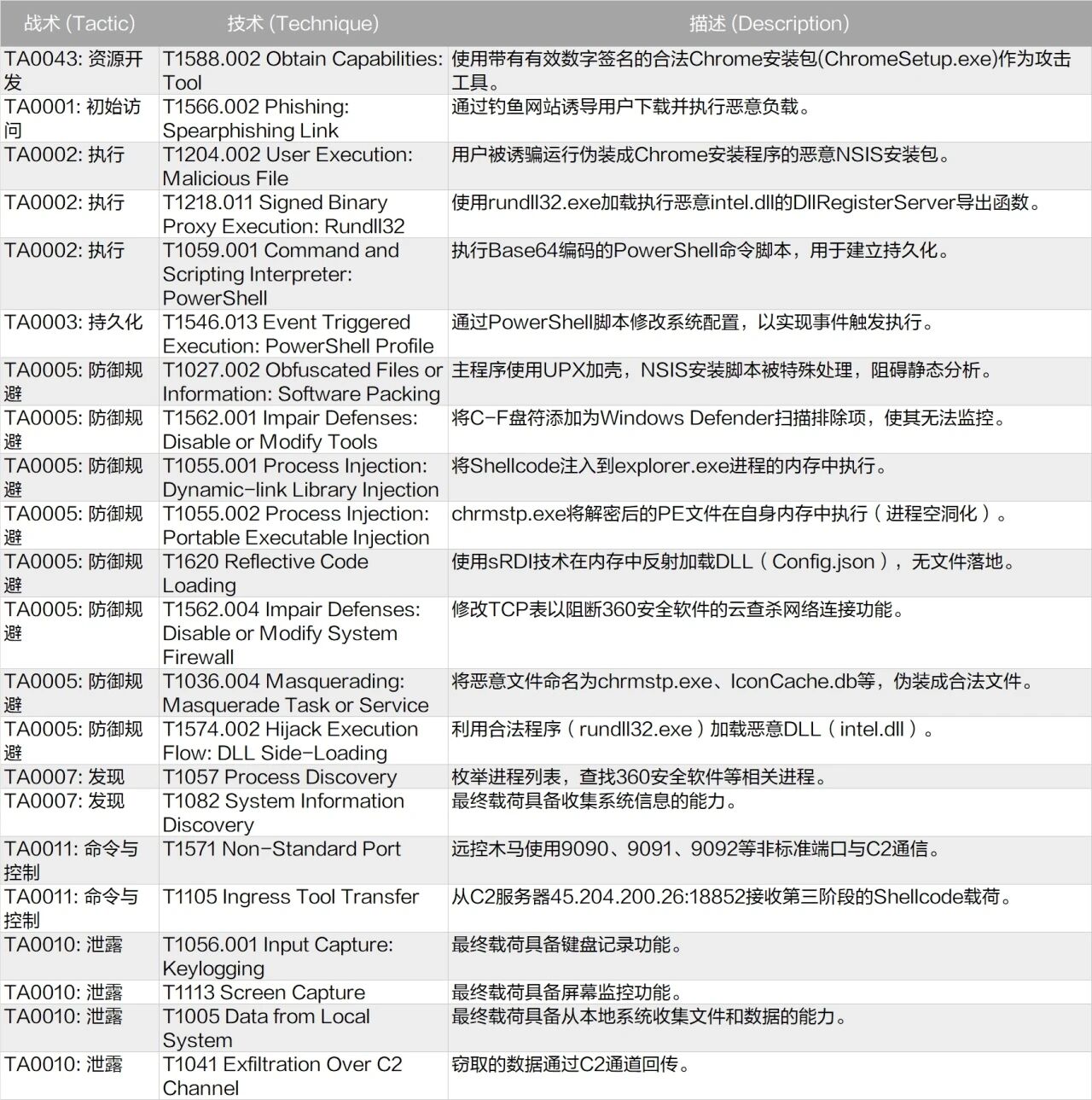

三、MITRE ATT&CK 技术映射

总结

“银狐”是一个技术复杂、危害严重的高级持久化威胁(APT)。其多层释放、sRDI内存加载、主动对抗安全软件等特点,表明攻击者具有较高的技术水平,旨在进行长期、隐蔽的间谍活动。

针对“银狐”威胁,组织需要采取更加积极和综合的防御策略,结合技术控制、人员培训和流程改进,形成深度防御体系。同时,持续监控威胁情报,及时了解最新攻击手法和IOC指标,也是有效防御的重要组成部分。

通用处置建议

- 全面部署具备智能体系化联动的安全产品,保持相关组件及时更新

- 保持系统以及常见软件更新,对高危漏洞及时修补

- 不要点击来源不明的邮件、附件以及邮件中包含的链接

- 请到正规网站下载程序

- 采用高强度的密码,避免使用弱口令密码,并定期更换密码

- 尽量关闭不必要的端口及网络共享

题外话

黑客&网络安全如何学习

如果你也对网路安全技术感兴趣,但是又没有合适的学习资源,我可以把私藏的网安学习资料免费共享给你们,来看看有哪些东西。

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

2080

2080

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?