同样都是技术人,做测试还在担心35岁中年危机,但做网安反而越老越香,这是为什么?

做测试的你,是不是越干越慌?每天埋首改不完的用例,需求稍微变一点,之前的工作就得推倒重来。环境搭了一次又一次,重复劳动占了大半时间,活像个工具人。哪怕专研性能、兼容性这些专项,干个三五年技能练得再精,薪资大多也卡在 15K 上不去。

更憋屈的是,离核心业务远,开会没话语权,晋升机会比开发、产品岗少一大截,想往上走一步,难如登天 —— 眼看 35 岁越来越近,总怕哪天被优化,却又没底气跳槽。

可再看看隔壁网安岗,完全是另一种光景:不仅没人怕 “年纪大”,反而越老越吃香。这到底是为啥?

首先是经验壁垒够高。网安这行拼的不是年轻能熬夜,而是实战经验 —— 挖过多少漏洞、处理过多少次应急响应、见过多少种攻击手段,这些积累越丰富,越难被新人或 AI 替代。比如遇到复杂的内网渗透,刚毕业的新人可能对着日志无从下手,但有经验的网安人一眼就能看出攻击路径,这就是老资历的价值。

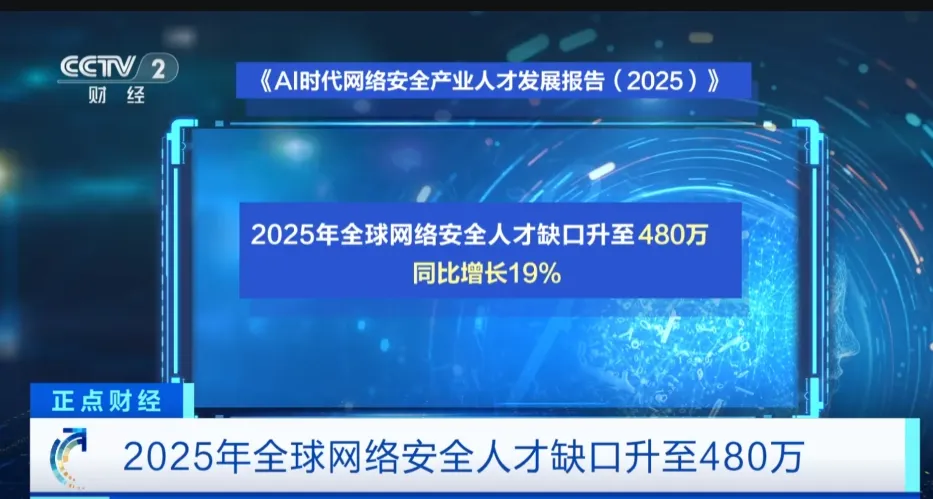

其次是政策红利 + 薪资优势。现在国家对网络安全越来越重视,企业不得不加大安全投入,网安岗位需求猛增,薪资自然水涨船高 —— 同样工作年限,网安岗的薪资比测试至少高出三成,资深点的白帽、渗透测试工程师,年薪20万 + 都是常态。而且岗位升级路径宽,从基础安全运维到渗透测试、安全架构师,甚至首席安全官,每一步都有明确方向,越干越值钱。

最关键的是,你做测试练的本事,转网安全能用!别觉得跨行业要从零开始,你每天分析系统功能、排查bug时练出的漏洞敏感度,死磕问题不放弃的较真劲,其实都是渗透测试的核心技能 —— 比如写渗透工具时,你对系统逻辑的理解能帮你更快定位漏洞。溯源攻击时,你排查 bug 的思路能帮你梳理攻击链条。

只要在现有技术底子上,补点网安专属技能:比如漏洞原理、Burp/Wireshark 这些安全工具的用法、网络协议知识,再跟着练点实战,很快就能上手。

其实你不是没能力改变,只是没抓住转身的机会。35 岁危机不可怕,可怕的是困在原地不敢尝试。

互动话题:如果你想学习更多网安方面的知识和工具,可以看看以下题外话!

黑客&网络安全如何学习

如果你也对网路安全技术感兴趣,但是又没有合适的学习资源,我可以把私藏的网安学习资料免费共享给你们,来看看有哪些东西。

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

2380

2380

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?