蓝队宝典【漏洞篇】:应对漏洞打点攻击,强化目标重点防护策略

随着数字化转型的加速推进,企业信息安全面临前所未有的挑战。漏洞打点攻击作为一种高效隐蔽的攻击手段,严重威胁着企业的信息安全。下文所述的防护策略旨在帮助企业更好地应对这一挑战,进一步加固信息安全防线。

01 攻击目标深度分析与策略制定

目标脆弱性评估与攻击策略分析

在策划攻击行动时,首要任务是识别并聚焦于“薄弱环节”。通过全面审视潜在目标的资产价值,攻击者特别关注以下几类具有显著脆弱性的目标:

- **直接暴露于外网的关键系统:**未加防护的核心系统成为直接打击的优选,通过收集系统特征信息(如指纹、目录结构等)迅速发起攻击。

- **含有域环境的办公网络:**域环境管理大量设备和数据,侵入后可获取丰厚收益。

- **缺乏多因素证的重要业务系统:**未实施二次认证的系统易受暴力破解和撞库攻击。

- **复杂网络架构中的远端节点:**利用远端节点的安全薄弱点进行迂回渗透。

- 内网中的远程访问工具:VPN、云桌面等工具为入侵内网提供捷径。

- **网络规划不当导致的安全隐患:**未有效隔离办公网络与 Web 系统服务器,间接访问办公网络。

靶标系统深度剖析与策略规划

靶标系统无疑是胜负的关键。全面深入研判靶标系统,需关注以下几个方面:

- **靶标系统性质界定:**明确靶标系统是 Web 系统还是其他服务类型,便于快速制定攻击策略。

- 靶标系统可访问性分析:判断系统是否对互联网开放,直接访问或先突破外围防线再接近靶标。

- **靶标系统部署环境评估:**关注系统部署在传统内网还是云服务环境,灵活选择攻击路径。

IP****信息深度解析

进行内网渗透测试时,首要任务是确认目标系统是否位于内网环境。验证目标 IP 段是否能在亚太互联网络信息中心(APNIC)等权威数据库中查询到至关重要,这有助于判断 IP 是否为目标组织直接管理的资产。需注意的是,若目标 IP 属于第三方托管服务,即便获取访问权限,也可能因网络架构限制而无法直接渗透至其内网。为高效分析 IP 信息,可利用在线工具如 http://tool.chinaz.com/ipwhois/进行 WHOIS 查询,获取包括注册人、时间、IP 范围等关键数据。这些信息有助于深入了解目标 IP 的归属及用途,为后续的内网渗透策略制定提供支持,是判断目标网络结构、安全策略及潜在渗透路径的重要依据。

办公网络环境剖析

深入分析目标办公网络时,首要任务是判断其类型,特别是员工机器是否主要用 Windows,以及网络中是否有域环境。这可通过分析对外公开的服务来实现,如邮件服务对外开放意味着有邮件服务器,Web 系统集成 AD 域登录则表明存在域环境。

远程办公****系统现状分析

远程办公系统作为现代企业重要部分,包括 OA 系统、VPN 服务、云桌面解决方案等,为员工提供灵活工作方式,但也存在安全风险。缺乏二次认证的系统易受暴力破解等攻击,攻击者可能利用自动化工具尝试大量密码组合,获取系统权限,进而访问或篡改敏感数据。即使未能直接破解,攻击者也可能通过其他途径获取员工登录凭证,利用远程办公系统作为进入内网的“隐形门”。由于这类系统的使用常被视为正常业务操作,攻击活动可能难以被及时发现。远程办公系统通常置于企业内网中,一旦被攻破,整个内网安全防线将面临挑战,因此成为攻击者重点关注目标。

02 重点资产的攻防

重点资产界定与边界突破策略

在边界突破阶段,重点攻击以下几类资产:

- **核心 Web 技术与组件:**广泛使用的 Web 中间件、开发框架等,其安全漏洞常被深入研究。

- **内网可远程访问的高权限资产:**通过互联网远程访问且具备高权限的资产,直接威胁内网安全。

- 基础服务端口**:**提供基础网络服务的端口,如数据库服务、文件传输服务等,是非法访问的常见途径。

- **高价值回报目标:**包含敏感数据、核心业务系统或高级管理权限的资产,对攻击者具有极高吸引力。

组织架构梳理与数据接口整合

利用企业信息查询平台(如天眼查、企查查等)收集相关企业数据,梳理组织架构,进行资产发现。通过生成精确搜索引擎查询语句,扩大搜索范围,提高搜索效率。

组织架构梳理之公司名称查询

在利用集团成员和股权穿透数据接口收集数据后,为更有效地在网络空间进行资产发现,我们将根据以下规则生成搜索引擎查询语句:

- 精确网站标题查询,针对每家公司的全称生成直接搜索网站标题的查询语句。

- 网站内容关键词组合查询,将公司名称与权属、运营相关关键词组合,生成针对网站正文的查询语句。

- 证书持有者名称精简查询,预处理公司名称后,生成针对证书持有者的搜索规则查询语句。

- 地区限定查询,所有查询语句加入地区判断规则,明确限定搜索范围为中国大陆地区,以提高搜索效率和准确性。

组织架构梳理之网站备案查询

在利用网站备案数据接口收集信息后,为更有效地在网络空间进行资产定位和识别,我们将遵循以下规则生成搜索引擎查询语句

- 根域名相关搜索,提取根域名并生成查询语句以搜索子域名、服务器主机配置和关联的 SSL 证书

- 网站图标识别,请求"/favicon.ico"路径或解析网页源码以获取并计算 ico 文件的 hash 值,辅助识别网站

- 排除常见干扰 hash 值,自动识别并排除开源软件、通用框架的 hash 值,减少误报,并生成搜索语句查找具有相同图标的网站

- ICP 备案信息搜索,利用备案号或相关信息生成搜索语句,快速定位官方备案信息页面,验证网站合法性和真实性

- 邮箱域名搜索,提取邮箱域名部分生成搜索语句,查找包含该邮箱域名的网站,发现关联企业或业务

- 地区限定,所有查询语句加入地区判断规则,明确限定搜索范围为中国大陆地区,排除其他地区无关结果。

易受攻击的重点应用/漏洞/隐患概览

应用概览

办公协作类、邮件类、远程接入类、Web 中间件与框架、数据库与缓存系统、监控与管理工具等是易受攻击的重点应用。漏洞包括:

- **办公类应用:**如致远 OA、泛微 OA 等,存在 RCE 漏洞、SQL 注入、文件上传漏洞等。

- **邮件类应用:**如 Exchange、Coremail 等,存在远程执行代码漏洞、任意用户伪造等。

- **Web 中间件和框架:**如 Apache Solr、Tomcat 等,存在权限绕过、反序列化漏洞等。

- **远程接入类应用:**如 VPN、堡垒机等,存在远程命令执行漏洞。

漏洞概览

办公、邮件、Web 中间件及远程接入应用广泛存在安全漏洞,如泛微 OA 的 RCE、数据库泄露等;致远 OA 的任意文件写入、SQL 注入;蓝凌 OA 的 SQL 注入、文件写入;通达 OA 的文件操作 RCE 等。邮件系统如 Exchange、Coremail 等存在远程执行、伪造用户等漏洞。Web 中间件如 Apache、Tomcat、Weblogic 等及远程接入类如 VPN、云桌面亦存诸多安全风险。这些漏洞威胁系统安全,需立即采取补丁更新、加固及访问控制等措施。

关键基础服务端口的安全隐患概览

网络安全中,基础服务端口常成攻击目标,其弱口令、未授权访问等漏洞易致命令执行、信息泄露及系统控制。关键端口如 MSSQL(1433)、SMB(445)、WMI(135)、WinRM(5985)、RDP(3389)、SSH(22)、Oracle(1521)、MySQL(3306)、Redis(6379)等,均存弱口令、后门植入等风险。此外,SMTP/POP3/IMAP、Exchange、VNC、FTP、Rsync、MongoDB、Telnet、SVN、Java RMI、CouchDB 等端口也面临类似威胁。加强密码策略、访问控制、安全审计及补丁更新是防护关键。

03 相关案例及建议

在某次针对某大型中央企业的攻防实战演练中,通过自动化工具绘制资产全景图,利用致远 OA 系统的文件上传漏洞植入 webshell,获取服务器控制权。进一步通过暴力破解 SMB 服务,植入后门程序,逐步渗透至集团网络核心区域。

强化重点资产安全防护的策略建议

针对重点应用漏洞攻击的防护建议包括:

- 资产清查****与风险预警:全面梳理关键资产,关注最新漏洞情报。

- 应用指纹特征混淆:修改默认或可识别的指纹特征,增加识别难度。

- 减少暴露面:清理老旧和未授权使用的资产。

- 网络区域隔离**:**确保办公网络与 Web 服务器网络不直接通信。

- 限制 **PowerShell****使用:**禁用或限制 PowerShell,减少恶意脚本执行风险。

…

针对基础服务类端口暴力破解攻击的防护建议包括:

- **定期安全审计:**组织内部自查,模拟暴力破解测试。

- **强密码策略:**使用随机生成且符合复杂度要求的登录密码。

- IP****白名单控制:实施严格的 IP 白名单策略,限制未授权访问。

…

04 应对漏洞打点攻击

漏洞打点的原则

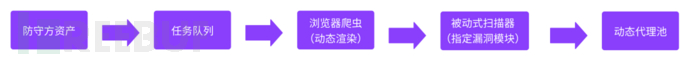

漏洞探测时应遵循以下原则:减少发包量和攻击特征,避免 IP 被封禁,使用代理池动态切换 IP,分布式扫描提高效率,利用浏览器爬虫模拟真实浏览器行为,指纹识别选择全版本适用的应用等。

大规模漏洞探测与评估流程

- **任务初始化与爬虫部署:**启动浏览器爬虫,并行工作,记录所有访问的 URL,利用动态代理池技术变换扫描器 IP 地址。

- 漏洞筛选与价值评估:分级评估漏洞,优先处理直接权限获取漏洞、未授权访问漏洞和 Web 应用漏洞。

- **扫描策略与误报/漏报控制:**确保扫描器规则宽泛,覆盖潜在漏洞。坚决避免漏报,宁可误报不可漏报。

大规模爆破式打点

要实施大规模登录攻击,需先确定目标登录页面地址,可通过爬虫、目录扫描工具或网络空间搜索引擎获取。但面临 Token 验证与 JS 加密的挑战,传统方法受限。

**创新方案:**利用 Selenium 模拟真实浏览器行为,运行多个浏览器实例,自动填写表单并检测登录状态,有效应对 JS 加密和随机 Token 问题。

**Token 及其安全作用:**作为身份验证机制,Token 防止表单重复提交和 CSRF 攻击,提升安全性。然而,仍需警惕 Selenium 模拟攻击等新威胁。

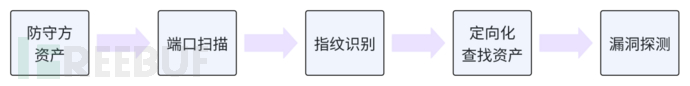

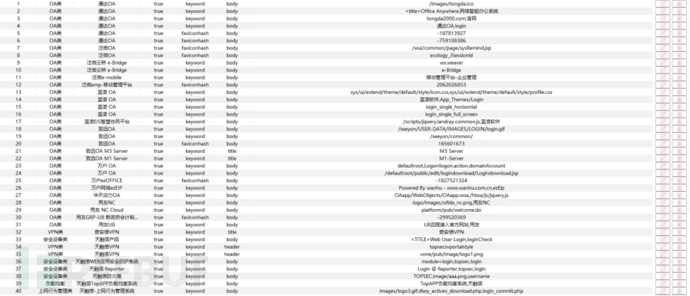

基于指纹的漏洞探测策略

由于 Web 端口组件各异,扫描常用端口及指纹识别对揭示暴露面、结合漏洞库查找特定资产漏洞至关重要。优势在于快速定位“软目标”,但成效依赖资产收集完整性。资产收集时,确保捕获所有根域名。例如,除常见 80 端口外,其他如 8080、8090 等端口可能漏检,错失攻击机会。故需结合漏洞库,“以漏促资”,全面探测。

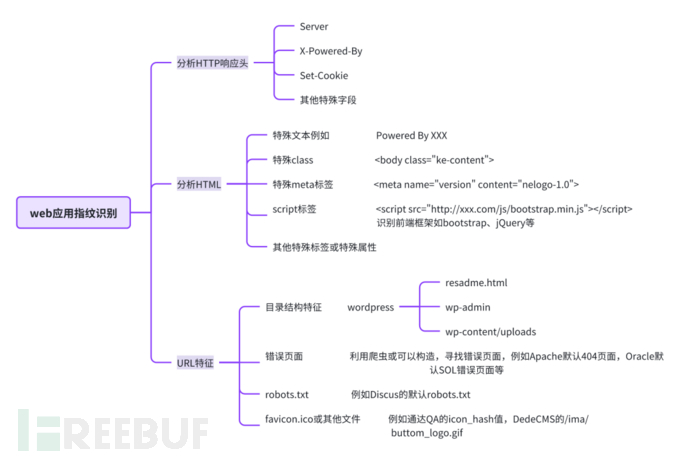

Web 应用指纹的识别方法指纹识别分被动与主动:被动式通过正常访问网站收集 HTTP 响应头、HTML 等特征;主动式则通过访问特殊目录、文件等识别。图中“分析 HTTP 响应头”与“分析 HTML”属被动式,因无需特定访问,难被监测,优先级高于需访问特定地址、易被监测的主动式“URL 特征”识别。在指纹构造中,被动式优先。

指纹库与指纹识别工具的选择实施指纹识别时,攻击方偏好开源工具和指纹库。防守方可梳理重点资产,研究开源指纹特征并修改资产指纹以增强安全。

Shiro-550 反序列化漏洞概述

Shiro 是 Apache 的开源权限框架,提供身份验证等功能。但 2016 年曝光的 Shiro-550(RememberMe 反序列化漏洞)因能绕过 WAF 而受关注。2020 年攻防演习中,该漏洞成为热点,利用默认秘钥和自动化工具高效攻击,获取 Shell 入口占比高。Shiro 用 AES 加密 Cookie,密钥泄露则加密失效。漏洞源于 1.2.4 及之前版本硬编码秘钥,后续版本未改读取流程,风险仍存。国内常复制 Github 代码,导致秘钥泄露,Payload 加密特性又使其易绕过 WAF,加剧漏洞危害。

05 案例与防护建议

相关案例分享

在化工行业攻防演习中,红队首先进行了资产信息的收集工作。随后,他们探测到某二级单位的业务系统中存在 Shiro-550 漏洞,并利用该漏洞获取了主机权限,进一步在目标系统上植入了 Webshell。接着,红队利用内网探测工具,发现 Exchange 邮件服务器存在 SSRF 漏洞(CVE-2021-26855)。他们结合任意文件写入漏洞(CVE-2021-27065),成功获取了该邮件服务器的主机权限。进入域环境后,红队获取了 krbtgt 账户的 NTLM Hash,并伪造了黄金票据,以此夺取了域控权限,最终实现了对域环境的全面控制。

应对漏洞打点的策略建议

针对大规模探测式漏洞打点:

- **部署防护设备:**建议部署 Web 应用防火墙等安全设备,以有效阻挡和检测潜在的恶意探测行为。

- **最小化暴露面:**全面梳理和识别影子资产,确保只有必要的服务和端口对外开放,从而降低被探测的风险。

- **定期自查与风险评估:**建立定期的自查机制,对系统进行全面的安全检测,以便提前发现并处理潜在的安全风险。

针对大规模爆破式打点:

- **实施账户锁定机制:**为系统账户添加锁定机制,当输入错误超过设定的阈值时,自动锁定账户一段时间,以抵御爆破攻击。

- 强化登录口令复杂度:要求用户使用符合复杂度规范的登录口令,增加口令的破解难度。

- **采用高级验证码技术:**使用经过混淆处理的验证码,确保开源 OCR 技术无法识别,从而提高验证码的有效性。

- **引入双因素认证机制:**即使用户登录成功,仍需进行二次验认证,以增加攻击者绕过验认证的难度。

针对基于指纹识别的漏洞打点:

- **更改重点资产指纹:**对关键系统的指纹信息进行更改,并使用指纹识别工具进行验证,确保更改后的指纹无法被轻易识别。

- **资产与漏洞关联分析:**从组织架构层面全面摸清资产情况,将资产与漏洞库进行关联分析,以便提前发现并处理存在风险的资产。

- **加强系统监控与审计:**重点关注危险端口的访问情况、新启动进程的父子关系以及是否存在网络外联行为,以便及时发现并应对潜在的安全威胁。

06 总结回顾

防守方出现安全问题的根源剖析

- **组织架构与网络连接的复杂性:**企业下属单位众多,网络连接错综复杂,安全策略执行不力。

- **Web 应用管理不善:**资产梳理不清,补丁更新不及时,网络规划不规范。

- **基础服务类端口安全隐患:**使用弱口令和默认口令,未添加白名单策略。

应对漏洞打点攻击的策略与措施

- **组织架构层面的应对策略:**全面梳理资产,严格控制访问权限,实施最小化权限原则。

- **Web 应用层面的安全加固:**更改指纹信息,重点关注文件上传目录,应用最小化权限原则,监控重点资产账号敏感操作。

- **基础服务类端口的安全防护:**禁止端口探测,定期自查,添加白名单策略,从业务角度进行安全分析。

单策略。

应对漏洞打点攻击的策略与措施

- **组织架构层面的应对策略:**全面梳理资产,严格控制访问权限,实施最小化权限原则。

- **Web 应用层面的安全加固:**更改指纹信息,重点关注文件上传目录,应用最小化权限原则,监控重点资产账号敏感操作。

- **基础服务类端口的安全防护:**禁止端口探测,定期自查,添加白名单策略,从业务角度进行安全分析。

通过全面深入的分析与策略制定,企业可以有效提升网络安全防护能力,应对各种漏洞打点攻击。

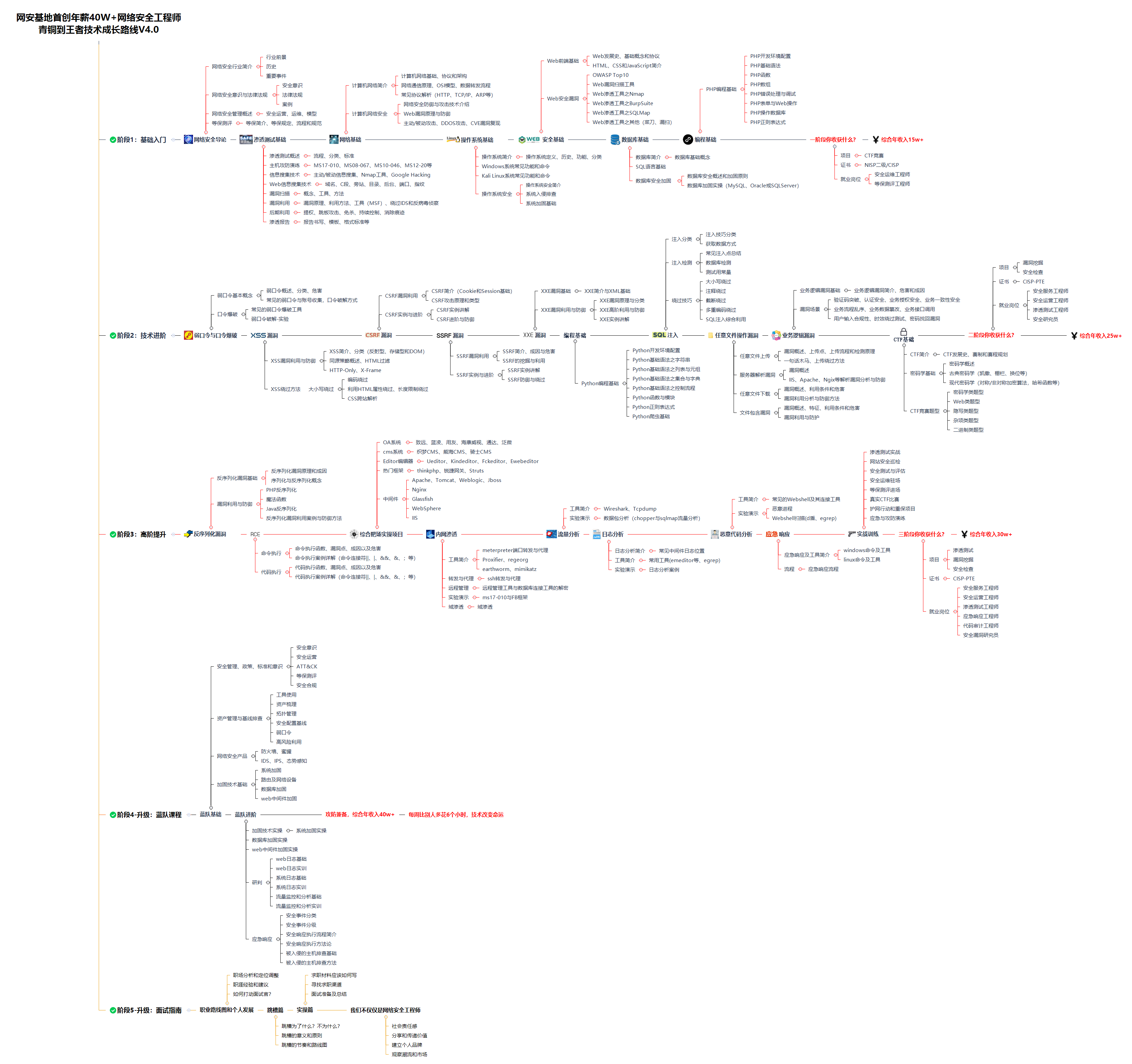

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,这里给大家整理了一份【282G】的网络安全工程师从入门到精通的学习资料包,可点击下方二维码链接领取哦。

题外话

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

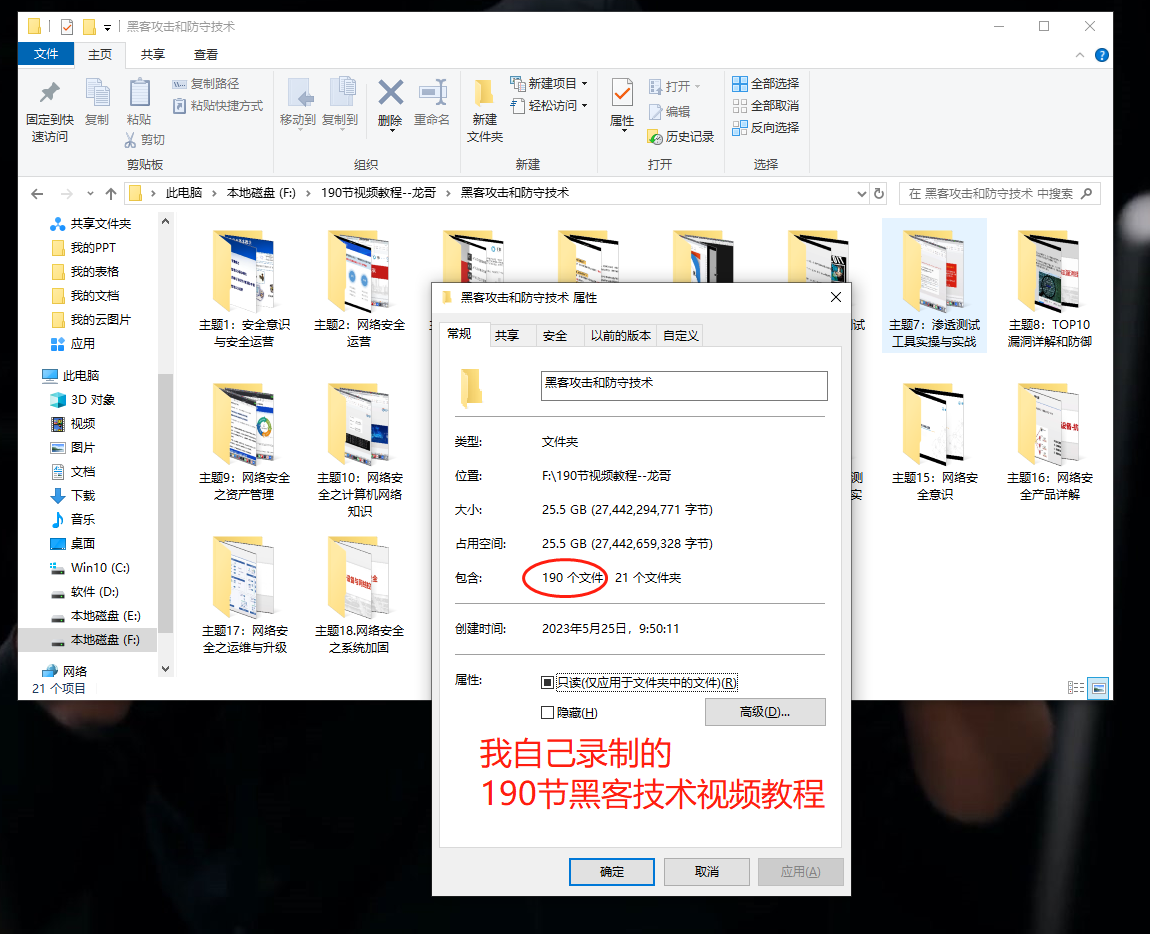

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

本文转自 https://blog.youkuaiyun.com/shangguanliubei/article/details/143399816,如有侵权,请联系删除。

1542

1542

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?