下载附后后打开看到是一个challenge.pcapng 。利用wireshark进行流量分析

下载附后后打开看到是一个challenge.pcapng 。利用wireshark进行流量分析

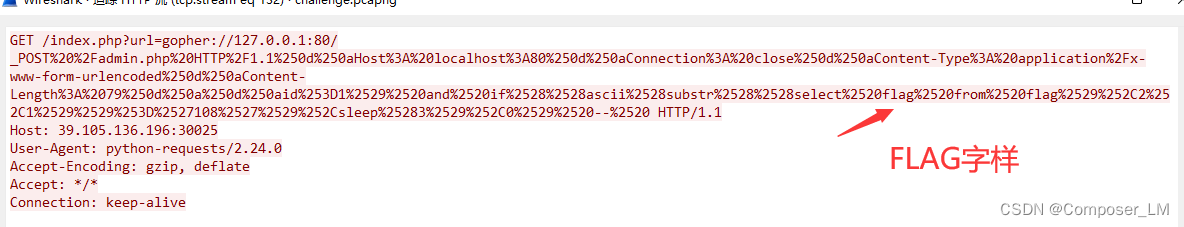

跟踪HTTP流和TCP流都发现在请求端,用户发送的数据包有蹊跷:

将URL解码:(需要解码两次)

将URL解码:(需要解码两次)

第一次:

第二次:

可以明显看出这是基于时间的盲注攻击,并且攻击者是从flag文件中依次取出字符来进行盲注的,sleep(3)。

所以我们可以找到所有的HTTP的协议,注意:按时间进行排序,如果时间接近那么很有可能就是利用了盲注攻击的HTTP协议,换言之,协议中包含局部flag信息。

我们以时间为晒选规则来晒选HTTP协议

sleep(3)持续的时间大概是0.018ms

frame.time_delta>0.018&&http

我们得到了以时间排序好的HTTP报文

本文介绍了一种基于时间的盲注攻击手法,通过Wireshark分析网络流量,利用HTTP请求中的特殊时间延迟现象来逐步获取被注入的目标信息。文章详细解释了如何通过解码和筛选HTTP报文来定位并提取flag。

本文介绍了一种基于时间的盲注攻击手法,通过Wireshark分析网络流量,利用HTTP请求中的特殊时间延迟现象来逐步获取被注入的目标信息。文章详细解释了如何通过解码和筛选HTTP报文来定位并提取flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1142

1142

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?