一、SQL 注入攻击

SQL 注入是利用某些系统没有对用户输入的数据进行充分的检查,而在用户输入数据中注入非法的 SQL 语句段或命令,从而利用系统的 SQL 引擎完成恶意行为的做法。

对于 Java 而言,要防范 SQL 注入,只要用 PreparedStatement 取代 Statement 就可以了。

/**

* SQL 注入.

*/

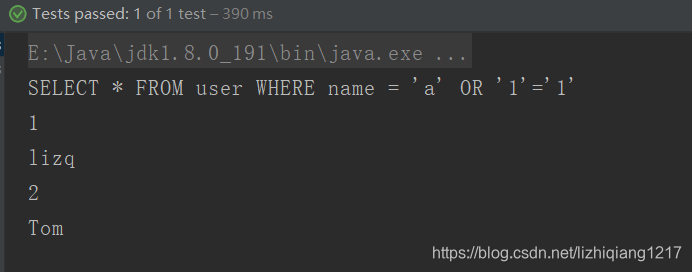

@Test

public void testSQLInjection() {

String name = "a' OR '1'='1'";

String sql = "SELECT * FROM user WHERE name = '" + name;

System.out.println(sql);

Connection connection = null;

Statement statement = null;

ResultSet resultSet = null;

try {

connection = JDBCTools.getConnection();

statement = connection.createStatement();

resultSet = statement.executeQuery(sql);

while(resultSet.next()){

int id = resultSet.getInt(1);

String name1 = resultSet.getString("name");

System.out.println(id);

System.out.println(name1);

}

} catch (Exception e) {

e.printStackTrace();

} finally {

JDBCTools.release(resultSet, statement, connection);

}

}

二、PreparedStatement

可以通过调用 Connection 对象的 preparedStatement() 方法获取 PreparedStatement 对象。

PreparedStatement 接口是 Statement 的子接口,它表示一条预编译过的 SQL 语句。

PreparedStatement 对象所代表的 SQL 语句中的参数用问号(?)来表示,调用 PreparedStatement 对象的 setXXX() 方法来设置这些参数. setXXX() 方法有两个参数,第一个参数是要设置的 SQL 语句中的参数的索引(从 1 开始),第二个是设置的 SQL 语句中的参数的值。

@Test

public void testPreparedStatement() {

Connection connection = null;

PreparedStatement preparedStatement = null;

try {

connection = JDBCTools.getConnection();

String sql = "INSERT INTO user (id, name) "

+ "VALUES(?,?)";

preparedStatement = connection.prepareStatement(sql);

preparedStatement.setString(1, "2");

preparedStatement.setString(2, "Tom");

preparedStatement.executeUpdate();

} catch (Exception e) {

e.printStackTrace();

} finally {

JDBCTools.release(null, preparedStatement, connection);

}

}

三、PreparedStatement和Statement的区别

1、代码的可读性和可维护性。

2、PreparedStatement 能最大可能提高性能:

DBServer会对预编译语句提供性能优化。因为预编译语句有可能被重复调用,所以语句在被DBServer的编译器编译后的执行代码被缓存下来,那么下次调用时只要是相同的预编译语句就不需要编译,只要将参数直接传入编译过的语句执行代码中就会得到执行。

在statement语句中,即使是相同操作但因为数据内容不一样,所以整个语句本身不能匹配,没有缓存语句的意义.事实是没有数据库会对普通语句编译后的执行代码缓存.这样每执行一次都要对传入的语句编译一次。

(语法检查,语义检查,翻译成二进制命令,缓存)。

3、PreparedStatement 可以防止 SQL 注入

/**

* 使用 PreparedStatement 将有效的解决 SQL 注入问题.

*/

@Test

public void testSQLInjection2() {

String name = "a' OR '1'='1'";

String sql = "SELECT * FROM user WHERE name = ? ";

Connection connection = null;

PreparedStatement preparedStatement = null;

ResultSet resultSet = null;

try {

connection = JDBCTools.getConnection();

preparedStatement = connection.prepareStatement(sql);

preparedStatement.setString(1, name);

resultSet = preparedStatement.executeQuery();

while(resultSet.next()){

int id = resultSet.getInt(1);

String name1 = resultSet.getString("name");

System.out.println(id);

System.out.println(name1);

}

} catch (Exception e) {

e.printStackTrace();

} finally {

JDBCTools.release(resultSet, preparedStatement, connection);

}

}

705

705

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?