SQL盲注是一种SQL注入技术,它允许攻击者在应用程序没有直接显示数据库查询结果的情况下,执行恶意SQL查询。在传统的SQL注入中,攻击者可以直接从应用程序的响应中获取数据库的错误信息或查询结果。但在盲注中,攻击者无法直接获取这些信息,因此需要通过其他方式来确定注入是否成功,并进一步探测和利用数据库中的数据。

SQL盲注主要有以下几种形式:

- 基于布尔的盲注:攻击者通过注入条件语句,利用应用程序中基于布尔条件的判断来获取有关数据库内容的信息。攻击者可以尝试不同的条件并根据应用程序的响应来验证其正确性。这种类型的盲注通常会返回应用程序的默认响应,如页面显示或重定向,但不提供具体的错误信息。

- 基于时间的盲注:攻击者在注入语句中使用延时函数或计算耗时操作,以观察应用程序对恶意查询的处理时间。通过观察响应时间的变化,攻击者可以逐渐推断数据库中的数据。这种类型的盲注利用了数据库查询的执行时间,例如,通过使用

SLEEP()函数来增加查询的响应时间。 - 基于报错的盲注:攻击者通过向SQL查询中注入特定的函数,迫使数据库在执行查询时产生错误,并利用这些错误信息将攻击者所需要的信息回显回来。这种类型的盲注依赖于数据库在执行恶意查询时返回的错误信息。

Low

-

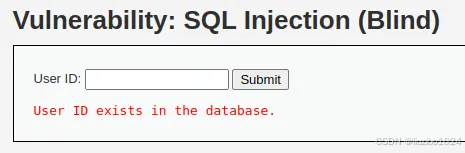

判断注入点及注入类型

输入

1' and 1=1#查询成功

输入

1' and 1=2#查询为空,可以确定存在字符型注入。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

—— SQL Injection Blind&spm=1001.2101.3001.5002&articleId=143417967&d=1&t=3&u=97fd4c3d28b6490b8ad575a06e7f64d9)

582

582

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?