文章目录

实时指标计算

首先,大致上都有哪些场景。

- 设备上登录 过多的账户

- 1 天内设备上登录的账户过多

- 设备使用 HTTP 代理登录

- 设备某段时间的移动距 离、账号某段时间范围内的活跃天数等(累计)

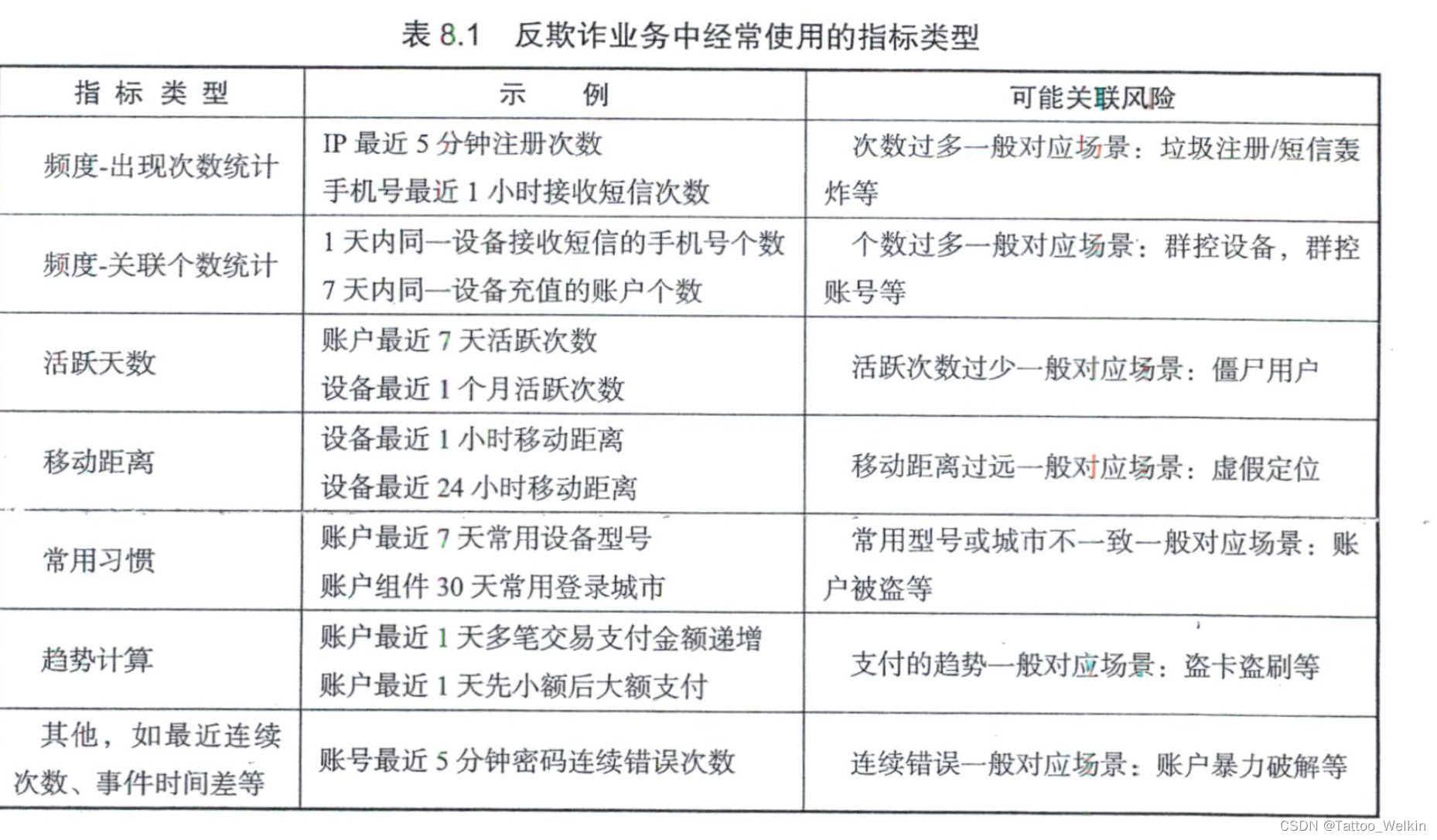

在风控反欺诈业务中,专家规则和模型都需要使用到大量的指标,常见类型如表所示。

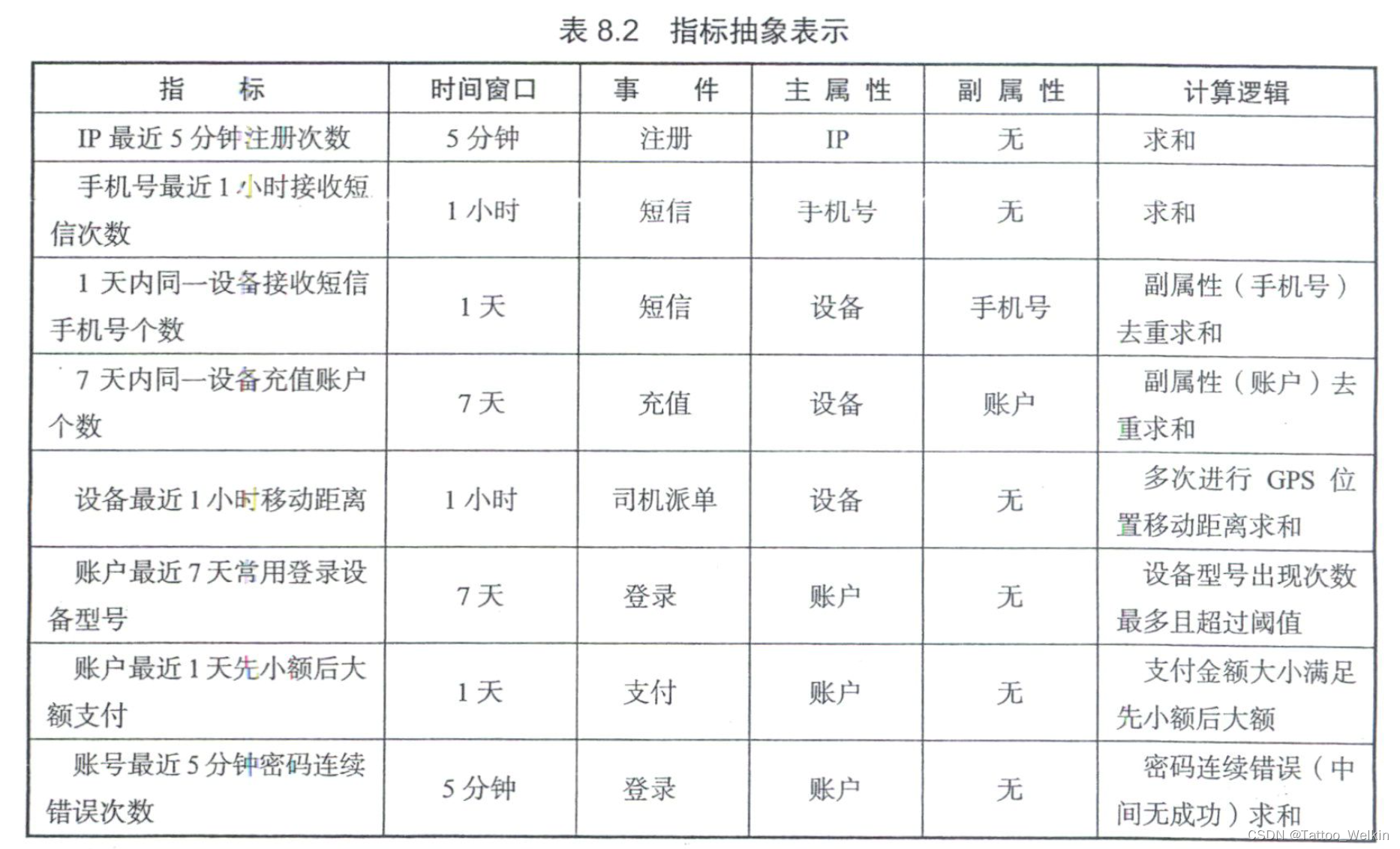

指标计算可以抽象总结出以下几个固有特征:

- 时间窗口

- 事件

- 主属性

- 副属性

- 计算逻辑

风险态势感知系统

通过风控系统,我们可以综合利用风险数据名单、专家规则和机器学习模型等方法,对已知的风险类型进行防控。但是’该系统仍面临以下几个方面的挑战:

- 专家的水平差异性

- 运营人员操作风险

- 产品和系统 Bug

从上面的综述可以看出反欺诈体系建设中的风险预警的重要性:如何快速发现现有风控系统的防御盲区,预警随着线上己经逐渐失效的防控策略,从实际对抗效果出发促进风控系统不断完善。

我们引入 态势感知的概念 来解决这类问题态势感知源于军事,覆盖感知、理解和预测 3个层次。在业务安全领域中,风险态势感知是以

本文介绍了风控反欺诈体系的构建方法,包括实时指标计算、风险态势感知系统、基于统计分析、无监督学习及欺诈情报的方法。此外,还探讨了预警系统的构建及情报分析技术。

本文介绍了风控反欺诈体系的构建方法,包括实时指标计算、风险态势感知系统、基于统计分析、无监督学习及欺诈情报的方法。此外,还探讨了预警系统的构建及情报分析技术。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

35

35

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?