这里演示了如何在AWS上搭建思科的SSLVPN,用来解决员工远程办公的需求。文章需要你有一定的AWS和SSLVPN基础。

个人博客地址:https://liuqianglong.com

文章视频地址:https://space.bilibili.com/408773931

1、实验简介

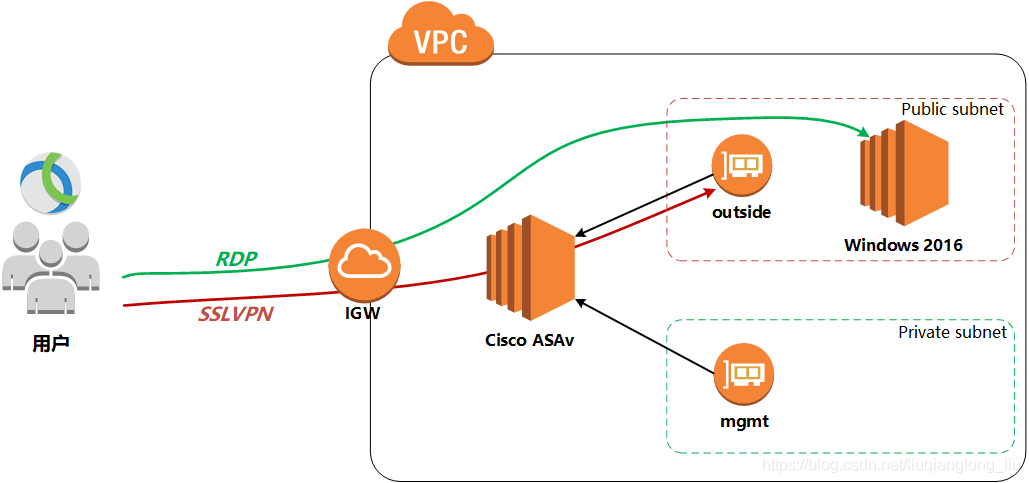

最近一直在研究思科防火墙的SSLVPN,用来解决员工远程办公的问题。传统上一般使用ASA55XX系列的硬件防火墙做SSLVPN,使用ASAv与使用硬件防火墙功能特性几乎没有区别。ASAv在vSphere和AWS环境都可以部署。这里主要介绍一下在AWS上使用ASAv配置SSLVPN的步骤。后续会继续深入去聊SSLVPN上的高级特性。

如果你有配置ASA SSLVPN的经验,需要注意的是AWS上的特殊场景,下面是整个实验的注意事项:

- 在中国区如果AWS账号未经过ICP备案则无法使用TCP 80/443端口,所以需要SSLVPN修改默认的443端口号。

- AWS上ASAv为客户端分配的IP地址需要进过NAT转换后才能访问,因为服务器没有回包路由。

- AWS上的Windows2016无法安装ASDM,建议使用Windows2019安装ASDM软件。

- 如果ASAv未购买License会限速100k并且最大会话100个,用于做实验足够了但是无法用于生产环境。

2、环境介绍

- 本次实验在VPC内需要使用2个子网,一个公共子网用于连接跳板机,用户可以先连接Windows2016之后,在Windows2016通过SSH和ASDM连接ASAv。这里不会详细介绍AWS相关基础知识,例如如何创建VPC、如何创建公有子网、私有子网。

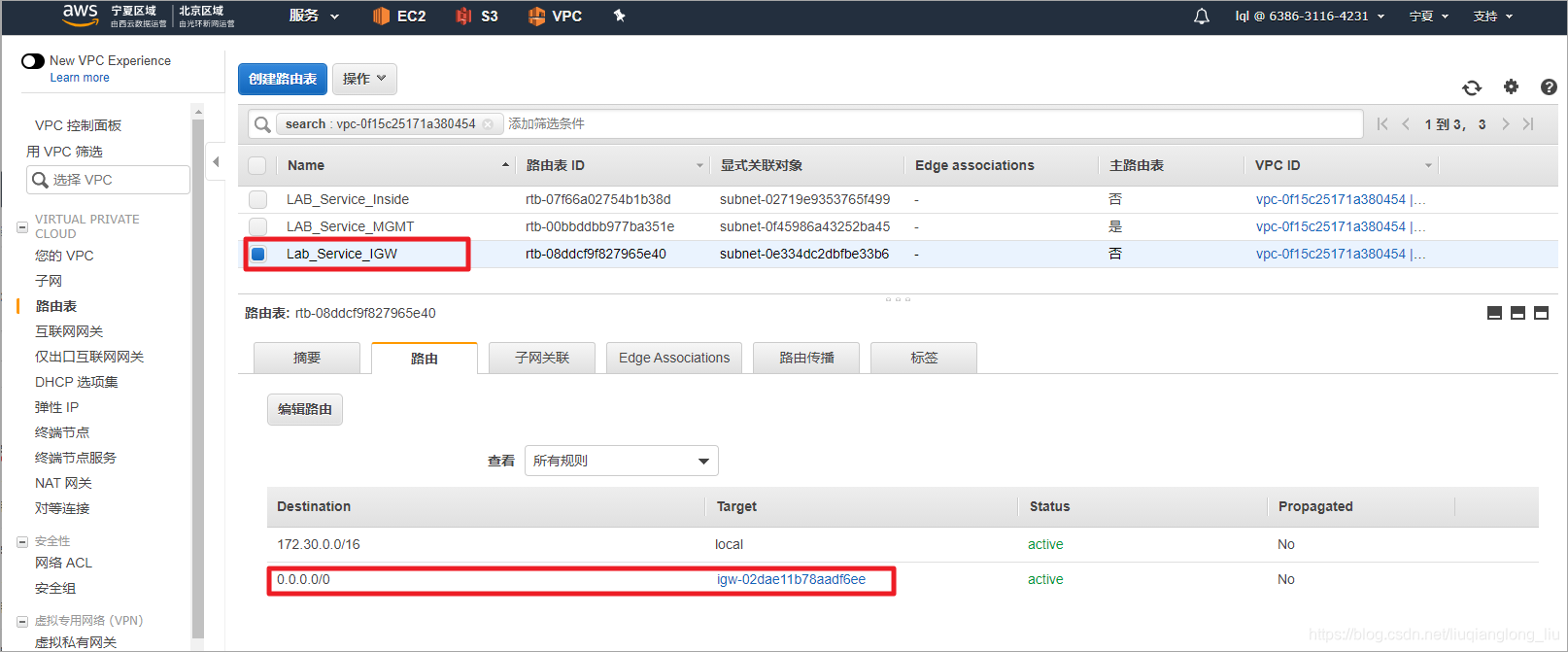

- 这是实验将会用到的公有子网,默认路由指向了IGW。

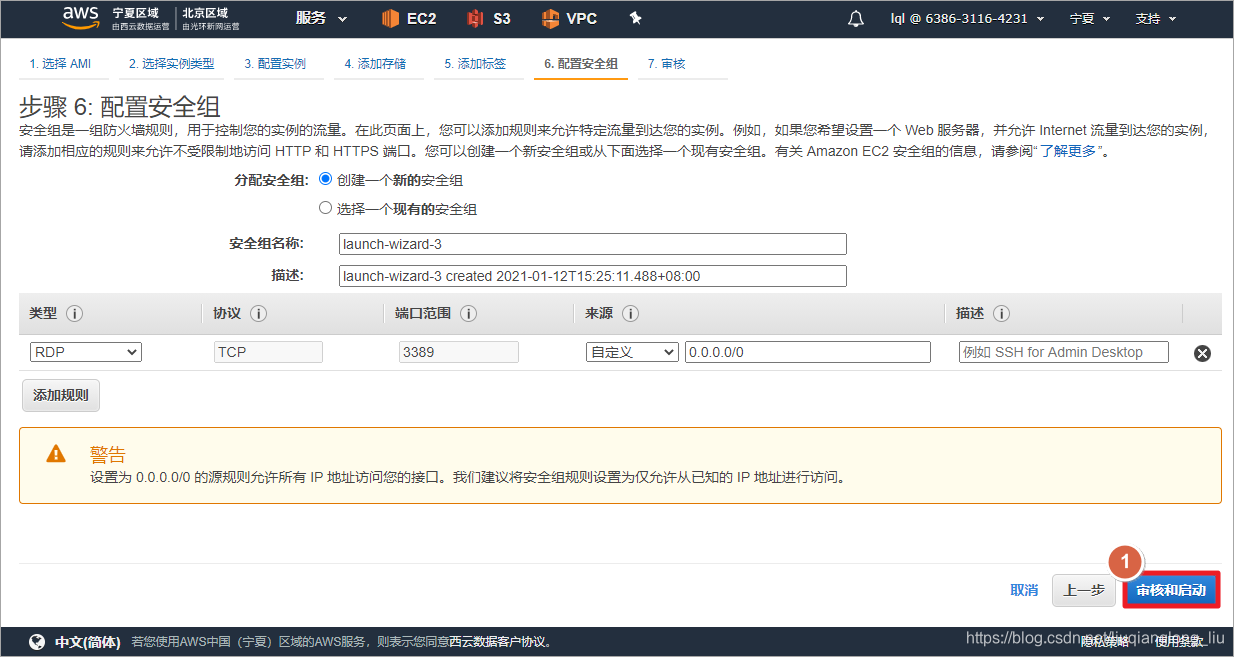

3、配置跳板机环境

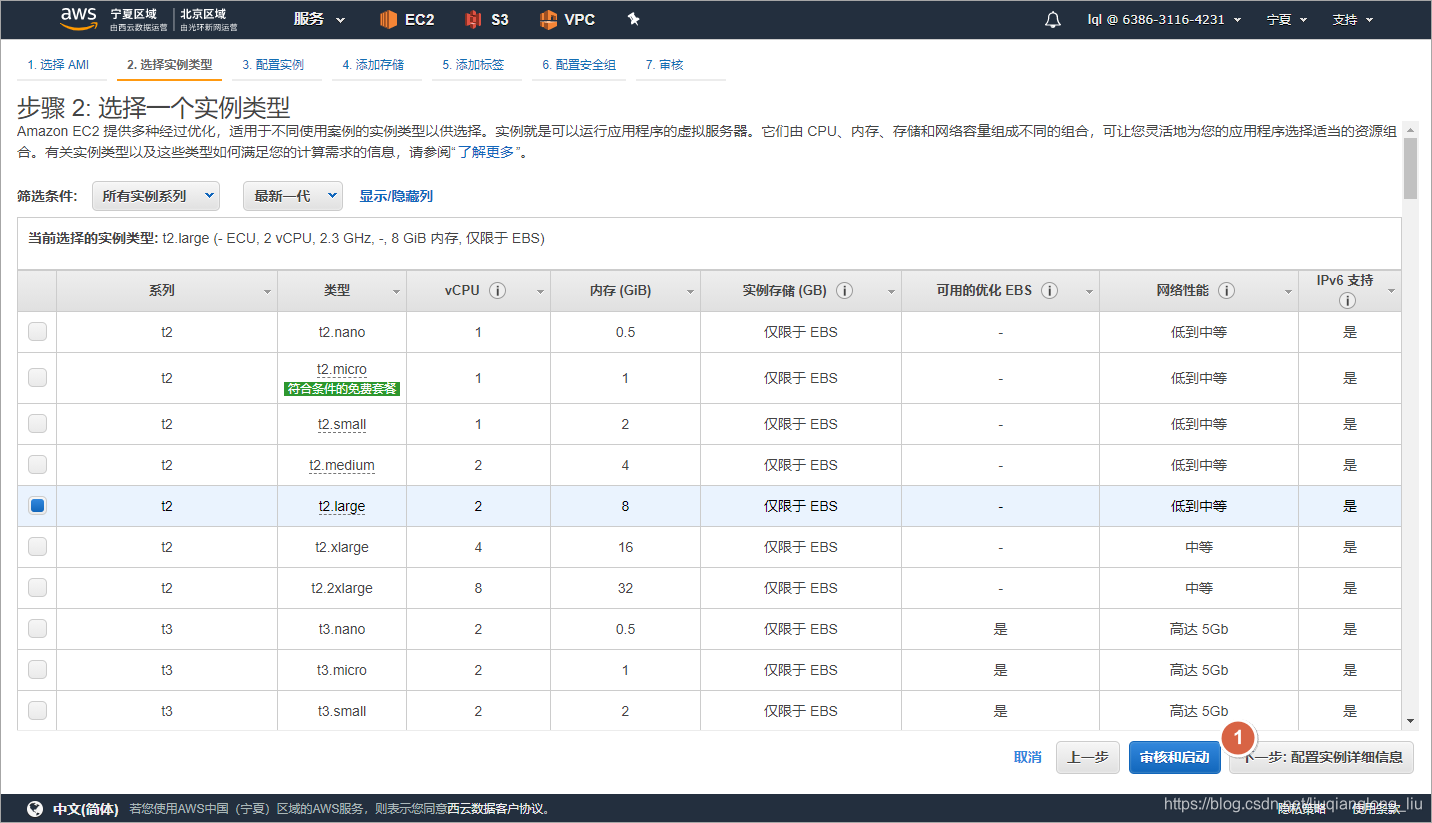

- 在公有子网启用一台window2016,用于之后通过SSH和ASDM访问ASAv,注意实例要选择windows 2016,经过测试windows 2019 无法安装ASDM。通过AWS的快速启动一台windows 2016,可以通过输入“windows 2016”过滤查找。注意,window 2019环境无法安装Cisco ASDM。

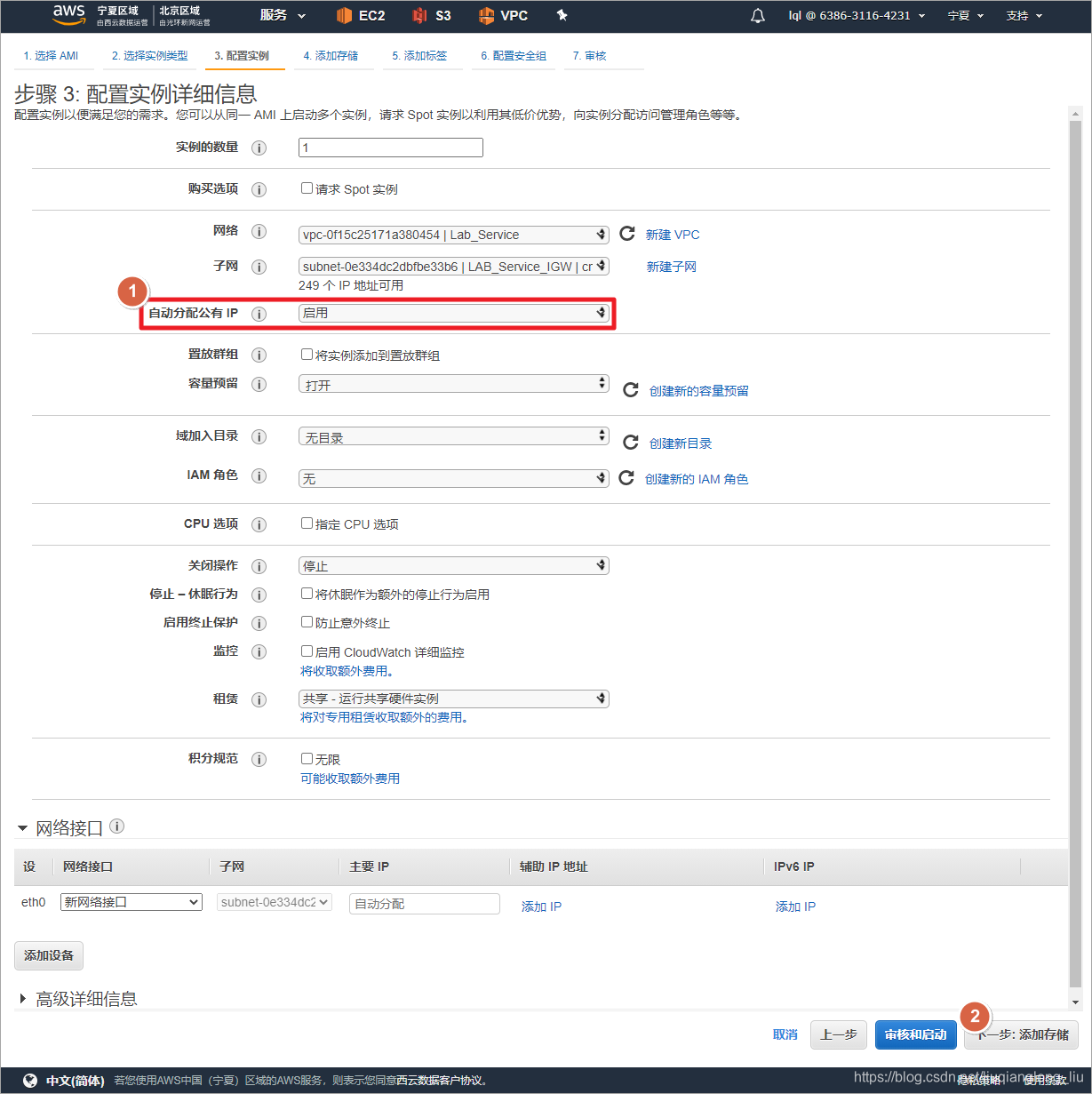

- Window2016放置在公有子网,并且开启分配公有IP功能。

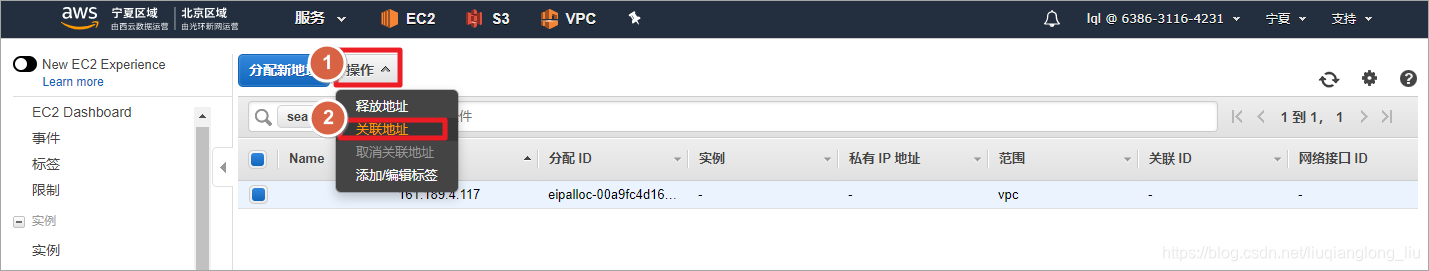

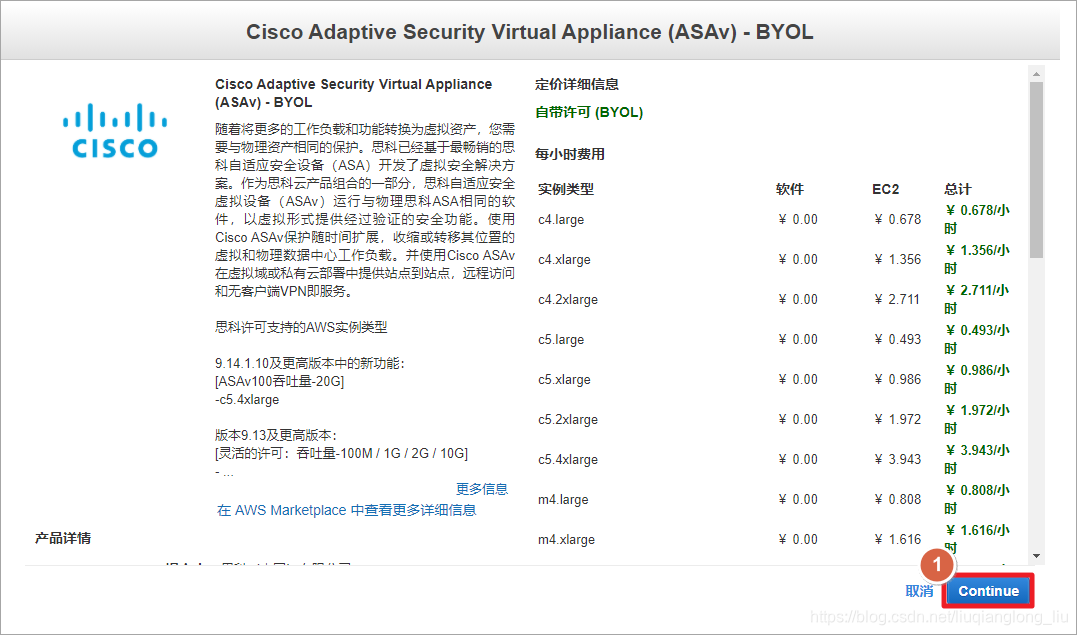

4、创建ASAv实例

- 在AWS Marketplace搜索asav,选择ami启用即可。需要注意的是,ASAv默认eth0是ciscoasa的管理接口,管理接口只能走网管流量,不能传输数据流量,所以至少需要再添加一个eth1作为outside接口。如果需要添加更多接口,例如inside和dmz接口,可以添加「网络接口」然后附加到实例。其实在AWS环境中一个outside接口就可以运行AnyConnect环境了。

本文详细介绍了如何在AWS上搭建思科ASAv SSLVPN,解决远程办公需求。涉及AWS特殊场景注意事项,如端口限制和NAT转换,并提供配置SSLVPN的步骤,包括基础配置、SSL连接与测试。

本文详细介绍了如何在AWS上搭建思科ASAv SSLVPN,解决远程办公需求。涉及AWS特殊场景注意事项,如端口限制和NAT转换,并提供配置SSLVPN的步骤,包括基础配置、SSL连接与测试。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3489

3489