目录

1.4使用iptables-service软件来进行规则的保存和加载(不建议使用)

第一步:先设置网关服务器的ip地址,两张网卡,ens33设置为内网,ens36设置为外网

第一步:修改内网服务器的网关ip地址,为网关服务器的ip地址

第二步:开启本机httpd服务,并写上一个测试网页index.html内容为test

第一步:先修改外网服务器的ip地址和网关,都应该是12段的,ip地址是12.0.0.100,网关地址是12.0.0.1

一、关于iptables规则的保存

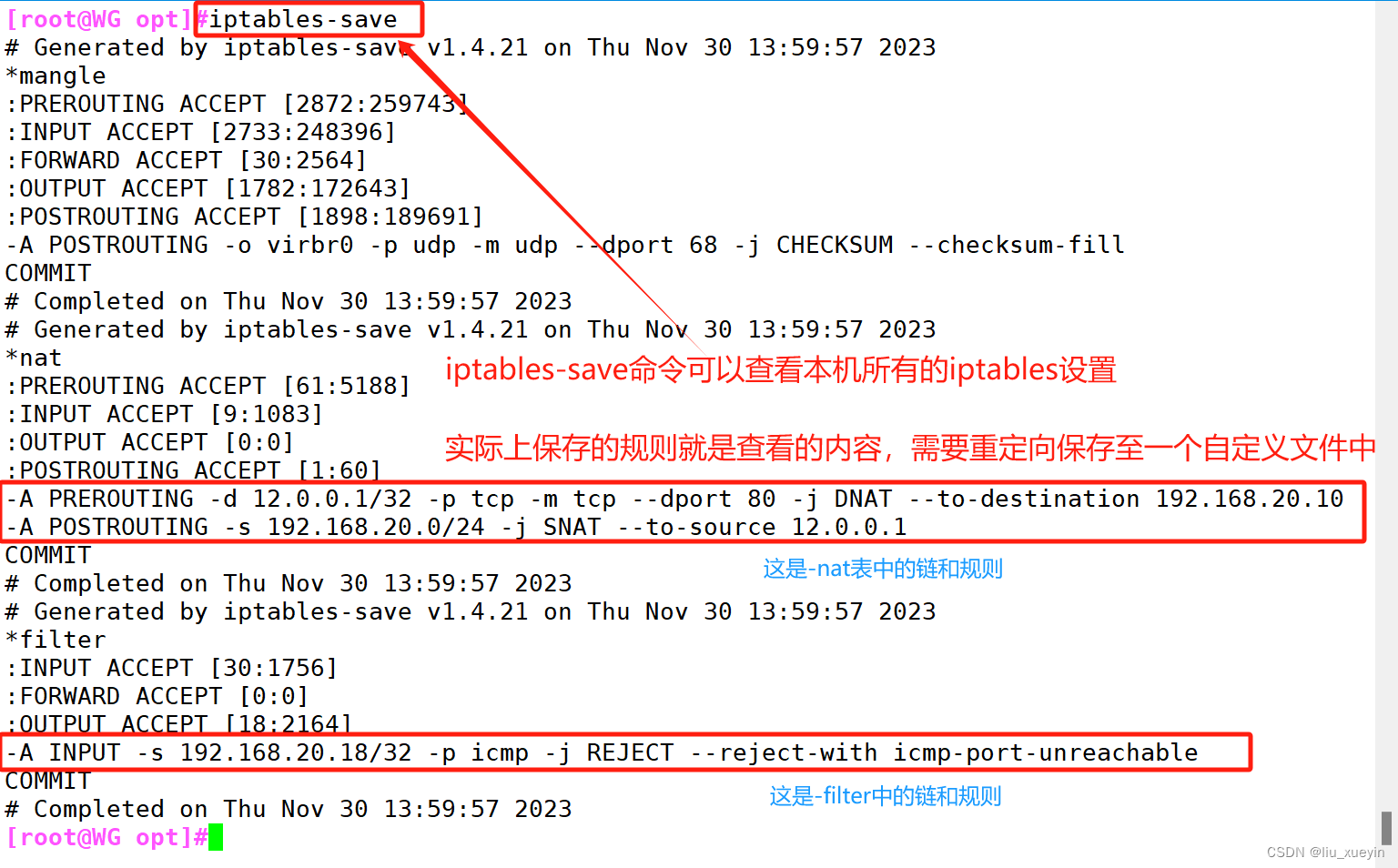

昨天写了iptables的设置,但是都是临时生效的,一旦电脑重启,那么就会失效,如何永久保存,需要借助iptables-save命令,开机生效需要借助iptables-restore命令,并写入规定的配置文件中。

1.1持久保存规则

##单独使用iptables-save命令可以进行查询

[root@WG opt]#iptables-save

##将其所有的规则放置到一个自定义文件中

[root@WG opt]#iptables-save > /opt/iptables_rules

##使用iptables命令定义的规则,手动删除之前,其生效期限为kernel存活期限

1.2加载规则

##清空filter表

[root@WG opt]#iptables -F

##清空nat表

[root@WG opt]#iptables -F -t nat

##重新加载保存的规则

[root@WG opt]#iptables-restore < /opt/iptables_rules

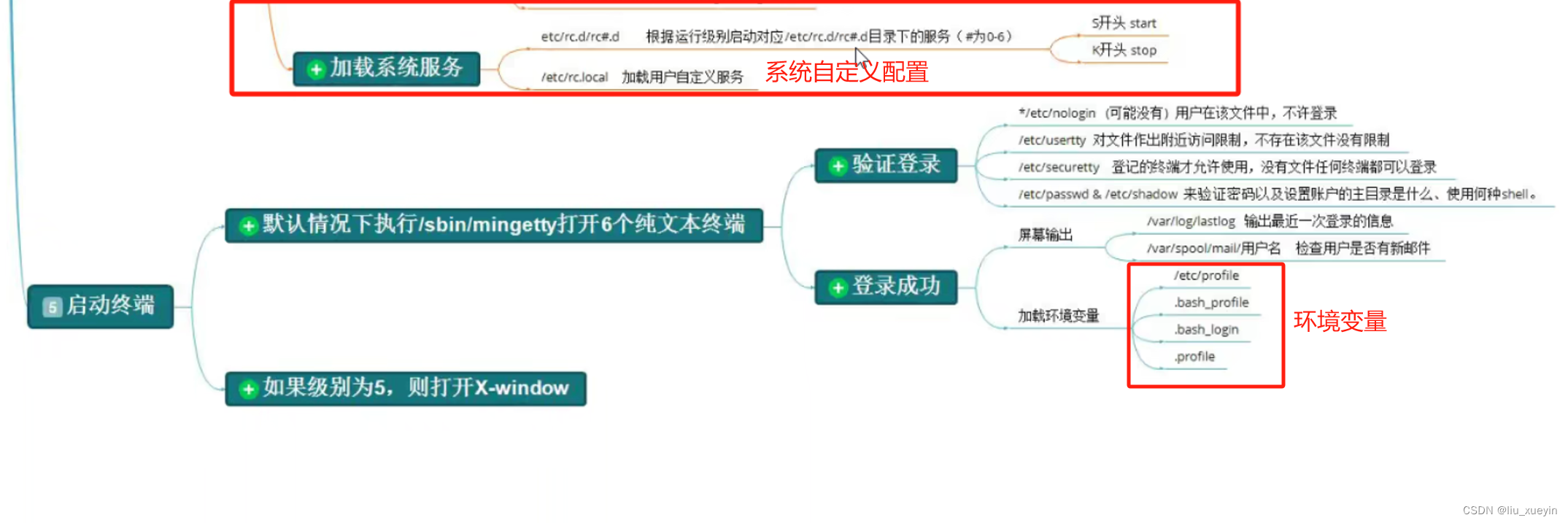

1.3开机自动加载规则

第一种:个性化设置放到用户家目录下的配置文件~/.bashrc

第二种:放到全局配置文件中,/etc/profile中,对所有用户生效

第三种:放到开机自启的最后一项,加载系统服务的配置文件中,可以让系统重启即可生效

综上所述,建议放在系统自带的配置/etc/rc.d/rc.local中

[root@WG rc.d]#vim rc.local

iptables-restore < /opt/iptables_rules

##千万不要忘记加上执行权限,非常重要!!

[root@localhost ~]#chmod +x /etc/rc.d/rc.local

[root@localhost ~]#ll /etc/rc.d/rc.local

-rwxr-xr-x 1 root root 512 11月 30 14:27 /etc/rc.d/rc.local

为了防止该文件被删除,可以使用chattr +i 给文件加上不可删除权限

1.4使用iptables-service软件来进行规则的保存和加载(不建议使用)

##需要安装iptables-services软件

[root@centos7 ~]#yum -y install iptables-services

##备份配置文件

[root@centos7 ~]#cp /etc/sysconfig/iptables{,.bak}

#第一种:保存现在的规则到文件中方法1

[root@centos7 ~]#/usr/libexec/iptables/iptables.init save

#第二种:保存现在的规则到文件中方法2

[root@centos7 ~]#iptables-save > /etc/sysconfig/iptables

#开机启动

[root@centos7 ~]#systemctl enable iptables.service

[root@centos7 ~]#systemctl mask firewalld.service nftables.service

二、SNAT和DNAT的原理和应用

SNAT的原理与应用:

SNAT 应用环境:局域网主机共享单个公网IP地址接入Internet (私有IP不能在Internet中正常路由) SNAT原理:源地址转换,根据指定条件修改数据包的源IP地址,通常被叫做源映谢

SNAT转换前提条件:

1.局域网各主机已正确设置IP地址、子网掩码、默认网关地址

2.Linux网关开启IP路由转发 linxu系统本身是没有转发功能 只有路由发送数据

DNAT的原理和应用:

DNAT应用环境:在Internet中发布位于局域网内的服务器 DNAT原理:目的地址转换,根据指定条件修改数据包的目的IP地址,保证了内网服务器的安全,通常被叫做目的映谢。

DNAT转换前提条件:

1.局域网的服务器能够访问Internet

2.网关的外网地址有正确的DNS解析记录

3. Linux网关开启IP路由转发

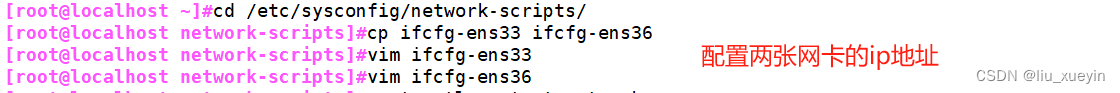

实操步骤:网关服务器

第一步:先设置网关服务器的ip地址,两张网卡,ens33设置为内网,ens36设置为外网

[root@localhost ~]#cd /etc/sysconfig/network-scripts/

[root@localhost network-scripts]#cp ifcfg-ens33 ifcfg-ens36

[root@localhost network-scripts]#vim ifcfg-ens33

TYPE=Ethernet

DEVICE=ens33

ONBOOT=yes

BOOTPROTO=static

IPADDR=192.168.20.8

NETMASK=255.255.255.0

[root@localhost network-scripts]#vim ifcfg-ens36

TYPE=Ethernet

DEVICE=ens36

ONBOOT=yes

BOOTPROTO=static

IPADDR=12.0.0.1

NETMASK=255.255.255.0

[root@localhost network-scripts]#systemctl restart network

[root@localhost network-scripts]#ip a

第二步:开启路由转发功能

##查询内核参数

sysctl -a |grep "ip_forward"

##添加永久开启路由转发功能

vim /etc/sysctl.conf

net.ipv4.ip_forward = 1 ##注意空格

##生效

sysctl -p

也可以在这查看/proc/sys/net/ipv4/ip_forward

/proc文件夹中就是内存的一些信息

第三步:设置iptables的转换规则

##表示当内网192.168.20.0网段的主机访问外网的时候,网关服务器会通过SNAT转换源ip地址为网关服务器的公网ip12.0.0.1

[root@WG opt]#iptables -t nat -A POSTROUTING -s 192.168.20.0/24 -j SNAT --to 12.0.0.1

##表示当外网服务器访问网关服务器的公网ip的80端口时,会通过DNAT技术跳转至内网的192.168.20.10的80端口

[root@WG opt]#iptables -t nat -A PREROUTING -d 12.0.0.1 -p tcp --dport 80 -j DNAT --to 192.168.20.10

##这就是端口映射,NAT-SERVER,保护了内网服务器不会受到攻击,因为外网只能接触到网关服务器ip

1、需要注意,这里是网卡比较少,所以没有指定流量流入和流出的网卡, 建议加上

iptables -t nat -A POSTROUTING -o ens36 -s 192.168.20.0/24 -j SNAT --to 12.0.0.1

iptables -t nat -A PREROUTING -i ens36 -d 12.0.0.1 -p tcp --dport 80 -j DNAT --to 192.168.20.10

2、设置完成以后,建议可以查看验证一下,iptables -vnL -t nat

实操步骤:内网服务器

第一步:修改内网服务器的网关ip地址,为网关服务器的ip地址

[root@lan ~]#vim /etc/sysconfig/network-scripts/ifcfg-ens33

[root@lan ~]#systemctl restart network

[root@lan ~]#route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 192.168.20.8 0.0.0.0 UG 100 0 0 ens33

192.168.20.0 0.0.0.0 255.255.255.0 U 100 0 0 ens33

192.168.122.0 0.0.0.0 255.255.255.0 U 0 0 0 virbr0

##需要将其网关的ip修改为网关服务器的内网ip地址

第二步:开启本机httpd服务,并写上一个测试网页index.html内容为test

[root@lan ~]#systemctl start httpd

[root@lan ~]#echo test > /var/www/html/index.html

实操步骤:外网服务器

第一步:先修改外网服务器的ip地址和网关,都应该是12段的,ip地址是12.0.0.100,网关地址是12.0.0.1

[root@wan ~]#cat /etc/sysconfig/network-scripts/ifcfg-ens33

TYPE=Ethernet

BOOTPROTO=static

NAME=ens33

DEVICE=ens33

ONBOOT=yes

IPADDR=12.0.0.100

NETMASK=255.255.255.0

GATEWAY=12.0.0.1

[root@wan ~]#systemctl restart network

[root@wan ~]#route -n

第二步:开启httpd服务。

[root@wan ~]#echo hhhhhh > /var/www/html/index.html

[root@wan ~]#systemctl start httpd

验证结果:

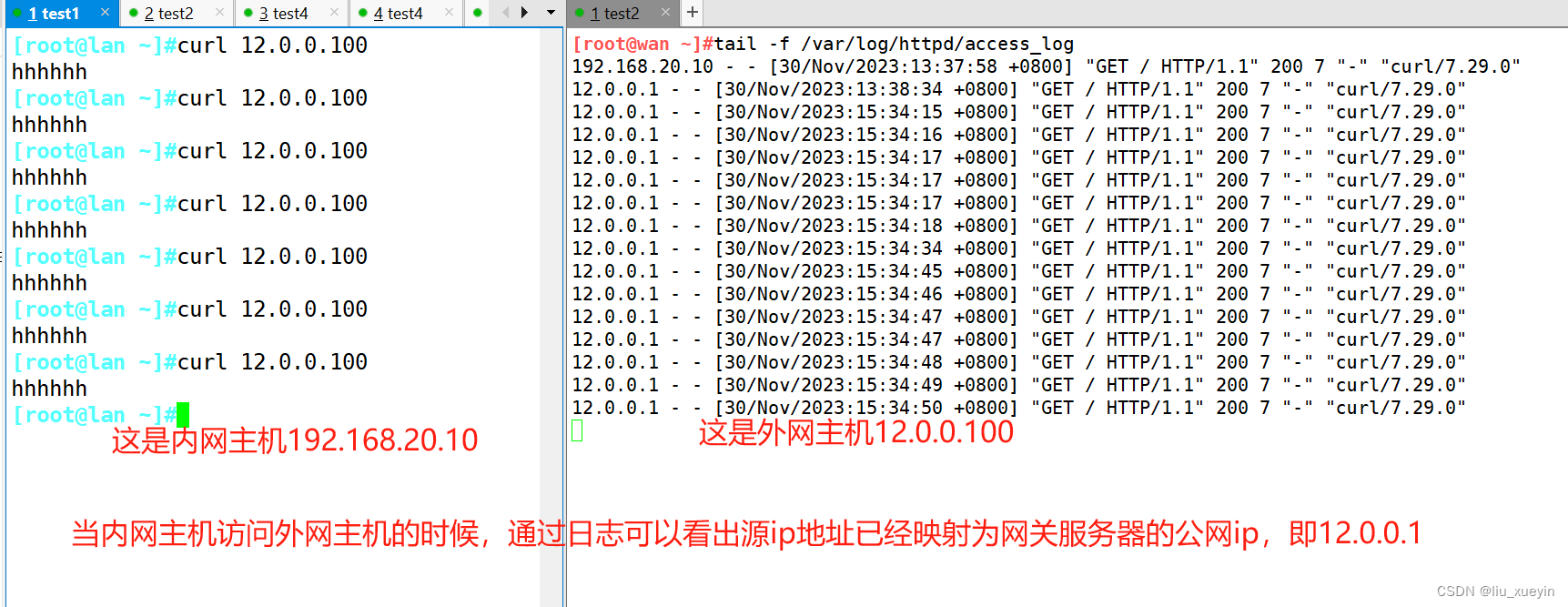

SNAT的结果验证:

#内网主机

[root@lan ~]#curl 12.0.0.100

##外网主机

[root@wan ~]#tail -f /var/log/httpd/access_log

DNAT的结果验证:

##内网服务器的日志

[root@lan ~]#tail -f /var/log/httpd/access_log

##外网主机访问网关服务器的公网ip地址

[root@wan ~]#curl 12.0.0.1

test拓展 :当外网主机访问网关服务器的公网ip主机的80端口时候,将其映射为内网主机192.168.20.10的8080端口

第一步:在原有基础上删除DNAT的设置,重新写入策略,将其映射到内网主机的8080端口

[root@localhost ~]#iptables -t nat -A PREROUTING -i ens36 -d 12.0.0.1 -p tcp --dport 80 -j DNAT --to 192.168.20.10:8080

第二步:找到内网的httpd服务的配置文件,进行修改为监听8080端口,重新启动httpd服务

[root@lan ~]#vim /etc/httpd/conf/httpd.conf

42 Listen 8080 ##修改为监听8080度那口

[root@lan ~]#systemctl restart httpd

验证结果

三、自定义链

3.1添加自定义链

[root@localhost ~]#iptables -t filter -N WEB

##指定是在filter下面去天剑WEB链,不写默认是filter

3.2设置自定义链的策略,并将其生效

第一步:先设置了WEB的两条策略,拒绝目标端口为8080,允许目标端口为80

第二步:将其策略调用在filter的INPUT链中,作用到源ip为192.168.20.10的主机上

第三步:测试主机可以访问80端口

第四步:修改端口为8080,重启httpd服务后,测试另一台主机访问,不可以访问8080端口

[root@localhost ~]#iptables -I WEB -p tcp --dport 80 -j ACCEPT

[root@localhost ~]#iptables -A WEB -p tcp --dport 8080 -j REJECT

[root@localhost ~]#iptables -A INPUT -s 192.168.20.10 -j WEB

[root@localhost ~]#iptables -vnL

##修改httpd的端口以后重启服务

[root@localhost ~]#sed -i.bak 's/Listen 80/Listen 8080/' /etc/httpd/conf/httpd.conf

[root@localhost ~]#systemctl restart httpd

##这是192.168.20.10主机

[root@lan ~]#curl 192.168.20.18:80

生效

[root@lan ~]#curl 192.168.20.18:8080

curl: (7) Failed connect to 192.168.20.18:8080; 拒绝连接3.3删除自定义链

##删除INPUT调用的自定义链WEB的策略

[root@localhost ~]#iptables -D INPUT 1

##清空自定义链的内容

[root@localhost ~]#iptables -F WEB

##删除对应的自定义链

[root@localhost ~]#iptables -X WEB

[root@localhost ~]#iptables -vnL

本文详细介绍了iptables规则的持久化保存方法,包括iptables-save和iptables-restore命令,以及SNAT(源地址转换)和DNAT(目的地址转换)的原理、应用和实操步骤。还涉及自定义链的创建、策略设置和删除。

本文详细介绍了iptables规则的持久化保存方法,包括iptables-save和iptables-restore命令,以及SNAT(源地址转换)和DNAT(目的地址转换)的原理、应用和实操步骤。还涉及自定义链的创建、策略设置和删除。

2208

2208

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?