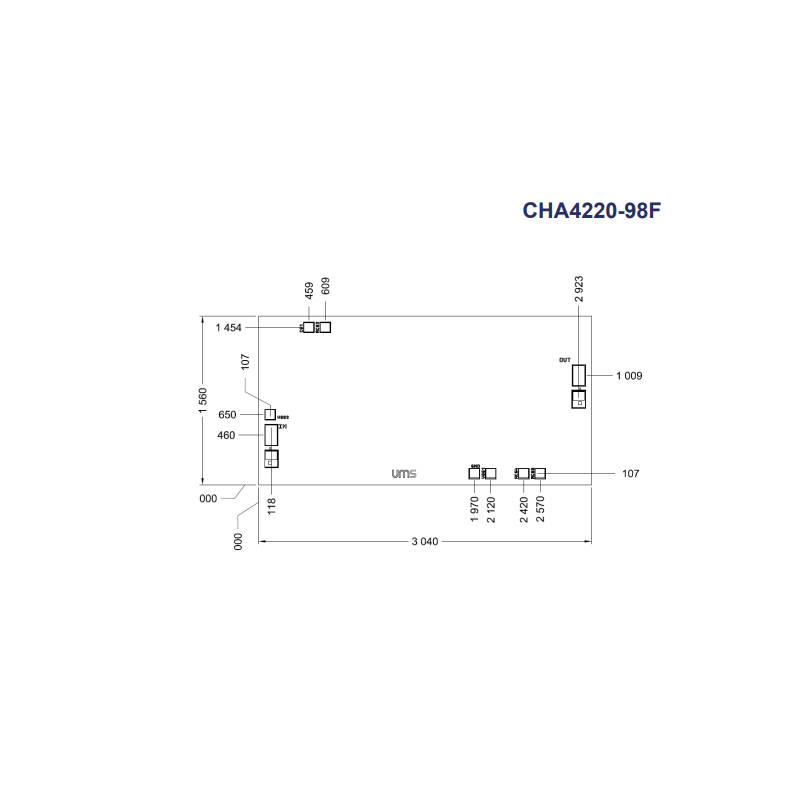

CHA4220-98F

频率范围: 0.5 - 20 GHz

增益: 17 dB (典型)

噪声系数: 3.5 dB (典型)

输入回波损耗: 15 dB (典型)

输出回波损耗: 18 dB (典型)

1 dB 压缩点输出功率: 20 dBm (典型,2-20 GHz)

饱和输出功率: 23 dBm (典型,2-20 GHz)

三阶交调截点: 28 dBm (典型,2-20 GHz)

直流电流: 120 mA (静态)

直流电压: 7V

CHA4220-98F 具有许多吸引人的特性。它拥有 17 dB 的典型线性增益,这意味着它能够有效地放大输入信号,使其在传输过程中保持稳定和清晰。同时,它还拥有 20 dBm 的 OP1dB 和 23 dBm 的 Psat,这意味着它能够提供足够的输出功率,满足各种应用的需求。

CHA5005-QDG

CHA3801-FAB

CHA3801-QDG

CHA3801-99F

CHA3023-99F

CHA3024-FDB

CHA4102-QEG

CHA3024-QGG

CHA3024-99F

CHA3218-99F

CHA4105-QDG

CHA4105-99F

CHA6015-99F

CHA4107-QDG

CHA4107-99F

CHA4314-98F

3463

3463

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?