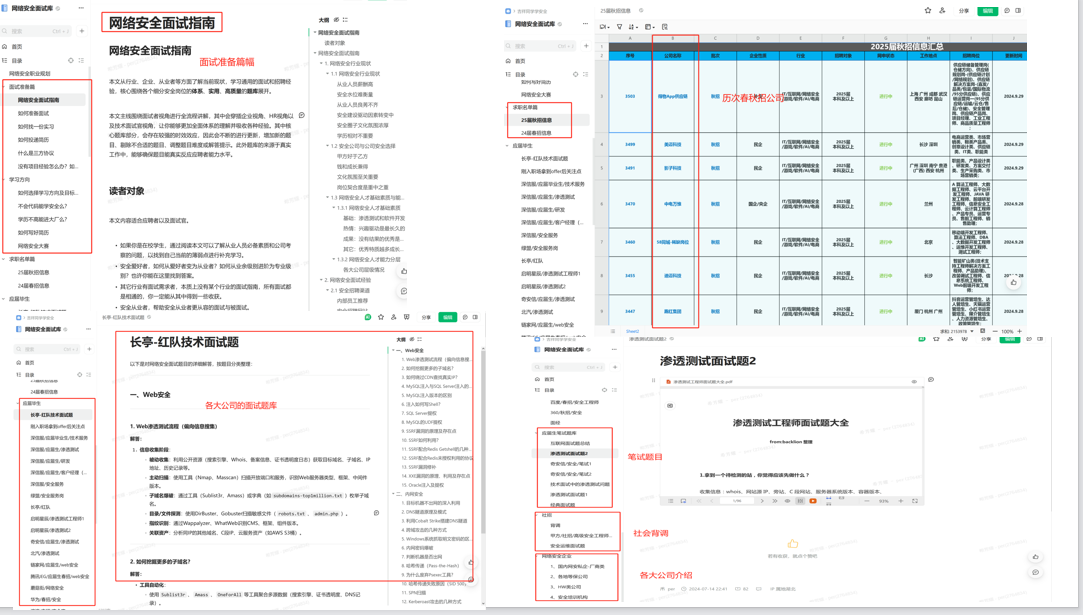

《网安面试指南》![]() https://mp.weixin.qq.com/s/RIVYDmxI9g_TgGrpbdDKtA?token=1860256701&lang=zh_CN

https://mp.weixin.qq.com/s/RIVYDmxI9g_TgGrpbdDKtA?token=1860256701&lang=zh_CN

密网今天给大家讲清楚

密网(多个蜜罐组成的)无论是在日常安全运维还是护网还是网络安全面试中都是跑不掉了,来吧今天给大家讲清楚。

蜜网(Honeynet)是一种主动防御技术,通过构建高度仿真的虚拟网络环境,诱骗攻击者进入陷阱,从而监控其行为、收集攻击特征并提升整体防御能力。以下从部署方式、普通漏洞防护作用及0day漏洞防护效果三个方面展开分析。

一、蜜网的部署方式

蜜网的部署需综合考虑仿真性、可控性和数据分析能力,具体包括以下核心步骤:

-

架构设计

-

基础架构:蜜网通常由多个蜜罐(Honeypot)组成,结合防火墙、入侵检测系统(IDS)、日志服务器等工具,形成可控的虚拟网络环境。例如,在基于Linux的蜜网中,会部署Web服务器(如Apache)、DNS服务器及高交互蜜罐,并通过IP策略限制攻击者的横向移动。

-

分布式管理:现代蜜网多采用C/S架构,由中心控制节点(云端)动态管理多个蜜网代理(Agent)。代理负责流量转发和攻击捕获,云端实现统一策略下发与数据分析。

-

-

流量控制与诱捕

-

端口转发与虚拟服务:通过工具(如Rinetd)将真实业务流量与非业务端口的攻击流量分离,将后者引导至蜜罐。例如,将非业务端口的访问请求转发到高仿真的虚拟服务(如Redis、Zookeeper),增加攻击者停留时间。

-

动态伪装:修改系统指纹(如伪装HTTP头中的Server字段为IIS 6.0)、部署虚假配置文件(如伪造Linux的

history或shadow文件),进一步迷惑攻击者。

-

-

数据捕获与联动分析

-

多层日志记录:在主机和网络层同时部署日志系统,如使用Snort进行网络流量分析,结合主机型IDS(如EyeonExec)监控敏感操作(如提权行为)。

-

误报优化:通过分析扫描特征(如横向扫描与纵向扫描)和行为模式(如渗透工具指纹),减少复杂网络环境下的误报。

-

二、蜜网对普通漏洞的防护作用

在护网行动中,蜜网通过以下方式降低普通漏洞被利用的风险:

-

诱捕攻击者

-

分散攻击火力:通过部署办公系统、核心系统的蜜罐,将攻击者引向虚拟环境,减少对真实业务的直接威胁。例如,将VPN或OA系统替换为蜜罐版本,攻击者一旦尝试渗透即被捕获。

-

延迟攻击进程:攻击者在蜜网中的横向移动会消耗时间,为防御方争取应急响应窗口。

-

-

攻击行为分析与防御加固

-

记录攻击手法:蜜网可捕获攻击者利用普通漏洞(如SQL注入、弱口令)的具体步骤,帮助修复真实系统中的同类漏洞。例如,通过分析攻击者上传WebShell的路径,针对性加强目录权限管控。

-

动态策略调整:根据攻击日志优化防火墙规则或访问控制列表(ACL),例如封禁高频扫描IP或限制敏感端口的开放。

-

三、蜜网对0day漏洞的防护能力

针对0day漏洞,蜜网的作用主要体现在检测与应急响应层面:

-

捕获0day攻击痕迹

-

异常行为监控:0day漏洞利用通常伴随异常命令执行(如

whoami、id)或敏感文件读取(如passwd)。蜜网通过主机入侵检测系统(HIDS)监控此类行为,并结合流量分析发现未知攻击模式。 -

反制与溯源:在捕获WebShell后,插入JS探针或Canvas代码获取攻击者硬件信息(如CPU型号、屏幕分辨率),甚至利用浏览器漏洞投递免杀木马,实现反制溯源。

-

-

虚拟补丁与应急响应

-

虚拟补丁临时防护:通过蜜网捕获的0day攻击特征,可快速生成虚拟补丁(如WAF规则)临时阻断攻击,为修复真实系统争取时间。

-

攻击链分析:结合威胁情报库,分析攻击序列(如漏洞扫描→载荷投递→横向移动),预测后续攻击路径并提前加固防御。

-

蜜网在护网中具有独特的主动防御价值,但其效果受限于以下因素:

-

仿真度要求高:低交互蜜罐易被攻击者识别,需结合高仿真服务(如真实数据库漏洞模板)提升欺骗性。

-

资源与管理成本:大规模蜜网需持续维护和数据分析支持,对安全团队能力要求较高。

511

511

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?