技术交流QQ群【JAVA,C++,Python,.NET,BigData,AI】:170933152

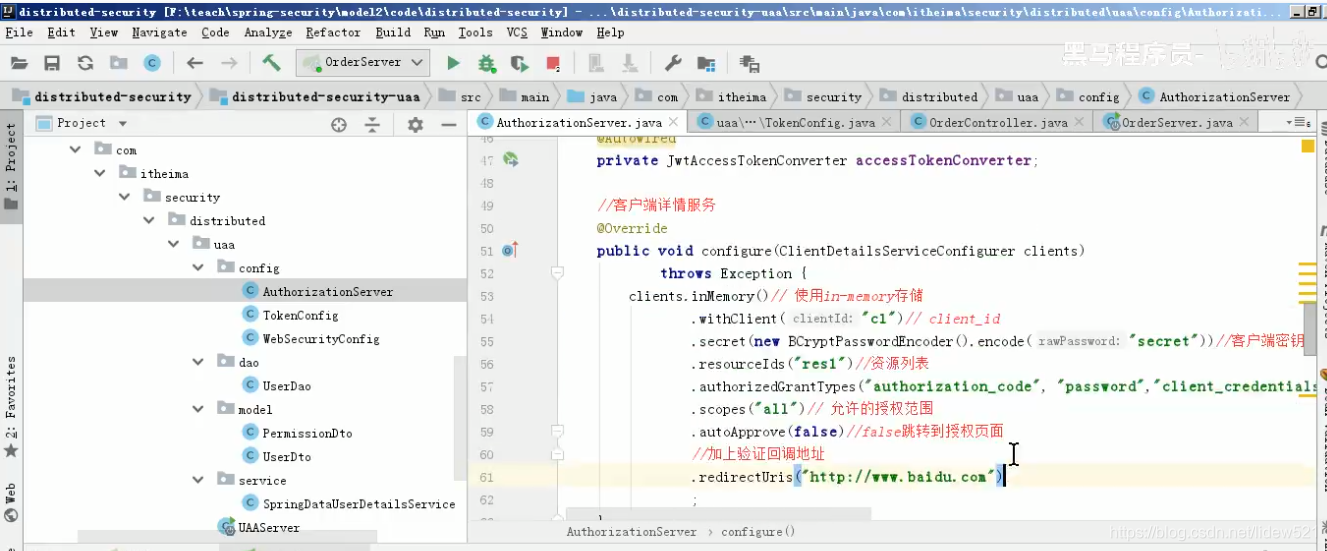

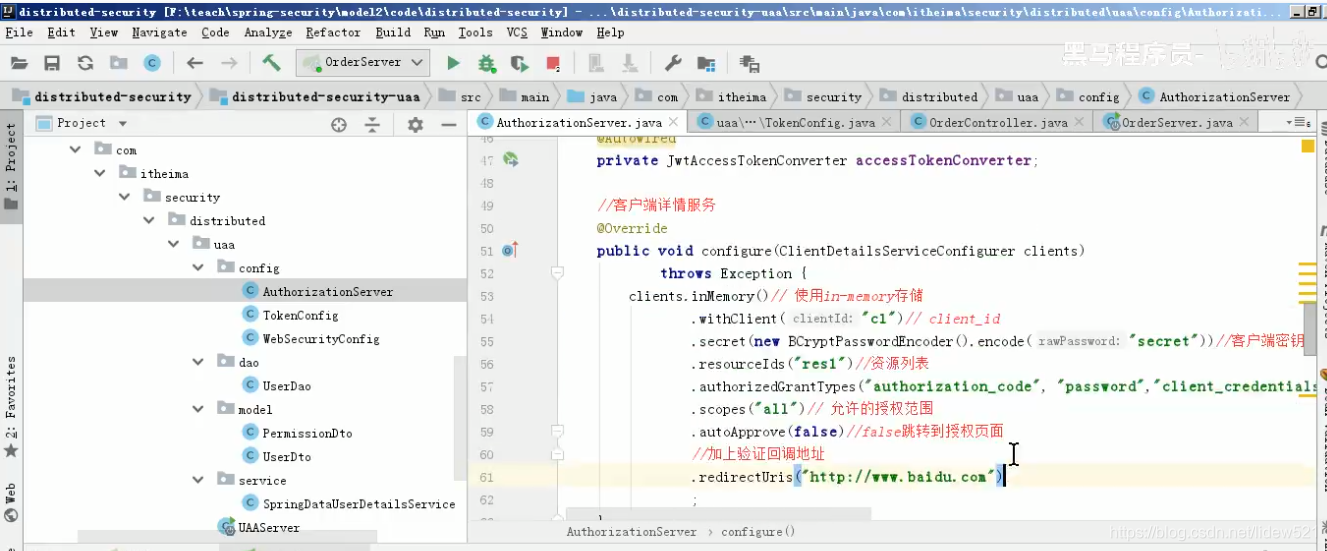

然后我们之前资源微服务的客户端信息,我们都是配置在内存中的,现在

我们配置到数据库中去,授权码也存在数据库中去.

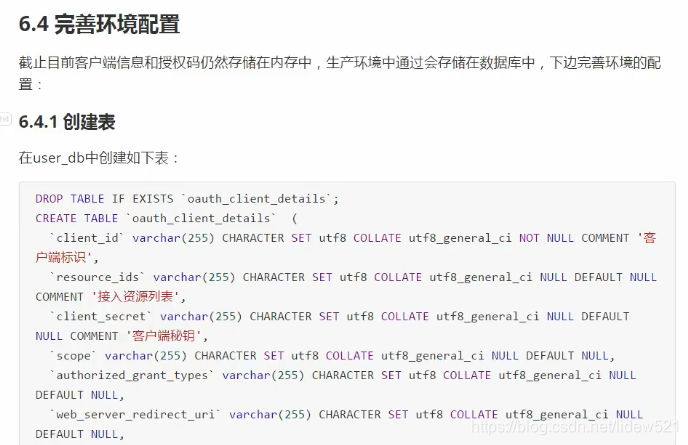

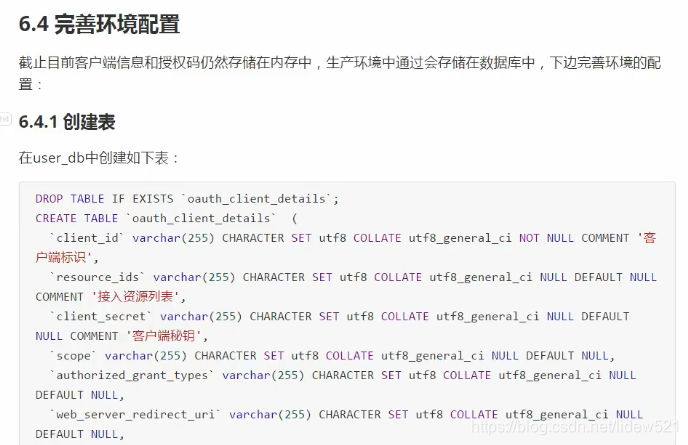

先去生成oauth_client_details 这个表.

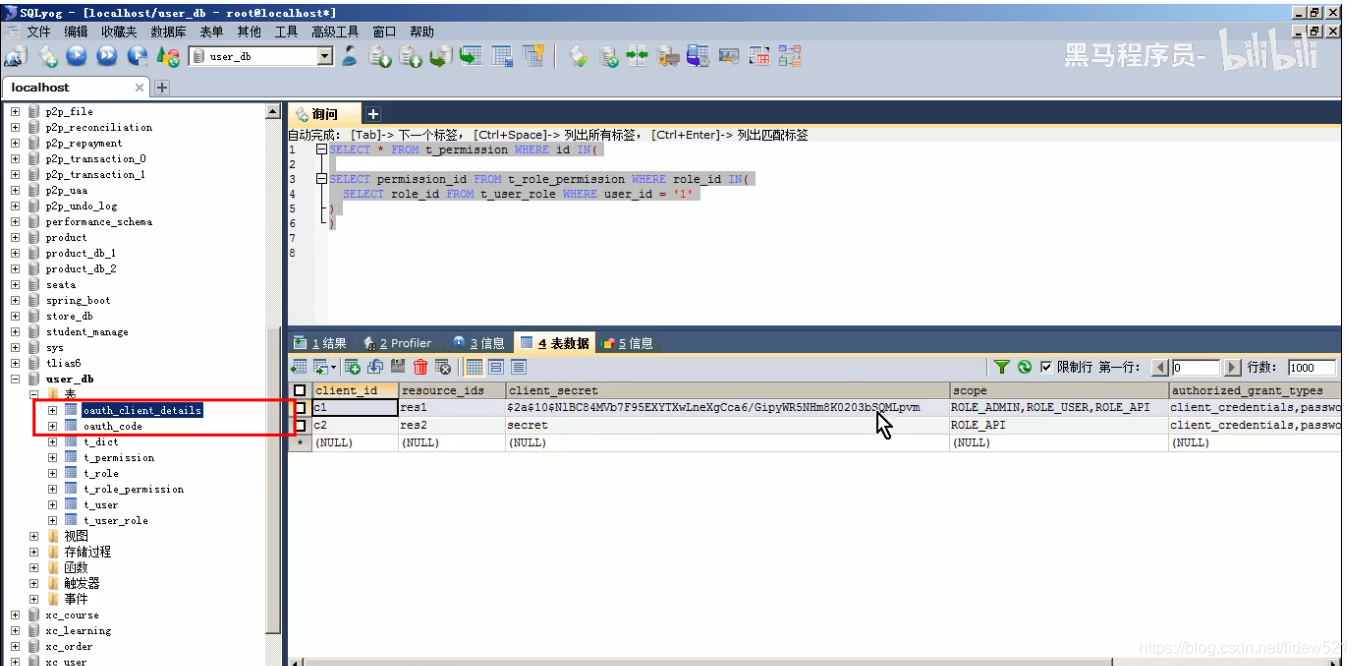

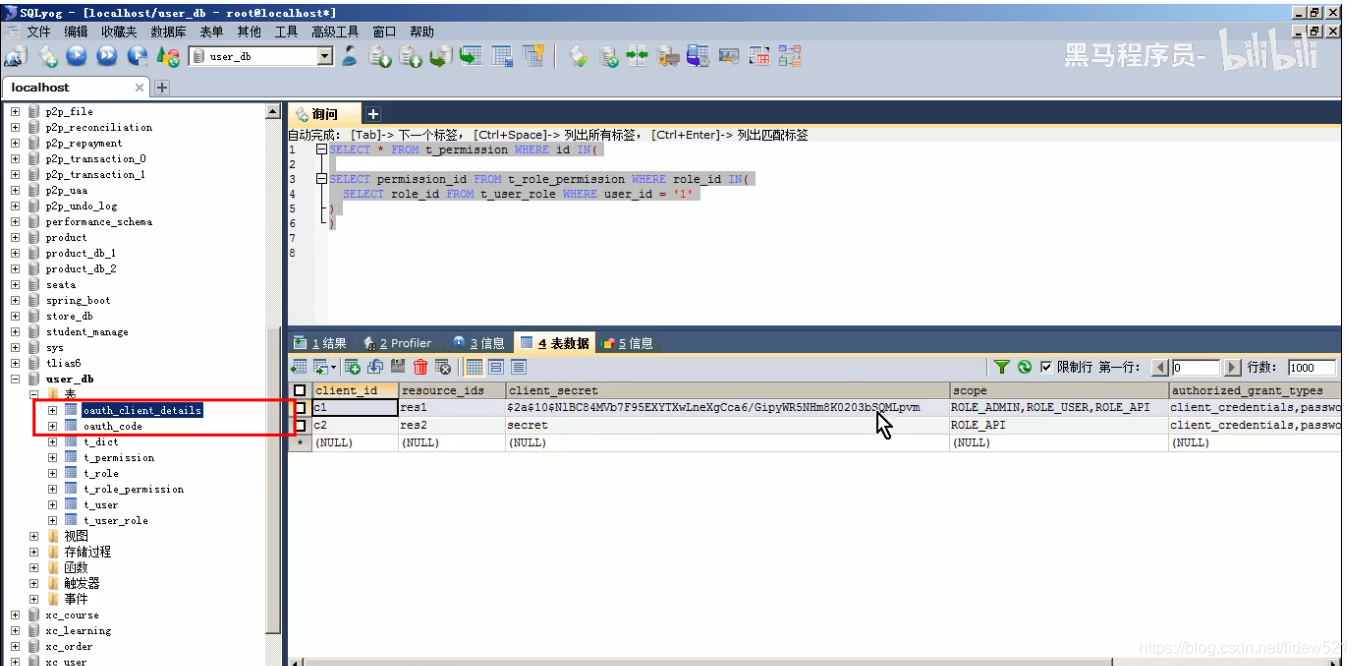

可以看到我们现在要把客户端详情,配置到数据库中去,上面的这些客户端的详情数据.

oauth_client_details,这个用来存储客户端的信息

技术交流QQ群【JAVA,C++,Python,.NET,BigData,AI】:170933152

然后我们之前资源微服务的客户端信息,我们都是配置在内存中的,现在

我们配置到数据库中去,授权码也存在数据库中去.

先去生成oauth_client_details 这个表.

可以看到我们现在要把客户端详情,配置到数据库中去,上面的这些客户端的详情数据.

oauth_client_details,这个用来存储客户端的信息

7202

7202

1437

1437

1357

1357

743

743

494

494

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?