Python-开发框架-Django&Flask

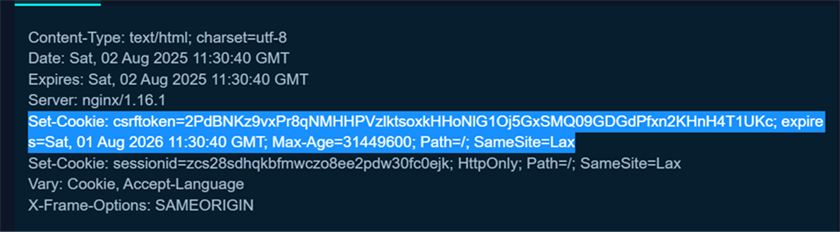

Django

1、识别插件

2、固定的数据包格式:Set-Cookie:expires=

这个格式可以改掉,可能没有这个格式的也是用了django, 看到下面这种类型的都是python语言

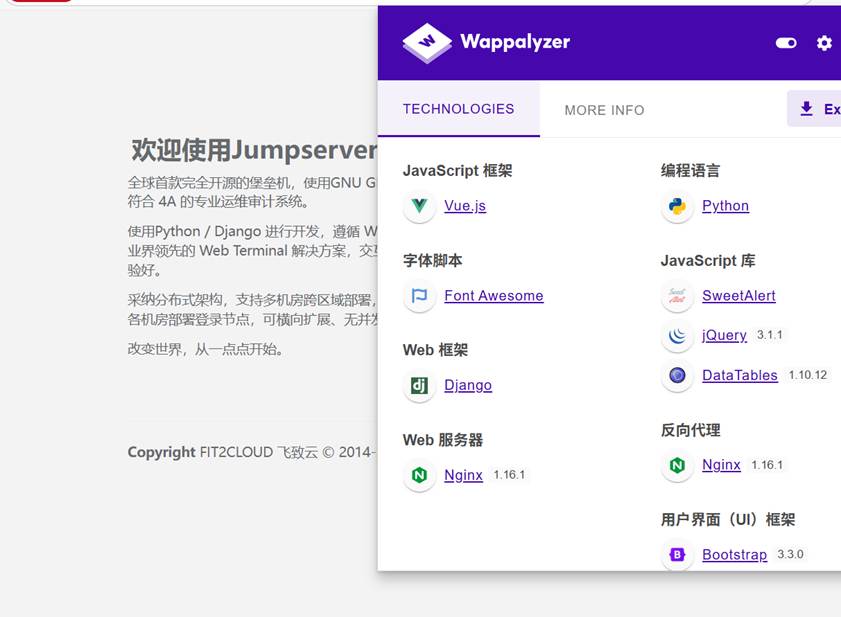

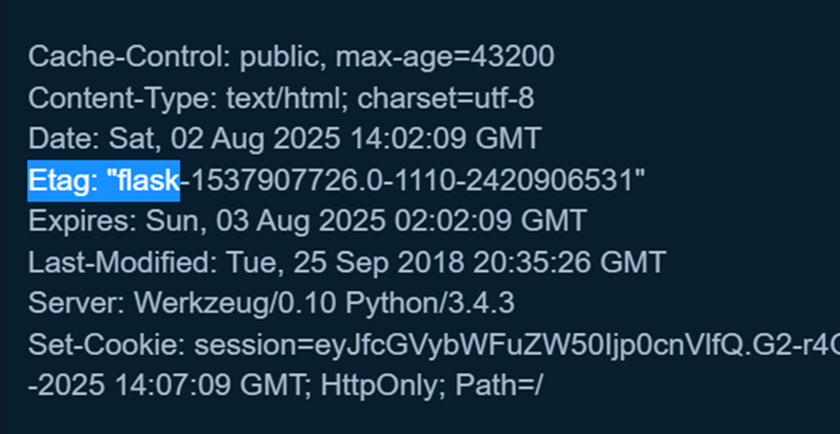

Flask

1、识别插件

2、固定的数据包格式:Etag: "flask X-Powered-By: Flask

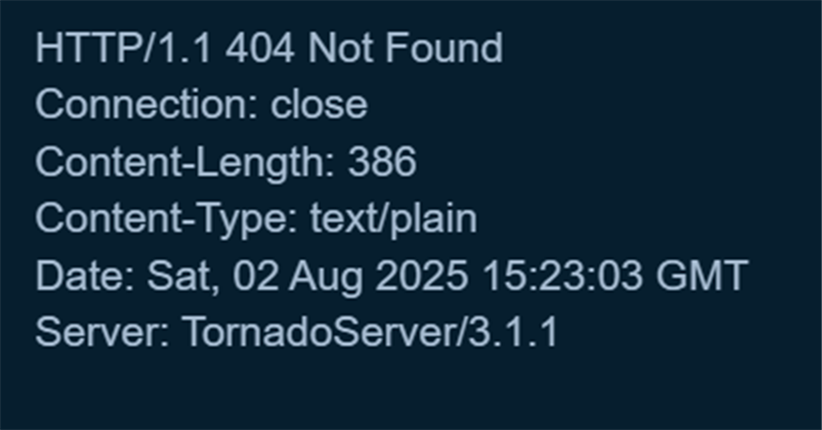

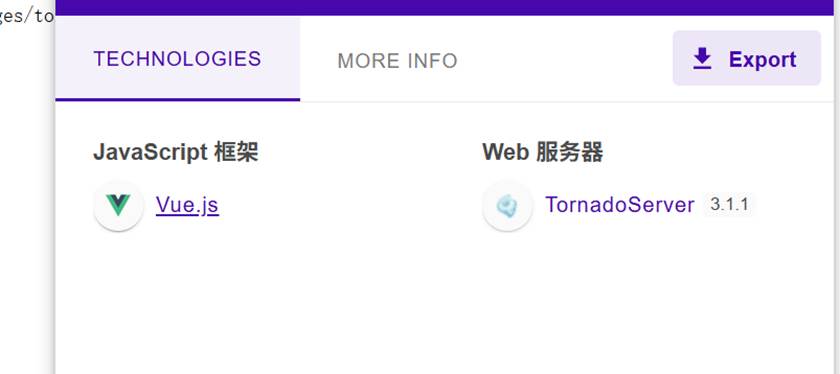

Tornado

1、识别插件

2、固定的数据包格式:Server: TornadoServer

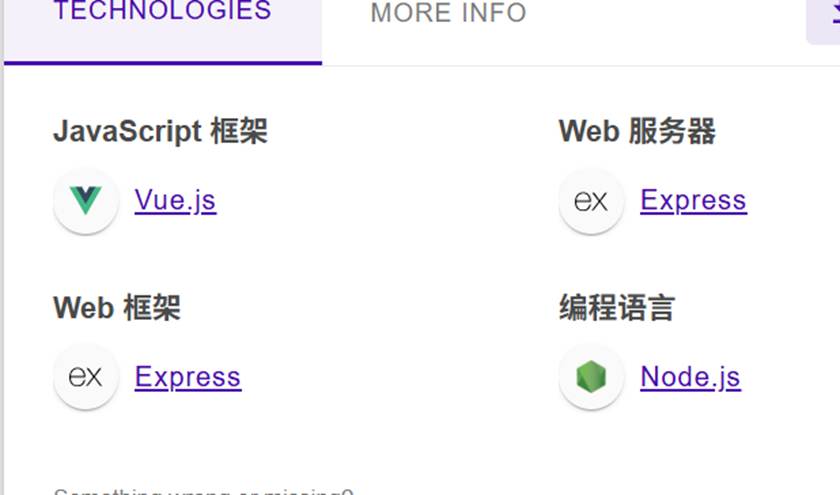

JavaScript-开发框架-Vue&Node.js

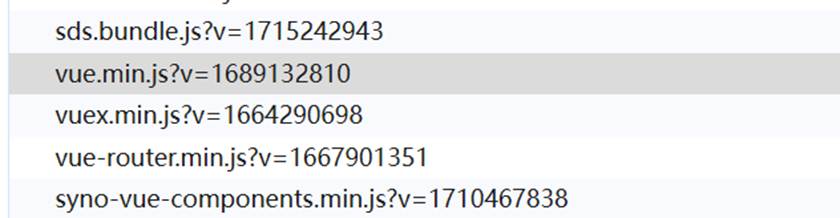

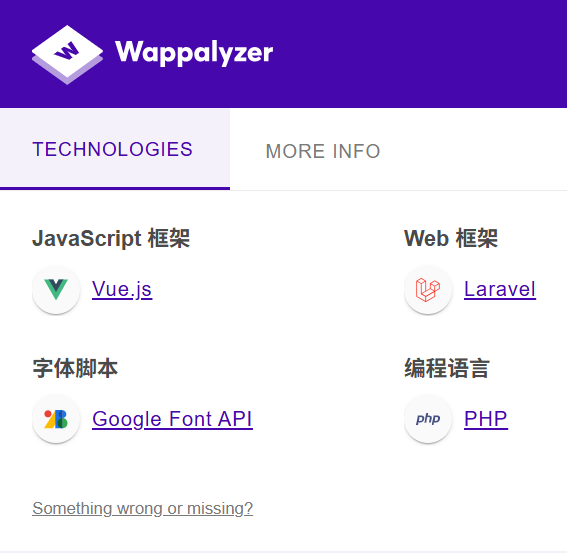

Vue

1、识别插件

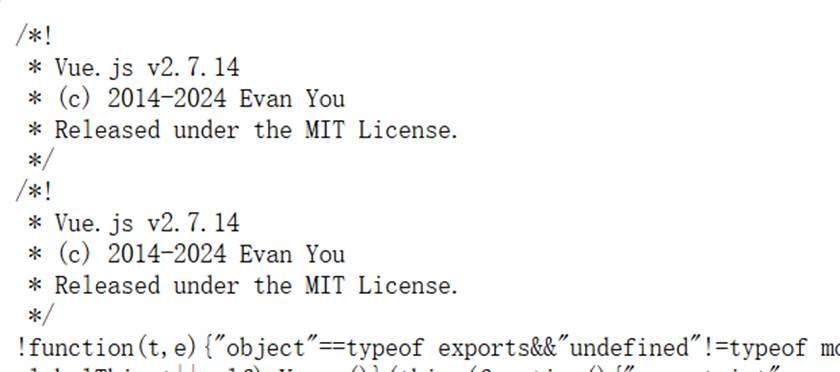

2、JS语法和加载文件

加载文件时会有一个vue.js 或 vue.xx.js

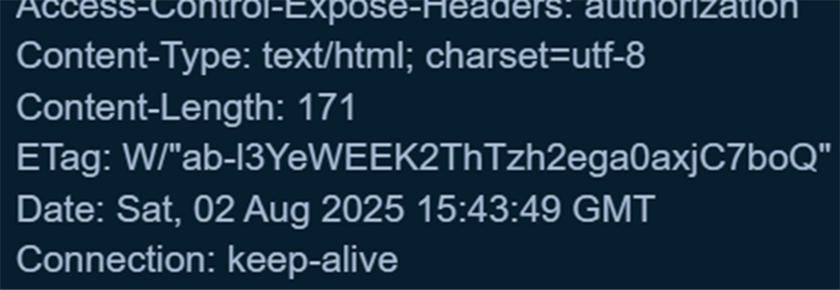

Node.js

1、识别插件

2、固定的数据包格式:ETag: W/"

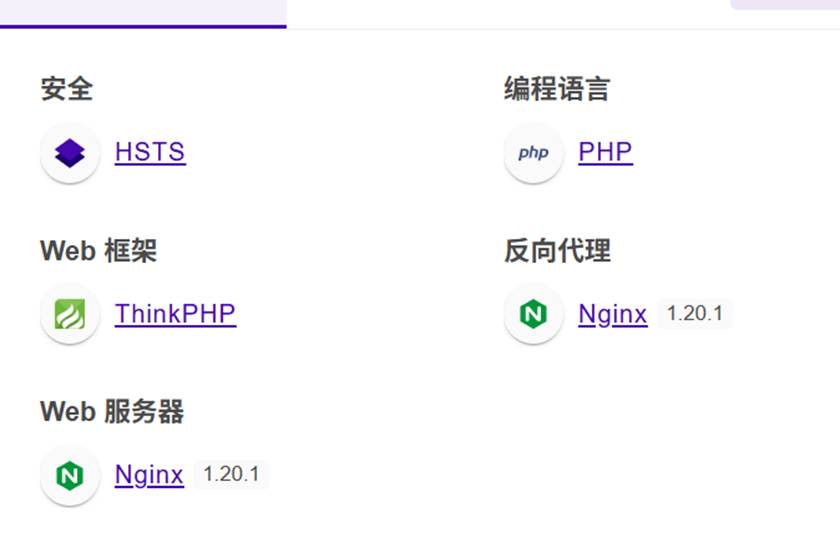

PHP-开发框架-ThinkPHP&Laravel&Yii

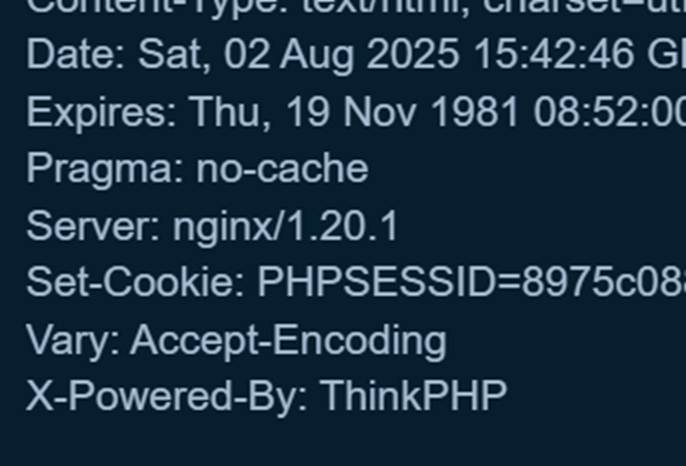

ThinkPHP:

0、识别插件

1、X-Powered-By: ThinkPHP

2、CMS识别到源码体系TP开发

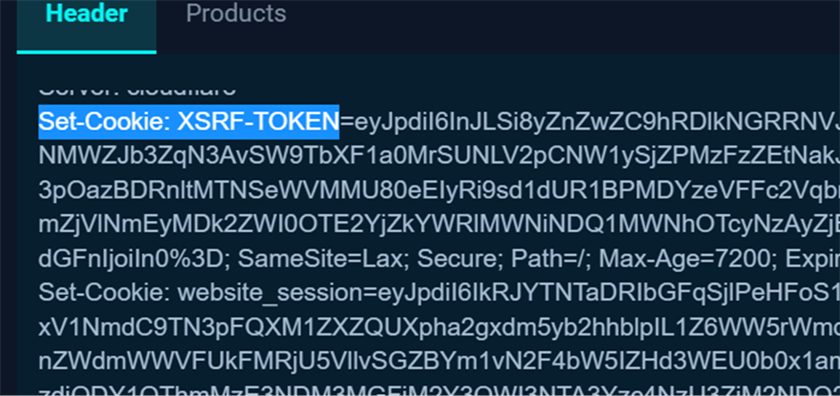

Laravel:

1、识别插件

2、Set-Cookie中特征的格式 XSRF-TOKEN= laravel_session=

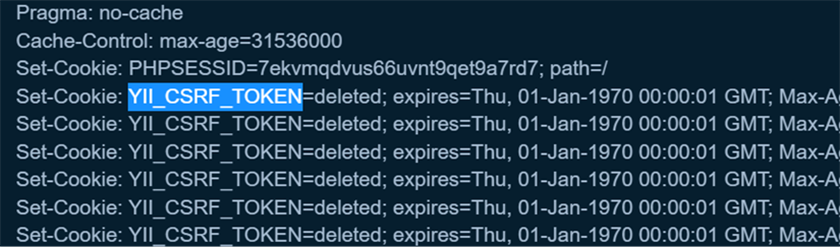

Yii:

1、识别插件

2、Set-Cookie中特征的格式 YII_CSRF_TOKEN=

Java-框架组件-Fastjson&Shiro&Solr&Spring

52类110个主流Java组件和框架介绍:

52类110个主流Java组件和框架介绍_基于java的组件有哪些-优快云博客

框架:

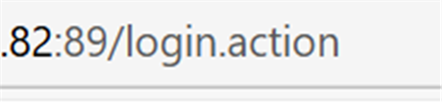

Struts2

一般使用struts2框架后缀带do或action,可以尝试进行利用

SpringBoot

1、默认web应用标签小绿叶图标

2、通过springboot框架默认页面

3、ICO源码体系采用SpringBoot开发

组件:

FastJson/Jackson

在提交JSON数据包中修改测试:

-FastJson组件会把01解析成1

-Jackson组件在解析01时会抛出异常

奇安信攻防社区-浅谈黑盒识别Fastjson/Jackson组件

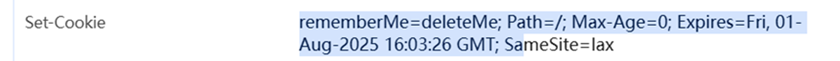

Shiro

请求包的cookie中存在rememberMe字段。

返回包中存在set-Cookie:remeberMe=deleteMe。

请求包中存在rememberMe=x时,响应包中存在rememberMe=deleteMe。

有时候服务器不会主动返回remeberMe=deleteMe,直接发包即可,将Cookie内容改为remember Me=1,若相应包有rememberMe=deleteMe,则基本可以确定网站apache shiro搭建的。

Solr识别

一般开放8983端口,访问页面也可以探针到

ICO图标:

1、某个应用系统的标示

2、某个公司/机构/个人团队的标示

只要这个网站开发时用到了这些框架,框架出了漏洞,所有用了这些框架的网站都会有这个漏洞;组件也是一样

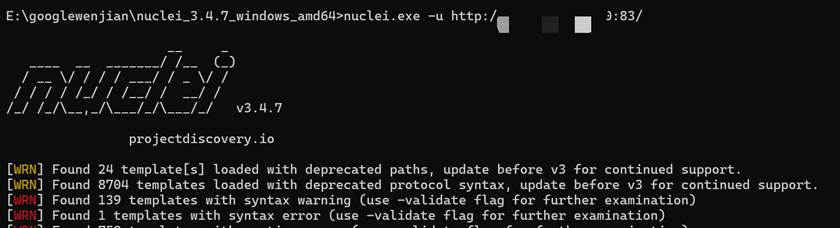

工具 使用 nuclei

Nuclei是一种可快速利用的 漏洞扫描只程序,旨在探测现代应用程序、基础设施、云平台和网络,帮助识别和缓解漏洞。也可用于指纹识别

这里扫的时候有点慢

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?