源码泄漏原因:

1、从源码本身的特性入口

2、从管理员不好的习惯入口

3、从管理员习惯的开发入口

4、从管理员不好的配置入口

5、从管理员不好的意识入口

6、从管理员资源信息搜集入口

源码泄漏大概集合:

Webpack打包泄漏

composer.json

GitHub源码泄漏

git源码泄露

svn源码泄露

网站备份压缩文件

DS_Store文件泄露

hg源码泄漏

SWP 文件泄露

CVS泄露

Bzr泄露

WEB-INF/web.xml 泄露

思路点:

1、使用指纹识别平台获取到目标是什么名字的源码程序

通过搜索引擎获取到源码

2、使用指纹识别平台不能获取目标信息

后端:借助svn git composer.json ds_store 备份扫描等配置泄漏安全

前端:webpack打包 谷歌插件获取源码

如果没有这些问题 还想获取源码怎么办 见下面方法

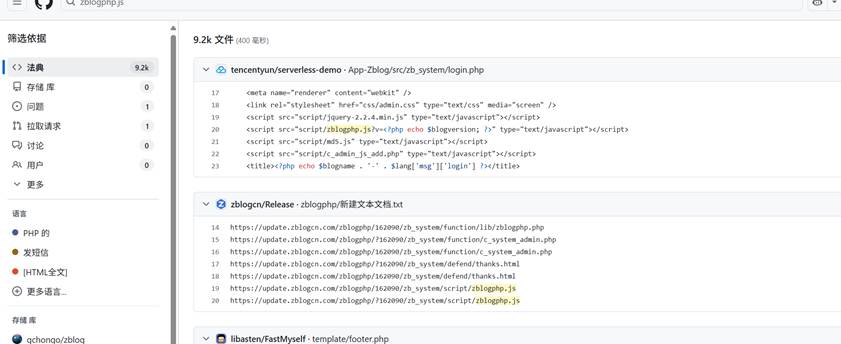

3、借助资源平台去搜索(github gitee oschina等源码)

-特定文件

-特征联系方式

-github监控( 除了源码,漏洞更新,工具更新等都有用处)

目标使用的源码是开源还是闭源,是否公开

示例:

直接到GitHub上搜索,

演示案例:

1、已知指纹识别获取源码途径

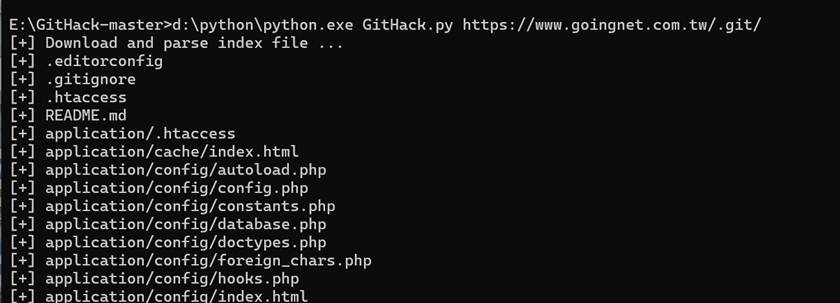

2、GIT泄漏-未知指纹识别获取源码途径

要在python2.7版本运行,程序路径不能有中文

命令:d:\python2.7\python.exe GitHack.py Unique Kidz & Co | Inclusive Play & Childcare | Support for Disabled Children & Young Adults

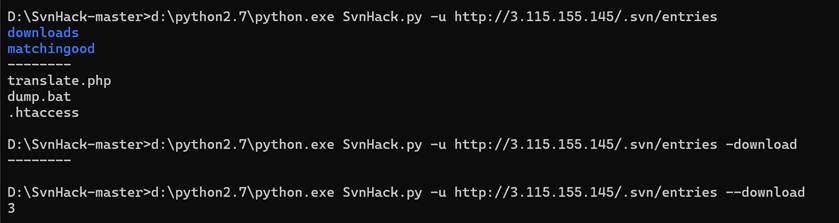

3、SVN泄漏-未知指纹识别获取源码途径

4、DS_Store泄漏-未知指纹识别获取源码途径

GIT:https://github.com/lijiejie/GitHack

SVN:https://github.com/callmefeifei/SvnHack

DS_Store:https://github.com/lijiejie/ds_store_exp

通用:https://github.com/0xHJK/dumpall

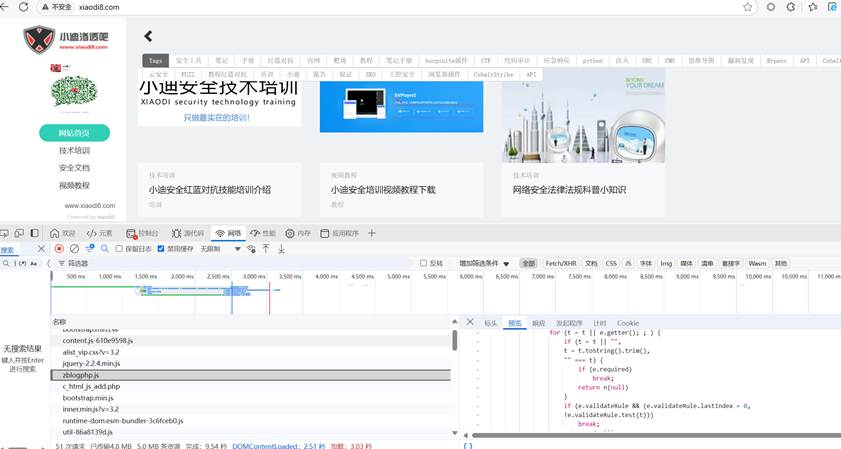

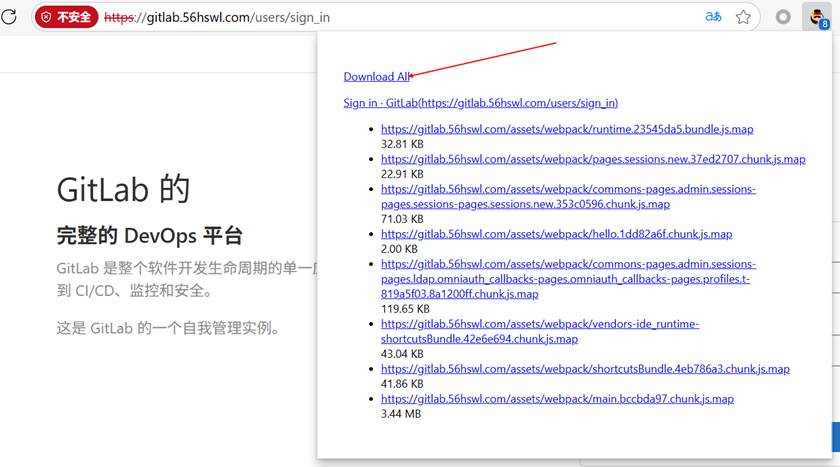

5、WebPack打包-未知指纹识别获取源码途径

https://github.com/NothingCw/SourceDetector-dist

点击download 下载全部js文件

6、composer.json-未知指纹识别获取源码途径

composer 类似于python的pip , 因为开发时没有删掉这些文件所以会造成源码泄露

7、源码文件备份泄漏-未知指纹识别获取源码途径

目录文件扫描工具获取存在,直接访问

8、Github资源搜索-未知指纹识别获取源码途径

*拓展:配合后期监控保证第一时间通知

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?