大佬轻喷,跟我一样菜鸟推荐看,如有其他交流心得或者带本人QQ827775983

一、前端加密函数在哪?

1. F12,有经验的大佬,应该一看就知道关键JS是JSEncrypt.js,反正我是没有

2. 我的思路是先点击去抓包再看看,然后发现存在用户枚举漏洞

3.

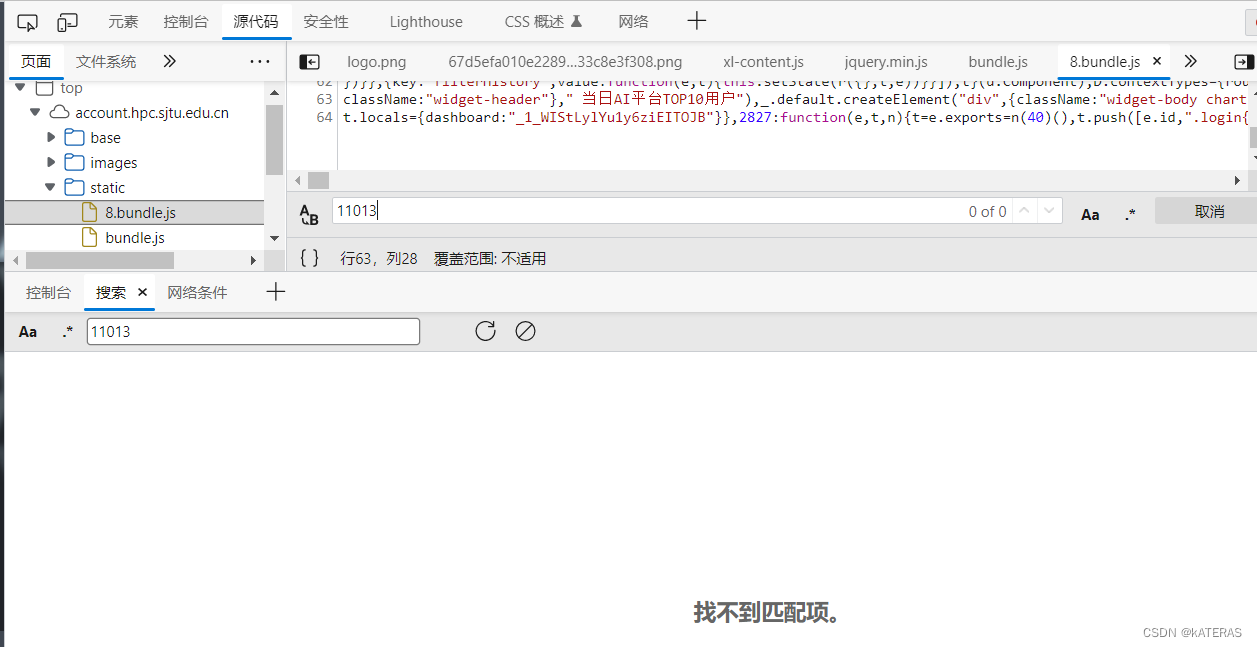

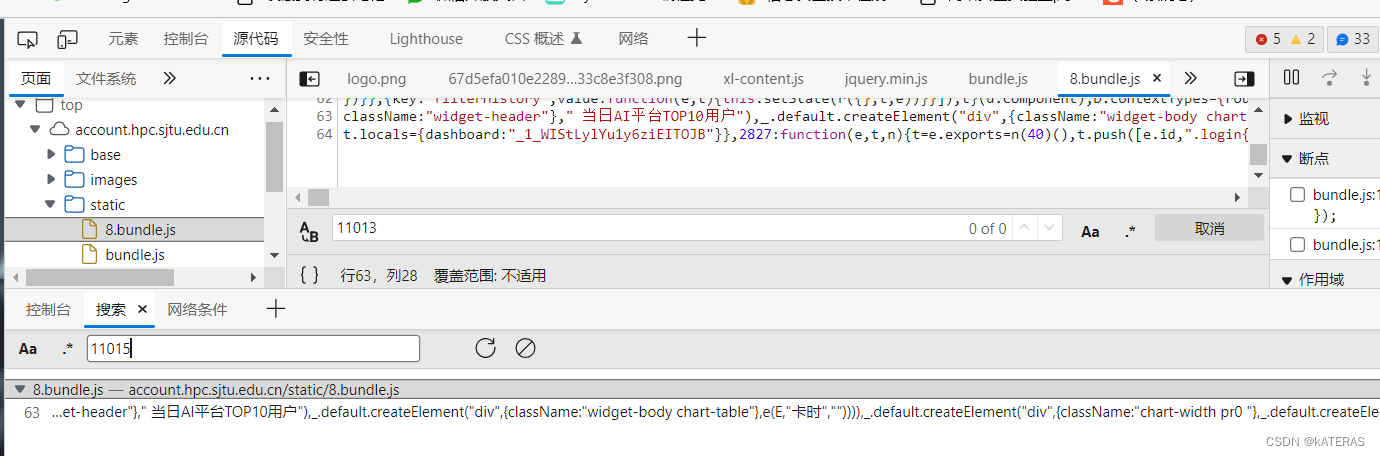

目的:!!!寻找函数入口-----------------显然返回包是个json,我们就去浏览器里面ctrl+shift+f全局搜这个11013,没搜到没关系,换一个code搜,肯定是有的,就算他if

else,也是会返回一种情况的,当然我也试过去找他返回正确的code,没有找到,应该是直接后端验证完后直接跳转,搜另外一个code11015

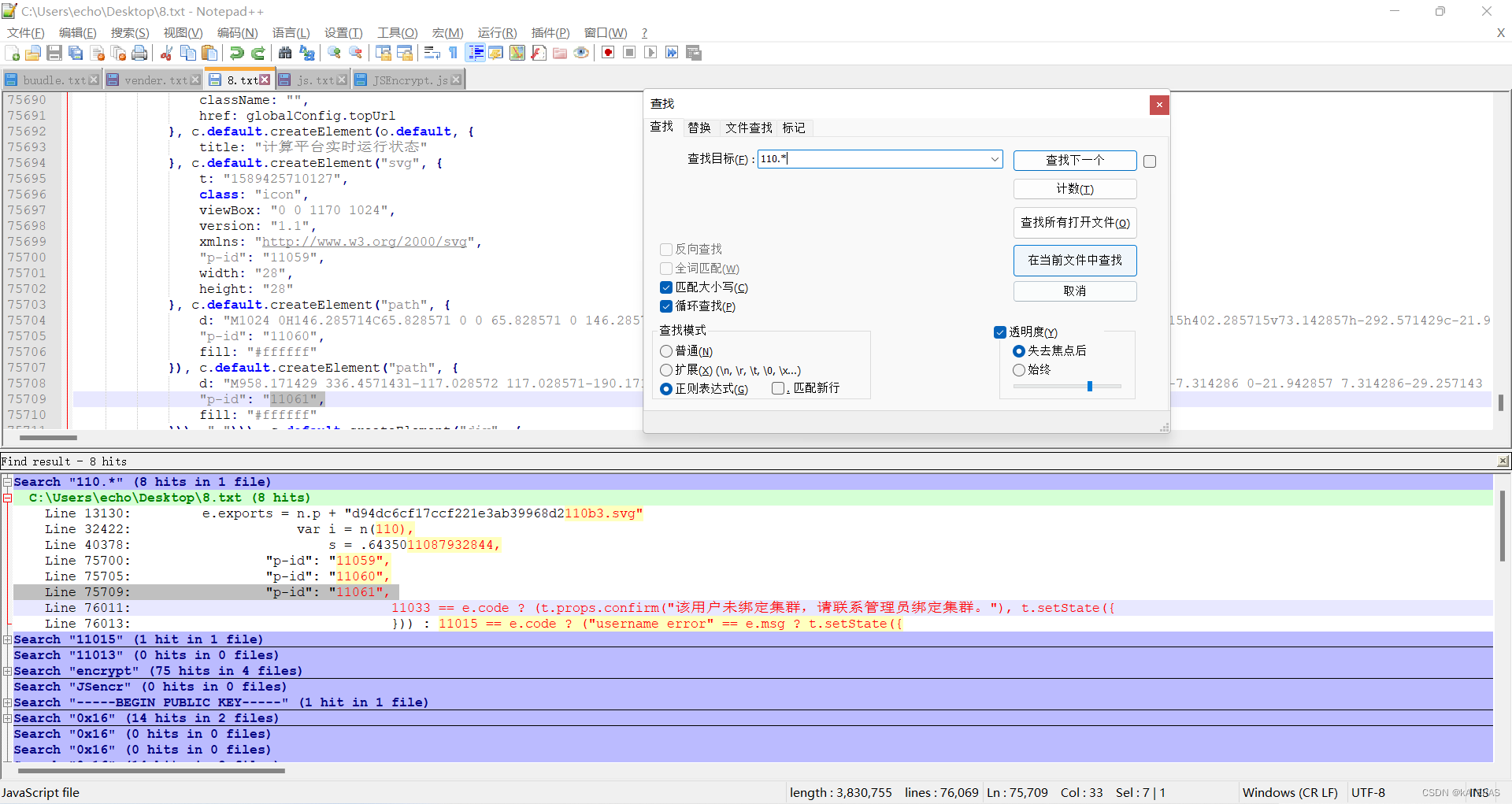

4. 这不函数入口就找到了吗,这种格式,直接美化,存储在本地(如果你不信,请ctrl+f搜索看这里)

https://www.html.cn/tool/js_beautify/

5.

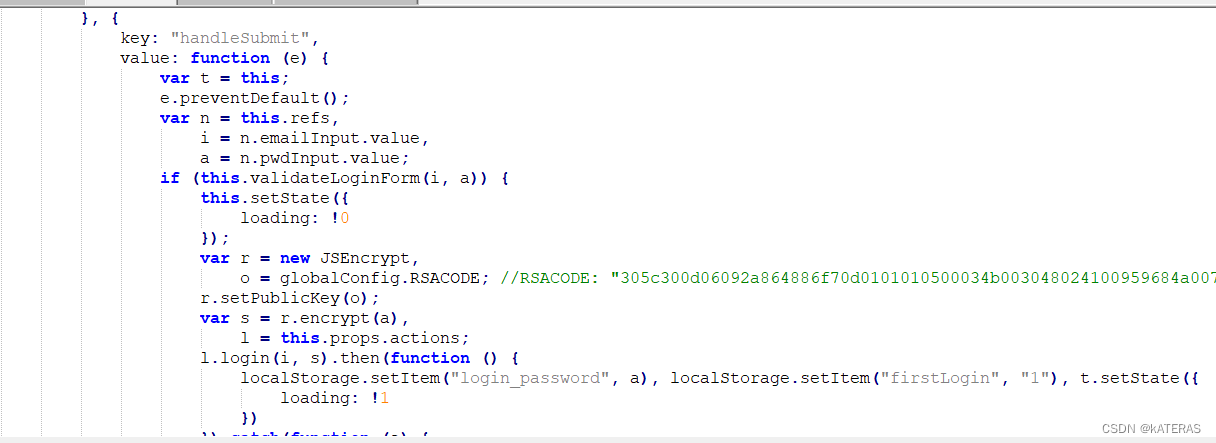

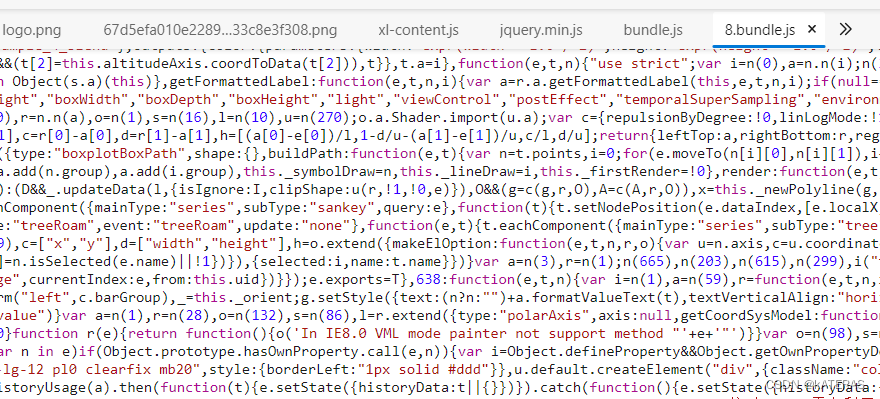

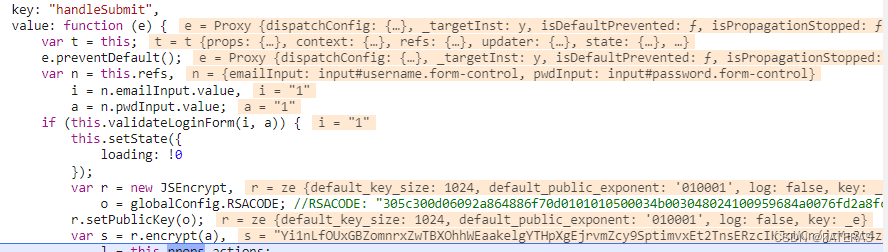

美化后是这样的,用notepad++验证,直接点里面的,入口不就来了吗?显然是一个调用JSencrypt,当然我也是事后显然,不知道的话也可以像我把他们保存在目录下,断点测试是不是这样的

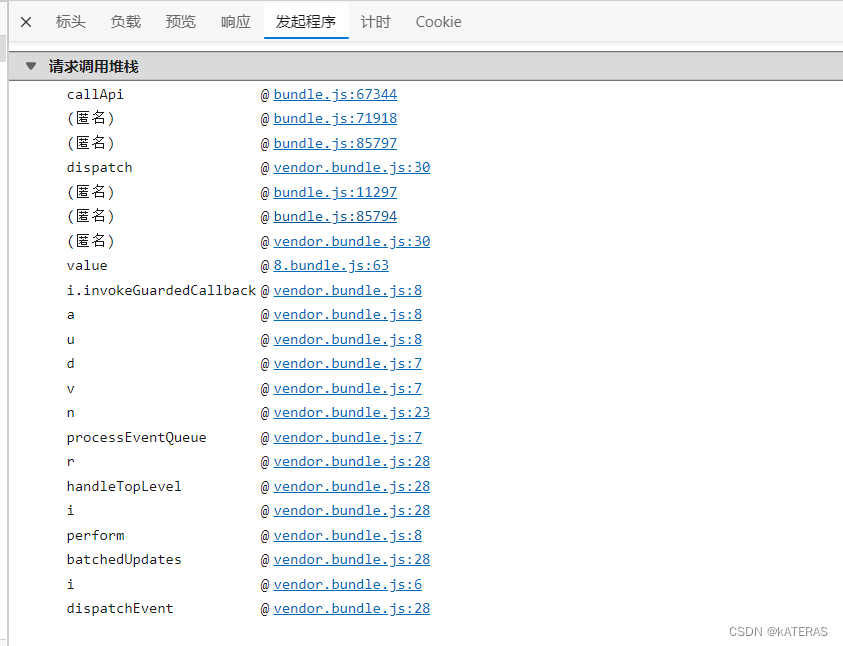

6. 其他的寻找方法 一:浏览器抓包,去看目标站的堆栈调用,callAPI和value可疑简单看看

用断点调试(这里不讲如果有需要加Q)显然不是这里,再看看value

可惜这样就没办法调试了,除非该网站允许你修改,唯一的办法就是像我一样保存在本地再美化后调试断点

看这里哦!!! 附带一张图,同样是断点来就可以究极确定就是这个函数入口

二、搭建我们的加密字典

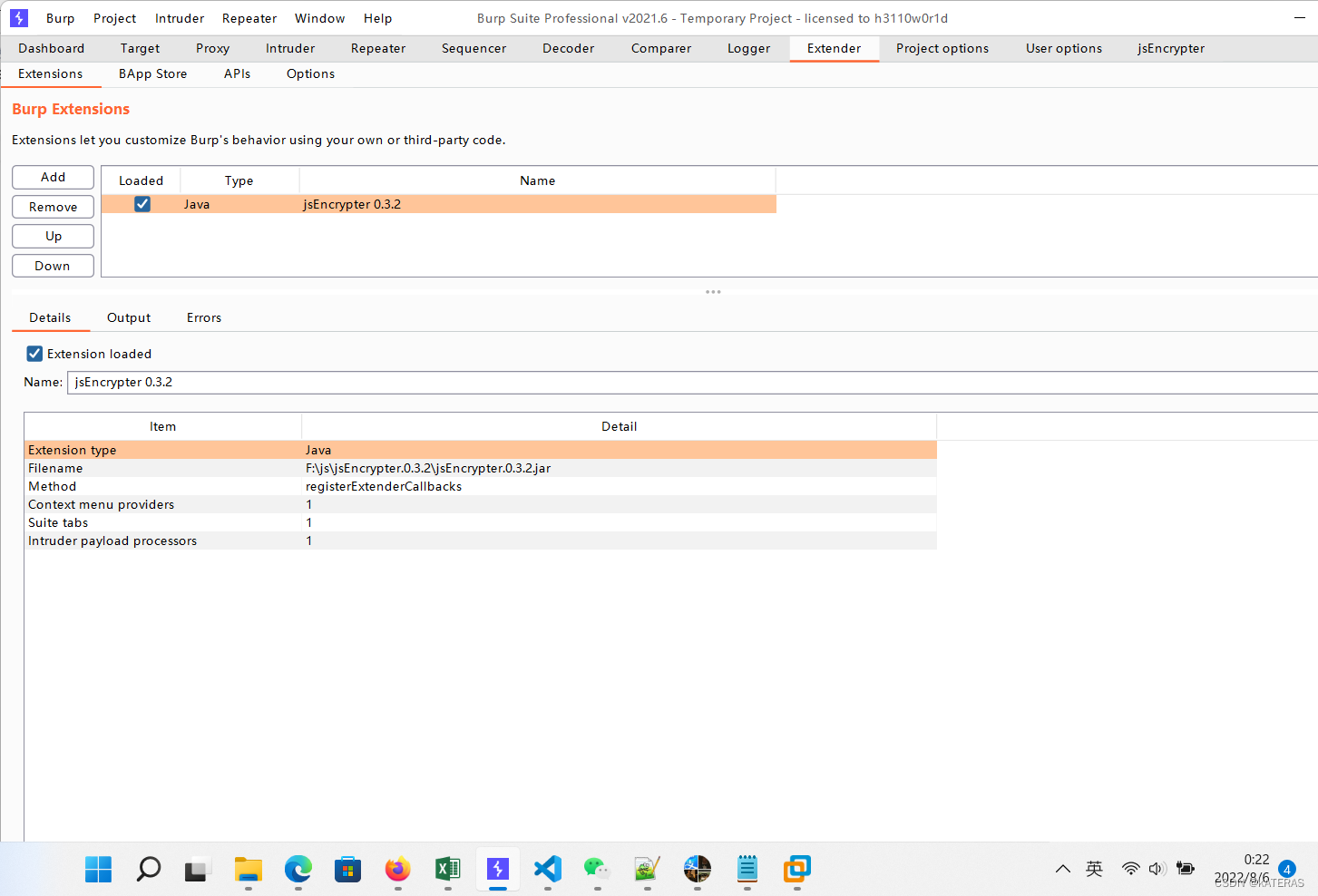

1、下载jsEncrypter压缩包

下载地址:https://github.com/c0ny1/jsEncrypter/releases/tag/0.3.2

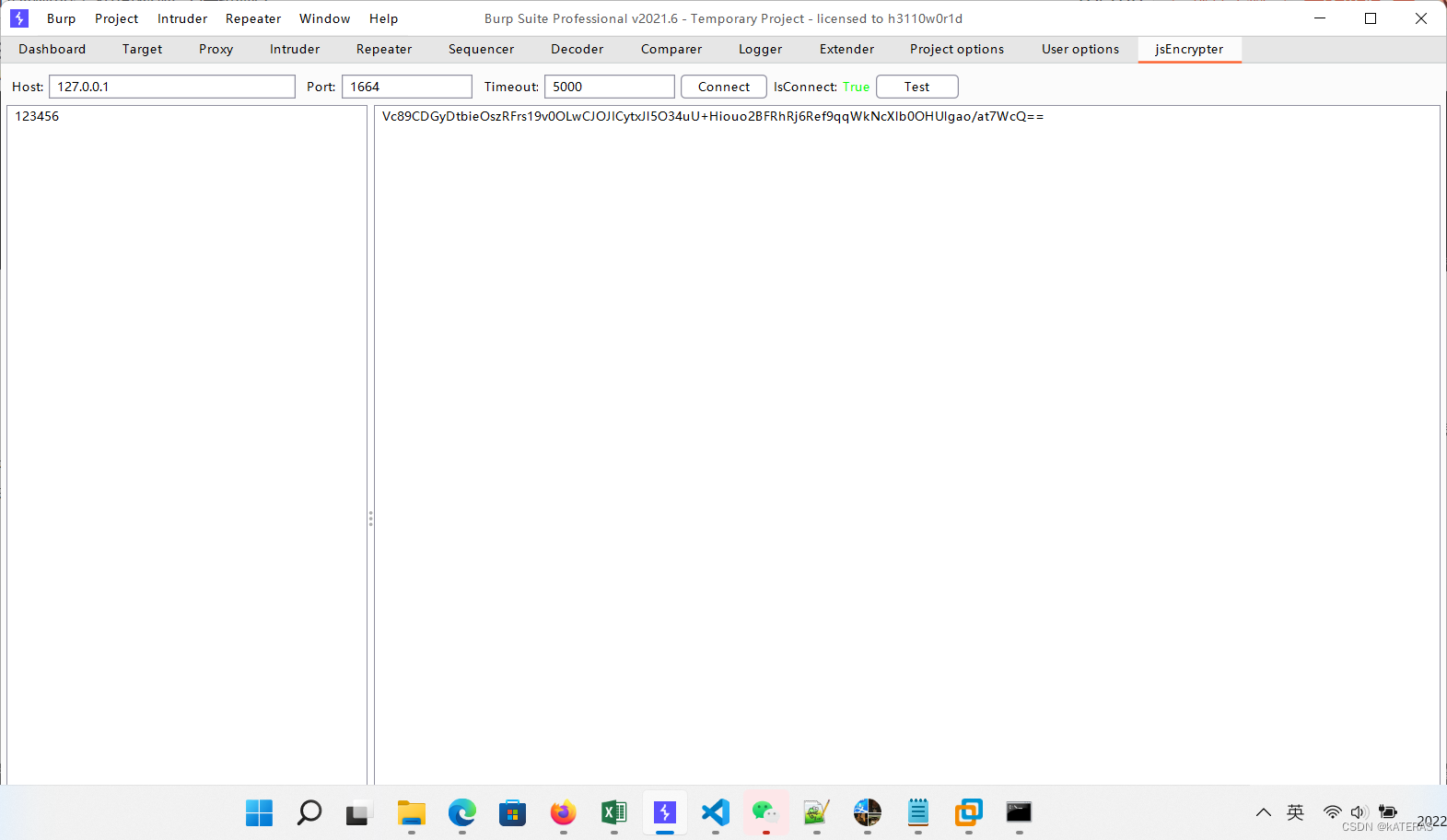

2、在burpsuite的extender中add插件jar包,安装成功后会burp中会增加jsencrypter的Tab

3.安装phantomjs,我是windows版本的下载地址http://phantomjs.org/download.html

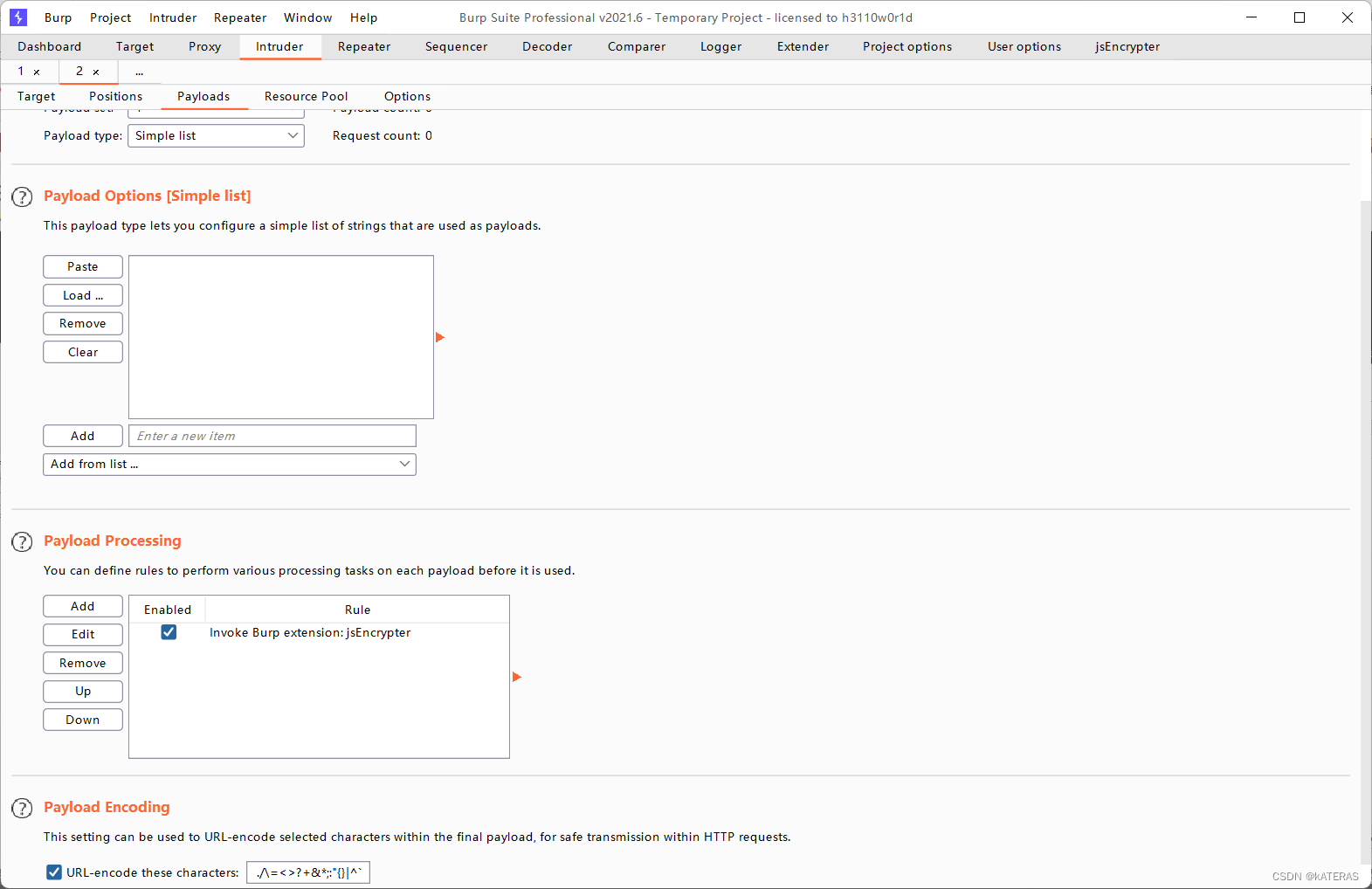

2、爆破加密弱口令

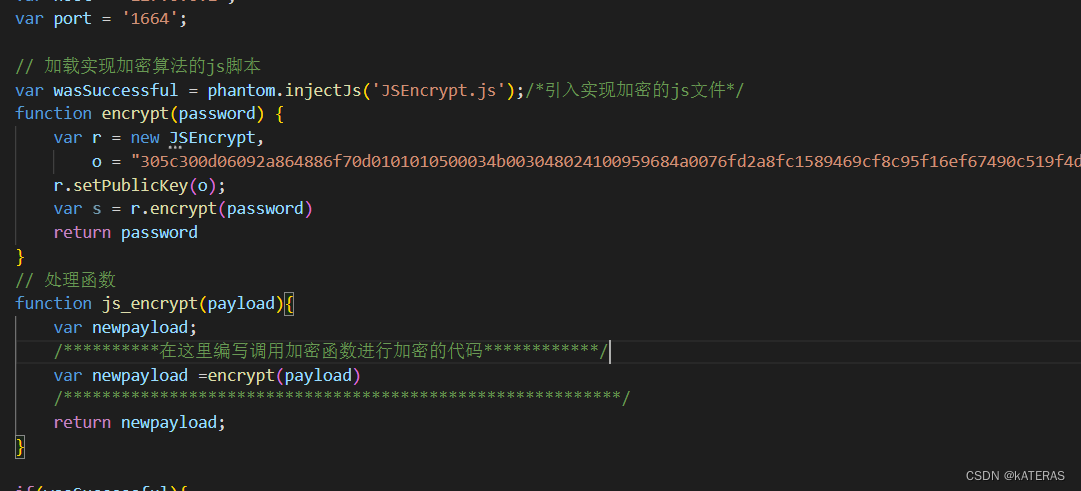

- 图片上面讲的很清楚了,补充一点,加密js如果跟入口js不一样,就像我这样,自己构建一个入口函数,再调用加密js就可以了

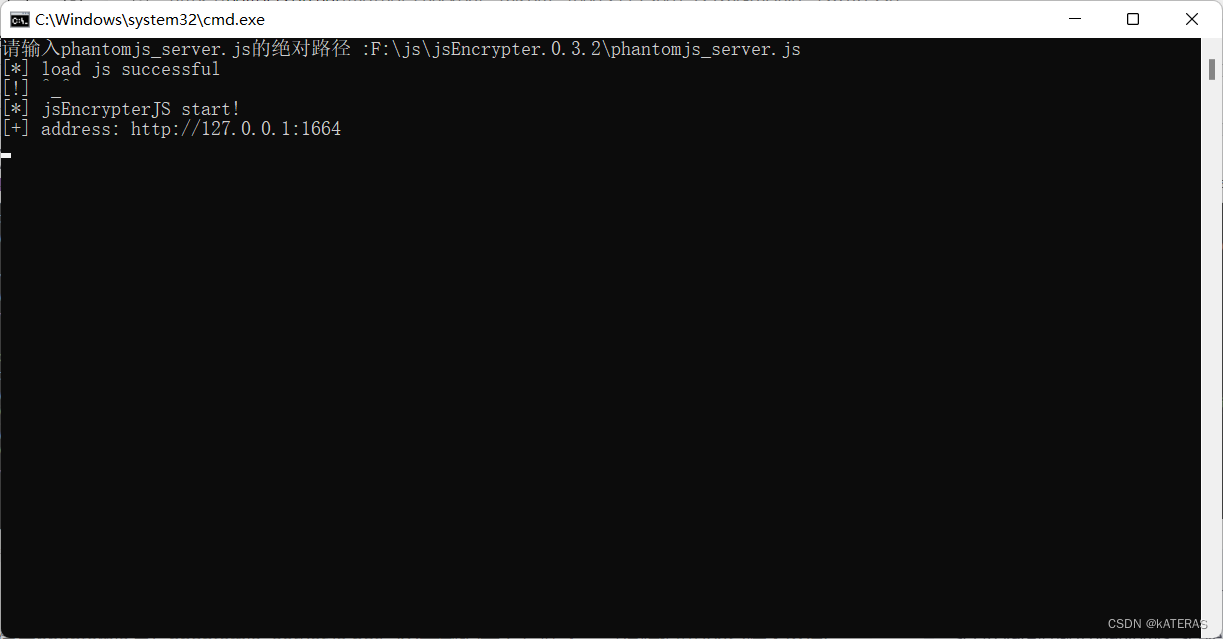

2、使用phantomjs运行phantomjs_server.js,bat命令我都给大家写好了,记得转编码ANSI哦不然会乱码

@echo off

set /p var=请输入phantomjs_server.js的绝对路径 :

phantomjs %var%

pause

3、最后一步用bp测试成功了,转载interputer

总结

今天的学习,远远不止这点,比如学会了RSA加密其中一种加密方式是,密文每次都不一样的,这是因为其本身会随机填充的规则,RSA基本的加密方式,公钥不变,生成的密文是不一样,但是其背后的密钥解出来得到的明文密码是一样的,这里我们也可以推测,该网站的数据库是明文的密码

本文详细介绍了在渗透测试中如何找到并破解前端加密。首先通过F12和浏览器抓包寻找加密函数入口,然后利用jsEncrypter在Burp Suite中建立加密字典。接着讲解了如何使用PhantomJS进行加密弱口令的爆破,并提供相关脚本。最后总结了RSA加密的特点及其在测试中的应用。

本文详细介绍了在渗透测试中如何找到并破解前端加密。首先通过F12和浏览器抓包寻找加密函数入口,然后利用jsEncrypter在Burp Suite中建立加密字典。接着讲解了如何使用PhantomJS进行加密弱口令的爆破,并提供相关脚本。最后总结了RSA加密的特点及其在测试中的应用。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?