原文地址:

https://blog.youkuaiyun.com/weixin_39913200/article/details/80845867

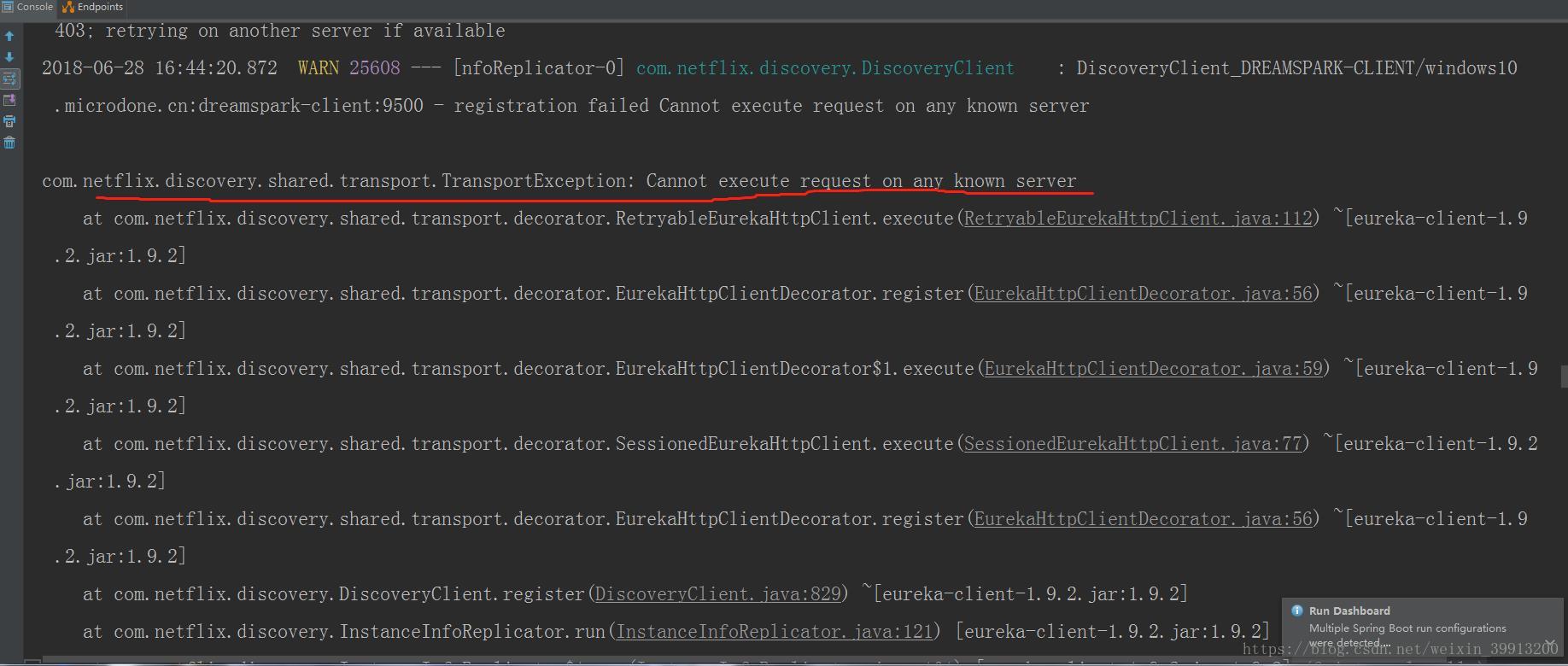

在地址里加上用户名密码,然后运行还是报错,是因为新版本的security默认开启csrf了,关掉就好了,新建一个配置类,看下面:

package com.yezi.dreamspark.dreamsparkserver.config;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.core.userdetails.UserDetailsService;

@EnableWebSecurity

@Configuration

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf().disable(); //关闭csrf

http.authorizeRequests().anyRequest().authenticated().and().httpBasic(); //开启认证

}

}

本文介绍了解决在Spring Security中遇到的CSRF保护导致的问题。通过创建自定义的WebSecurityConfig类,可以轻松地禁用CSRF保护,实现基本认证。这对于需要简化安全设置的开发者来说是一个实用的解决方案。

本文介绍了解决在Spring Security中遇到的CSRF保护导致的问题。通过创建自定义的WebSecurityConfig类,可以轻松地禁用CSRF保护,实现基本认证。这对于需要简化安全设置的开发者来说是一个实用的解决方案。

3197

3197

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?