1 misc can_has_stdio?

用记事本打开,发现是一串特殊字符,上网查询得知为brainfuck编码。

找个网站解密

2 pwn pwnstack

栈溢出覆盖返回backdoor地址

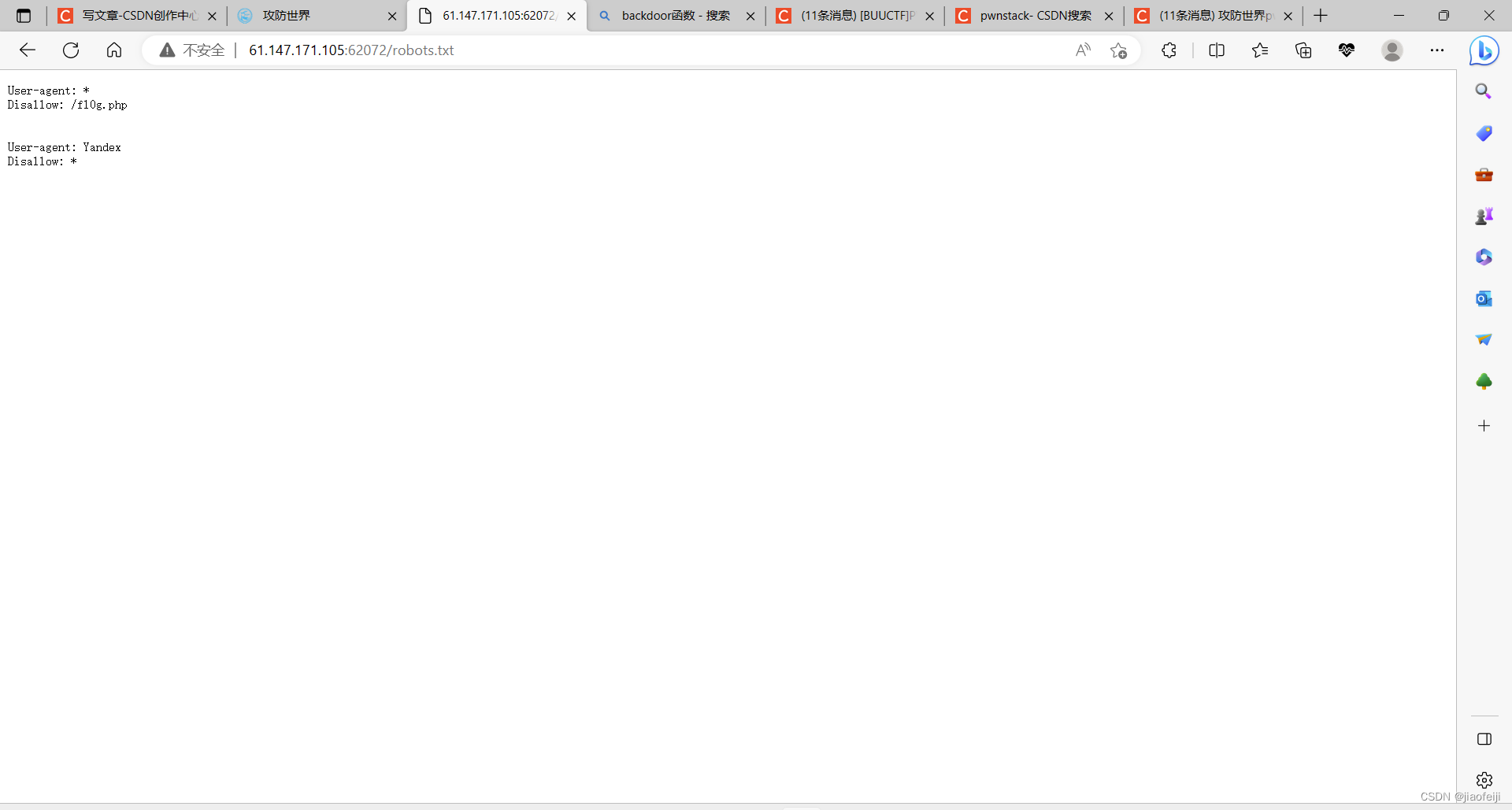

3 web Training-WWW-Robots

根据提示查看子目录下的robots.txt

robots.txt是网站管理者写给爬虫的一封信,里面描述了网站管理者不希望爬虫做的事,比如:

- 不要访问某个文件、文件夹

- 禁止某些爬虫的访问

- 限制爬虫访问网站的频率

一个自觉且善意的爬虫,应该在抓取网页之前,先阅读robots.txt,了解并执行网站管理者制定的爬虫规则。

泄露了文件名

PHP2

扫描目录,泄露了源代码

绕个弯子,让一开始写入的数据经过一次urldecode不为admin,但是通过两次为admin

unserialize3

php反序列化

__wakeup函数漏洞

参考;(11条消息) PHP序列化反序列化漏洞总结(一篇懂)_反序列化漏洞php_zhang三的博客-优快云博客

文章介绍了从解析特殊字符编码的brainfuck程序,到栈溢出攻击和利用robots.txt揭示网站信息,再到PHP的反序列化漏洞,特别是__wakeup函数的安全问题。读者能从中了解到网络攻防中的常见技术和安全实践。

文章介绍了从解析特殊字符编码的brainfuck程序,到栈溢出攻击和利用robots.txt揭示网站信息,再到PHP的反序列化漏洞,特别是__wakeup函数的安全问题。读者能从中了解到网络攻防中的常见技术和安全实践。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?