DNS隧道

原理说明

DNS隧道是一种隐秘隧道,通过将其他协议封装到DNS协议中传输建立通信的方式。因为DNS协议在网络中一种基础必不可少的服务,所以大部分防火墙和入侵检测设备是不会对对DNS流量进行拦截过滤,这就给DNS作为隐蔽通信提供了有力条件,从而可以利用它实现诸如僵尸网络或木马的远程控制通道和对外传输数据等。

DNS隧道运营的原理可以归结为:“如果你不知道,请问别人”。当DNS服务器收到要解析的地址的DNS请求时,服务器开始在其数据库中查找。如果没有找到记录,则服务器向数据库中指定的域发送请求。

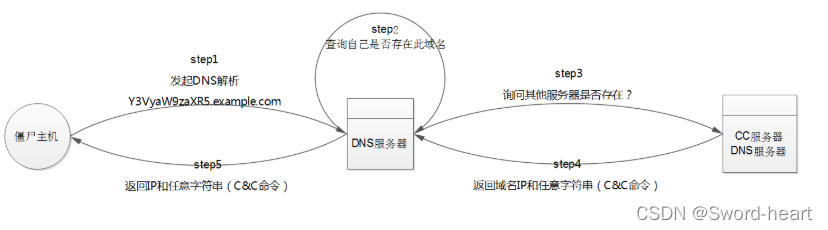

下面举一个例子说明,让我们看看如何工作的:僵死主机发起URL请求,比如域名为Y3VyaW9zaXR5.example.com。DNS服务器收到此请求首先尝试找到域扩展名“.com”,然后找到“example.com”,但是在其数据库中找不到“Y3VyaW9zaXR5.example.com”。然后它将请求转发到example.com,并询问它是否知道这样的名称,作为回应example.com预计将返回相应的IP;然而,它可以返回任意字符串,包括C&C指令。

DNS隧道C&C通信原理

DNS隧道数据传输原理

危害说明

1、主机可能已中毒,攻击者利用DNS隧道控制主机对外发起DoS攻击,可能存在被网安、网信办通报的风险。

2、主机可能已中毒,攻击者利用DNS隧道对外传输敏感数据,导致客户信息被泄露。

处置建议

主机存在DNS隧道通信,这表明只是可能被病毒利用进行通信,因为部分客户正常业务也会采用DNS隧道进行通信。即使是病毒所为,但并不清楚僵尸主机到底中了什么病毒,无法使用对应的专杀工具进行针对性处置;而病毒本身在制作过程中,也会考虑免杀方案,逃避专杀工具的检测;所以杀毒工具也不能100%查杀出病毒。

1、在此推荐使用深信服EDR工具进行分析并查杀:http://edr.sangfor.com.cn/tool/SfabAntiBot.zip

2、如果查杀不出病毒,请联系我们的安服人员进行处理。

1503

1503

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?