注意点:建议不要将防火墙的公网接口的

IP

地址设定为

NAT Server

的公网

IP

,避免

NAT Server

与

防火墙自身的一些服务产生冲突

[FW]nat server global 1.1.1.1 inside 10.1.1.1 --- 将公网IP1.1.1.1与私网IP10.1.1.1

绑定

[FW]nat server protocol tcp global 1.1.1.1 9980 inside 10.1.1.1 www --- 增加了协

议内容

[FW]nat server protocol tcp global 1.1.1.1 9980 inside 10.1.1.1 80 unr-route --

-unr-route参数代表配置UNR路由,类似于黑洞路由

多出口场景NAT Server

多出口场景NAT Server

防火墙作为企业出口网关,双出口,双

ISP

接入公网时,

NAT Server

的配置通常要一分为二,让一

个私网服务器向两个

ISP

发布不同的公网地址,供公网用户访问

。

方法一

将接入不同

ISP

的公网接口规划在不同的安全区域中,然后配置

NAT Server

的时候

--->

携带上安全区

域参数。使得同一个服务器向不同安全区域发布不同的公网地址

[FW]nat server zone Untrust_1 protocol tcp global 11.0.0.10 9980 inside

192.168.1.1 80

[FW]nat server zone Untrust_2 protocol tcp global 12.0.0.10 9980 inside

192.168.1.1 80

方法二

将接入不同

ISP

的公网接口规划在相同的安区区域,配置

NAT Server

时,关闭服务器访问互联网功

能。

---

因为需要发布多个公网

IP

地址,若开启该功能,会导致

server-map

表项冲突

。

下述问题是多出口

NAT Server

场景一定会存在的问题。

NAT Server

一分为二时,很大可能会产生报文来回路径不一致问题

。为了避免该问题

避免

ISP

中的公网用户使用非本

ISP

的公网地址来访问私网服务器

私网服务器回复报文到达防火墙时,虽然匹配了会话表,但是会话表仅仅是放通流量并转换地址,

流量的转发还是要依靠路由表查找出接口

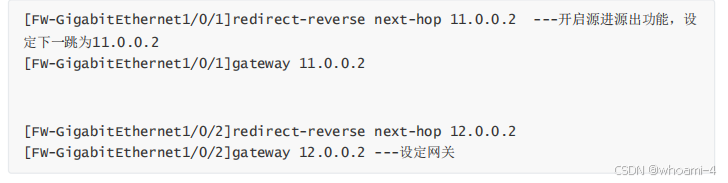

为了解决上述的问题,即保证报文的

源进源回功能

;

即请求报文从某条路径进入,响应报文依然沿

着同样的路径返回,而不用查找路由表来确定出接口

。

目的

NAT

指的是对报文中的目的地址和端口进行转换。

根据转换后的目的地址是否固定,目的

NAT

被分为静态目的

NAT

和动态目的

NAT

两种

149

149

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?