免责声明:本文章所涉及到的内容仅可用于学习交流,严禁利用文中技术进行违法行为,否则后果自负!

原文链接:渗透测试前期准备:信息收集(一)

一、为什么要做信息收集

信息收集的目的,当然是为了找到更多的攻击面。我们收集到的信息越多,那么我们能够进行的攻击面也越大。笔者有一段时间觉得自己该把重心放在渗透测试上,而信息收集好像没什么用。所以一直忽视了信息收集的重要性。但是现实总是残酷的,我在第一次进行实战时,发现我学了这么久的渗透技术,居然连从哪里下手都不知道。有一种久经锻炼的马儿却瞎了眼睛的感觉。那一次的打击,也让我决定回炉重造,重新去学习信息收集。

二、信息收集的思路

1.通过whois获取信息:如下,这一步我们可以获取到很多信息,通过这一步如果获取到了邮箱或电话,那么就可以尝试钓鱼、鱼叉攻击、水坑攻击等。

推荐一个站长工具:https://whois.chinaz.com/

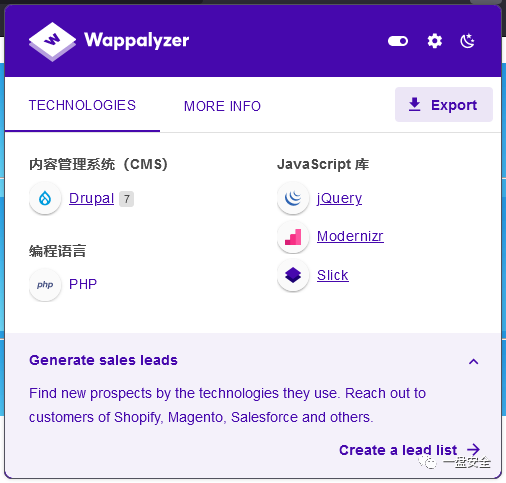

2.指纹识别:这一步我们可以获取到该网站使用了什么编程语言、中间件是什么,甚至是什么框架。通过这一步的信息,我们可以去找对应版本发布过的漏洞并加以利用。

推荐可以使用火狐的Wappalyzer扩展插件,自动获取,非常好用。

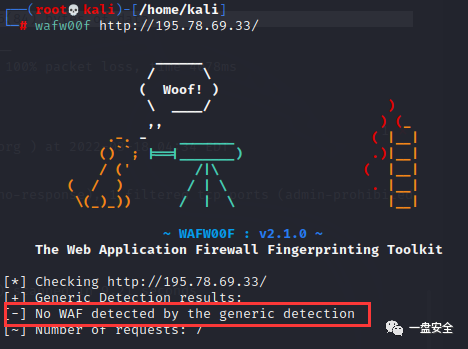

3.Waf识别:可以通过这一步识别这个网站是否用了Waf,以及是什么Waf,然后再通过相应版本漏洞进行复现。

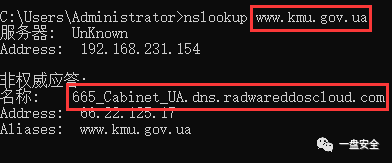

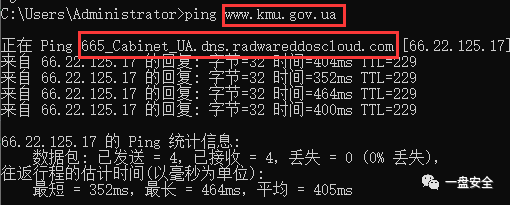

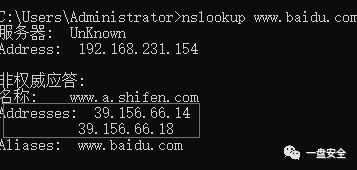

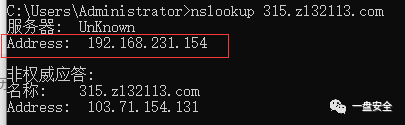

4.判断是否有CDN:通过nslookup查询是否只有一个ADDRESS或者相同域名,也可以PING命令看是否是同一个域名:

有CDN的情况:

无CDN:

5.目录枚举:这一步可以获得网站的路径,一般使用工具dirsearch,当然,有Waf的话最好设置一下延时。

6.子域名枚举:这一步是为了旁站攻击做准备,可以获取到这个网站的子网站,之后对各个旁站进行渗透。而且通过这一步大概率可以查询到服务器真实的IP,比如下面这个服务器就只有主网站是加了CDN的。

有个好用的在线子域名查询:https://phpinfo.me/domain/

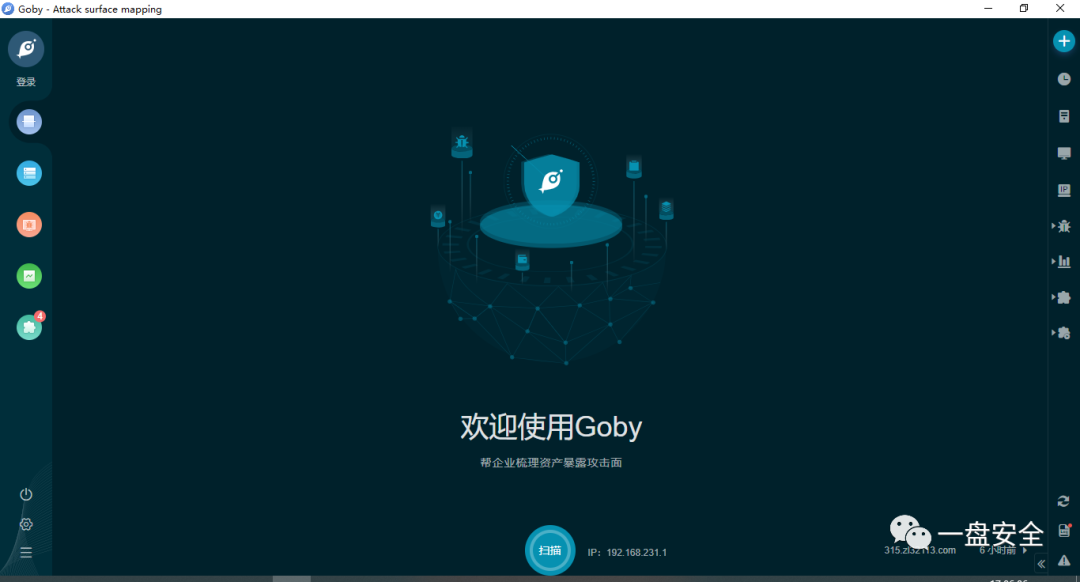

7.goby的使用:goby可以说是一个非常非常好用的扫描工具了,不仅支持端口扫描等,还能进行漏洞扫描。也能支持fofa批量导入。甚至是msfconsole的使用。可以拿一些比较直观的东西,比如版本号、开放的端口等。

8.googlehack、fofa、shodan的使用:通过这些来深入地挖掘更多的网站信息,后台、敏感文件等。

googlehacking部分语法:

site:指定域名,可用于子域名收集

intext:正文中存在关键字的网页

intitle: 标题中存在关键字的网页

info:一些基本信息

inurl: URL中存在关键字的网页

filetype:搜索指定文件类型

realated:找出相似的网站,可以用于同源网站的渗透。

三、总结

通过上述的这些步骤,我们已经基本扒光了一个网站的衣服。我以前从来没想过能获取到这么多信息,也没想到一个网站能有这么多的攻击面。果然,信息收集是渗透测试的心脏和血脉啊。没有信息收集就做不好渗透测试。

97

97

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?