目录

前言

XSS(跨站脚本攻击,Cross-Site Scripting)是一种常见的网络安全漏洞,攻击者通过注入恶意脚本到网页中,当其他用户访问该页面时,脚本会在其浏览器中执行,从而实施攻击。

作为一种HTML注入攻击,XSS攻击的核心思想就是在HTML页面中注入恶意代码,而XSS采用的注入方式是非常巧妙的。在XSS攻击中,一般有三个角色参与:攻击者、目标服务器、受害者的浏览器。

由于有的服务器并没有对用户的输入进行安全方面的验证,攻击者就可以很容易地通过正常的输入手段,夹带进一些恶意的HTML脚本代码。当受害者的浏览器访 问目标服务器上被注入恶意脚本的页面后,由于它对目标服务器的信任,这段恶意脚本的执行不会受到什么阻碍。而此时,攻击者的目的就已经达到了。

xss-labs下载地址:GitHub - do0dl3/xss-labsGitHub - do0dl3/xss-labs: xss 跨站漏洞平台

Level 1

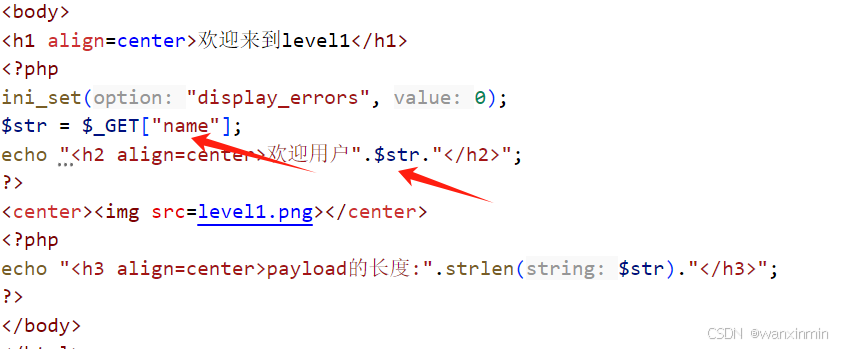

先看源码:

没啥过滤,先试一下

在name处写什么就显示什么

直接插入

Level 2

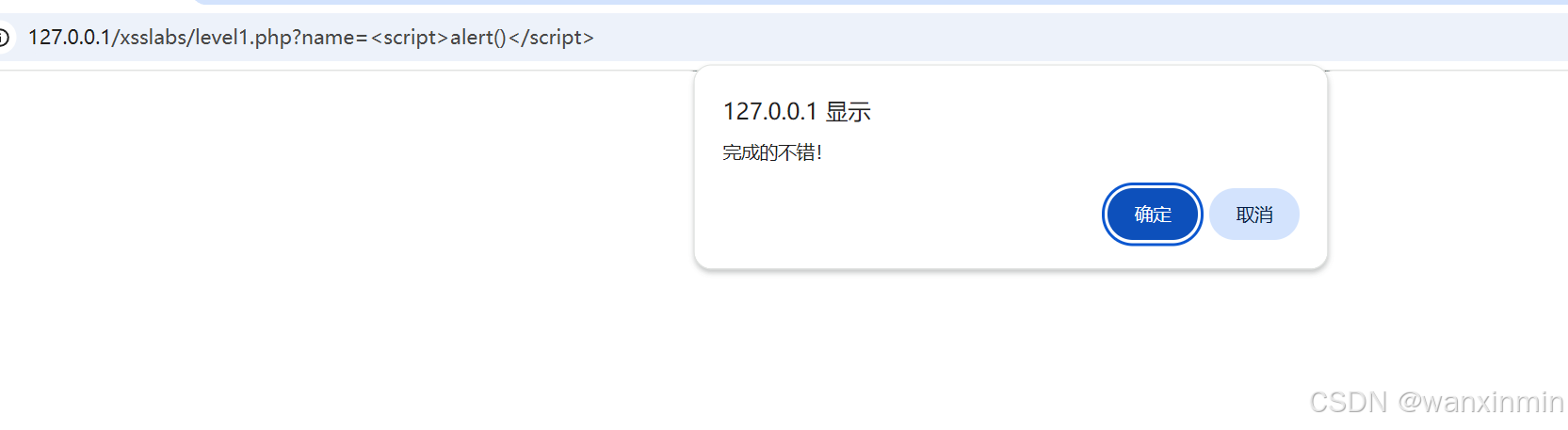

先直接插入

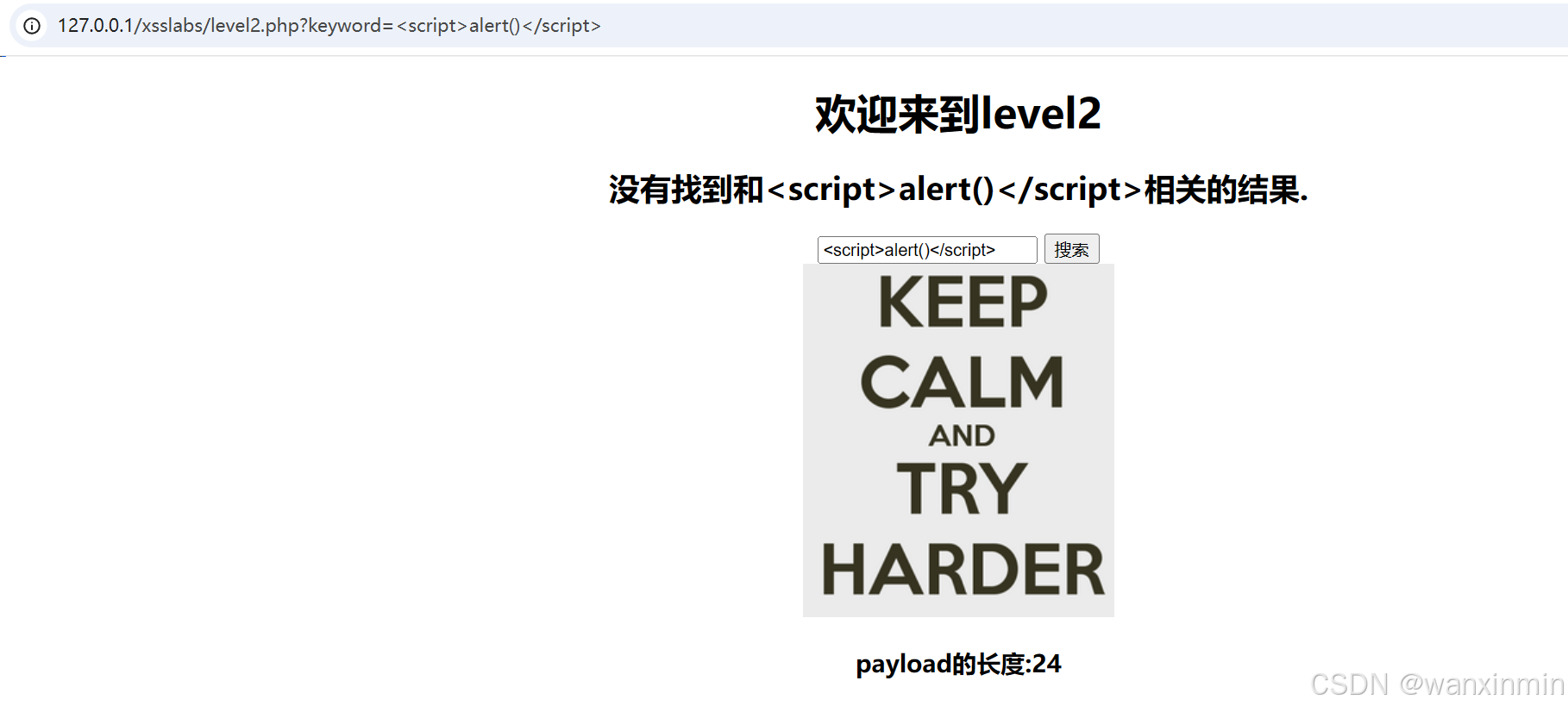

没有成功,看源码

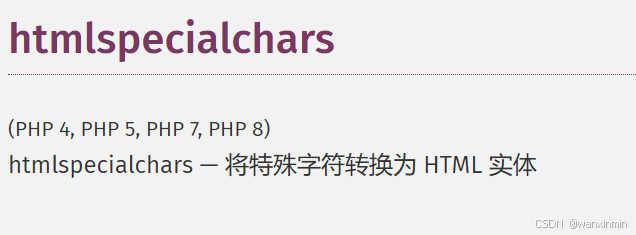

发现这个方法htmlspecialchars,在官方文档中知道是实体转义的功能

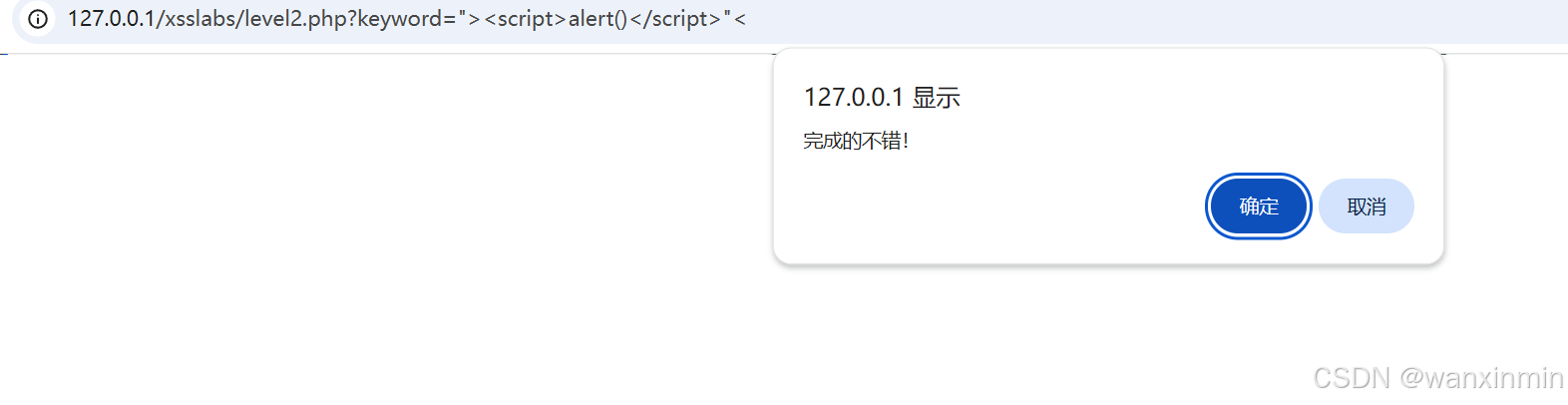

发现这个没被转义

想到了可以闭合双引号

成功

Level 3

先试试水

没动静,查看网页源码

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

6万+

6万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?