之前的文章介绍了NDR探针的安装,本文将介绍一下免费并且强大的EDR类软件sysmon的安装和过程。作为我的专栏《家庭网络防御系统搭建》中的一篇,详见这里。

sysmon 全称是System Monitor, 是sysinternals开发的用来监控系统进程活动,网络活动,文件活动以及注册表活动等一系列活动的终端数据采集探针。由于sysmon是一个免费小巧高效的终端探针,因此sysmon被广泛的作为EDR功能模块中的数据采集之用。

主要功能

sysmon的显著功能特性如下:

- 记录进程创建过程子进程和父进程对应的创建命令。

- 记录进程对应文件的MD5,SHA1,SHA256,IMPHASH等安全领域主流使用的hash。

- 记录进程和会话的GUID用于数据聚合分析之用,避免进程ID的重复使用造成的ID冲突。

- 记录DLL和驱动的签名和hash.

- 记录网络连接和对应进程的映射关系。

- 检测文件修改的时间,防止针对文件创建时间的篡改攻击。

- 支持通过配置文件动态的过滤记录的事件类型和内容。

- 早于Boot进程记录事件,用于发现复杂的内核攻击

以上是sysmon的主要特性,当然进程活动,网络活动,文件活动以及注册表活动等活动的字段可以具体查看对应的内容数据。

下载链接

sysmon的下载链接见,这里。

配置文件

由于默认sysmon配置采集的终端数据量较大,而其中有的数据,对于网络安全分析相对不重要。因此从安全和性能等平衡的角度,需要针对采集的数据进行配置。关于sysmon的配置的,采用的是SwiftOnSecurity经过优化的版本,详见这里。当然关于该文件的解读,详见文章《家庭网络防御系统搭建-EDR之sysmon配置文件详解》,这里。

安装程序

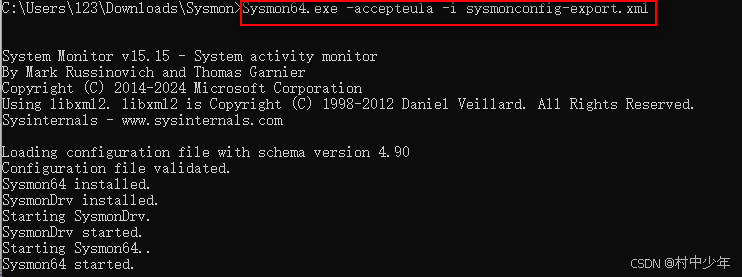

有了安装文件和配置文件,安装命令如下:

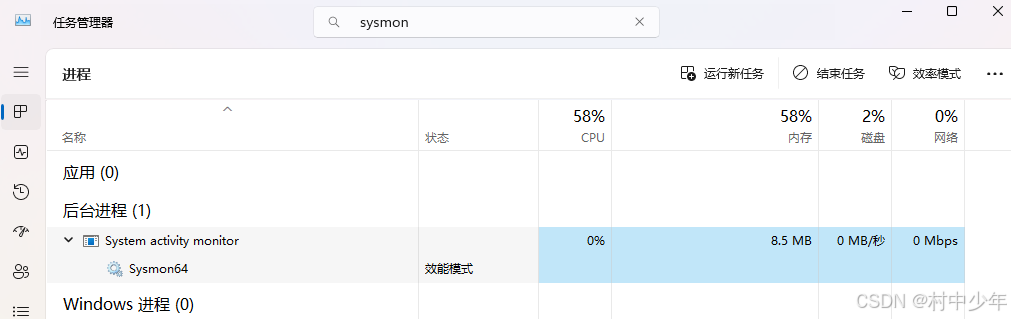

安装完成之后,无需重启后台进程会自动多出一个sysmon的进程,如下:

同时之后sysmon会随着系统的重启而自动启动,长期驻留在操作系统中。

日志路径

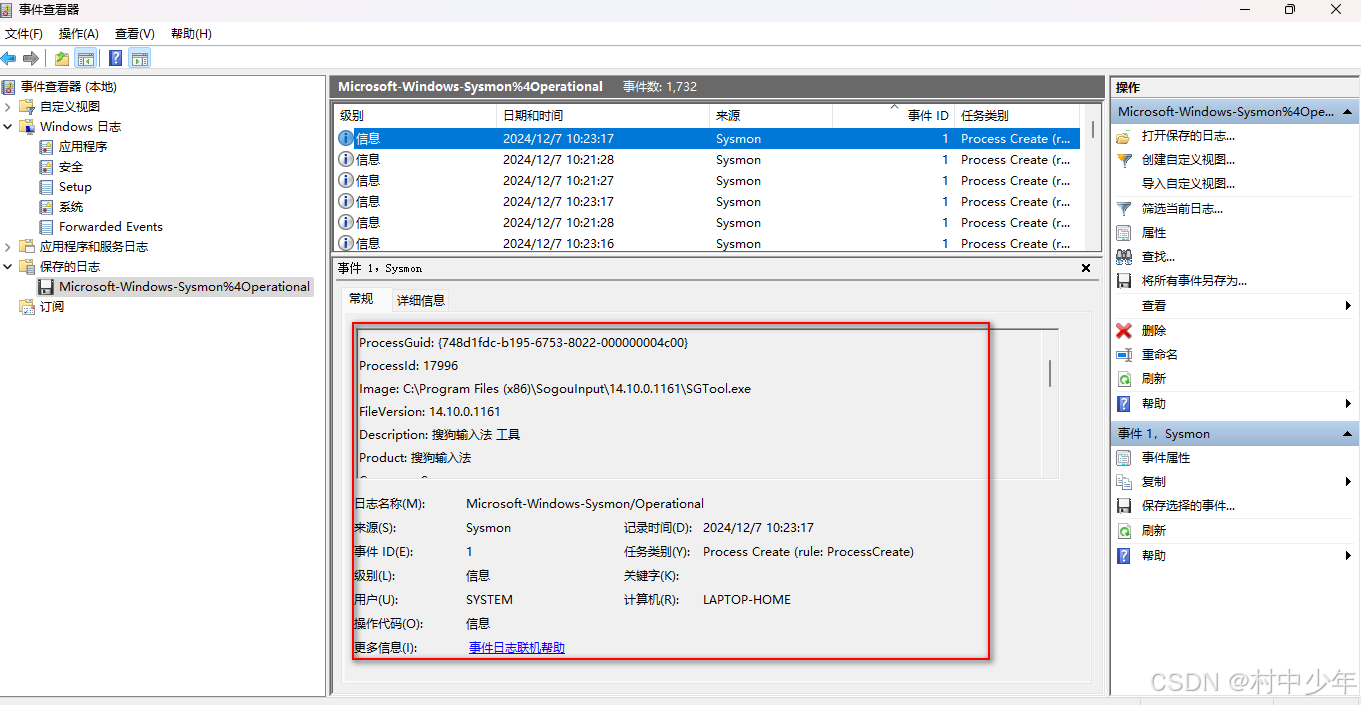

在Windows vista以上的操作系统中,使用Windows的event log viewer的时候,可以看到sysmon的日志在事件查看器中的位置为Applications and Services Logs/Microsoft/Windows/Sysmon/Operational,如下图所示:

对应的文件路径为C:\Windows\System32\winevt\Logs\Microsoft-Windows-Sysmon%4Operational.evtx 。当然不管哪个版本的操作系统使用,everything搜索sysmon即可找到对应的sysmon日志。

日志分析

使用windows自带的事件查看器打开文件C:\Windows\System32\winevt\Logs\Microsoft-Windows-Sysmon%4Operational.evtx ,如下:

可以看到sysmon中事件ID为1的事件记录了进程创建的相关信息,包括进程名,进程对应的文件路径,进程的用户,进程对应的主机名等等。

对于日志分析,由于Windows自带的事件查看器不具备日志聚合,日志打tag,日志灵活过滤,日志灵活展示,日志灵活分类,处理速度等功能,因此只能够手动分析少量的数据。如果需要进行威胁狩猎等分析,需要将日志导入到专门的分析工具中。关于分析sysmon的日志详见专栏《Windows主机威胁狩猎实战》,见这里。

日志转发

主机上的日志需要转发到siem平台进行集中处理,关于如何将sysmon的日志发送到securityonion的配置,详见文章《家庭网络防御系统搭建-将sysmon和Windows event log集成到security onion》,见这里。

以上就是sysmon的安装过程,希望对你有帮助。

本文为优快云村中少年原创文章,未经允许不得转载,博主链接这里。

1372

1372

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?