背景

公司内部SDL安全审计阶段,大致浏览系统迭代系统的功能点。发现迭代版本新增文件管理功能,包括文件获取、复制、下载、上传,脑海飘过五个大字: TND有漏洞啊 !

渗透流程

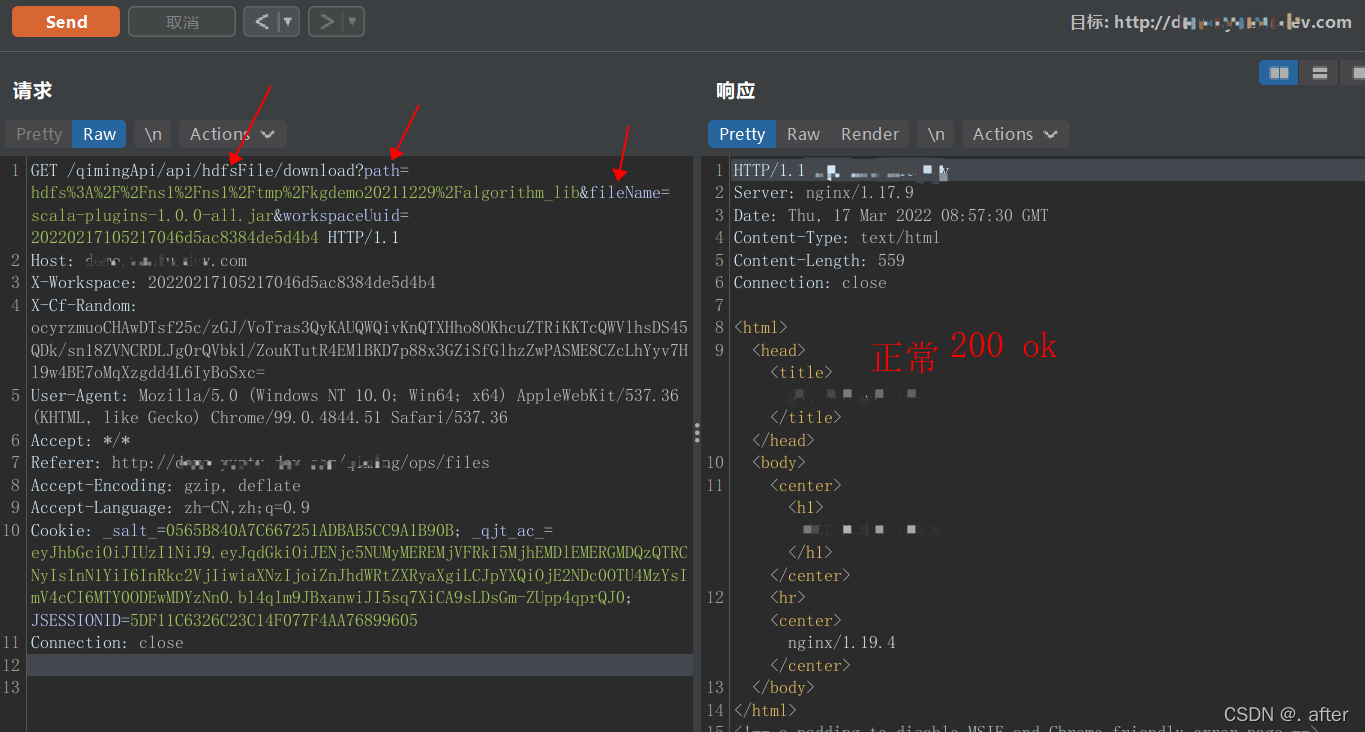

1. 文件下载处抓包

从该包可以看出,该服务使用 hdfs分布式文件系统,默认包含三个参数(path、fileName、workspaceUuid)。前端提供文件下载功能,尝试修改path、fileName参数,报错文件不存在。

思考:既然能报文件不存在,大概率存在任意文件下载漏洞?

hdfs分布式文件系统介绍:https://baike.baidu.com/item/hdfs/4836121?fr=aladdin

2. 漏洞挖掘思路

考虑使用回溯符…/…/ 是否可以读取/etc/passwd

未成功,响应包报错!!!

如果想验证漏洞存在,就要知道hdfs服务器上有什么文件或者配置文件…

抓包测试后,发现开发把path路径写死:hdfs://ns1

3. 获取hdfs服务器目

本文讲述了在SDL安全审计过程中发现的HDFS任意文件下载漏洞。通过抓包和代码审计,揭示了文件管理功能存在的安全隐患,包括未对path、filename参数做校验,允许遍历根目录。修复建议包括限制参数路径,过滤回溯符,并加强文件权限控制。

本文讲述了在SDL安全审计过程中发现的HDFS任意文件下载漏洞。通过抓包和代码审计,揭示了文件管理功能存在的安全隐患,包括未对path、filename参数做校验,允许遍历根目录。修复建议包括限制参数路径,过滤回溯符,并加强文件权限控制。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

979

979

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?