先看成品

1,明确需要逆向的目标

这是第二页的

![]()

这个第一页的

![]()

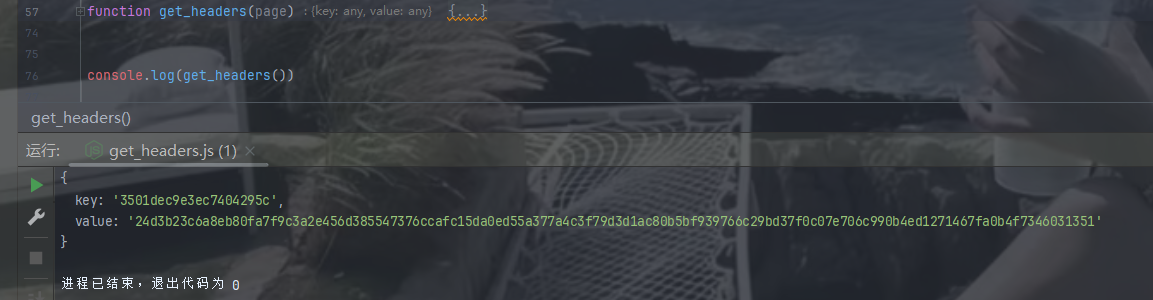

2,通过对比可以发现这个参数是变化的,所以想要批量采集的话就得把这参数写活,想要写活就得逆向,观察可得这个key值和value值都是变化的,所以这两个值我们都得逆向

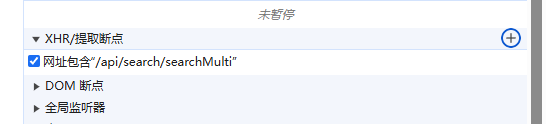

这里我用的定位方式是xhr断点:思路:1,复制数据包的链接地址到xhr断点里面

2,翻页触发请求

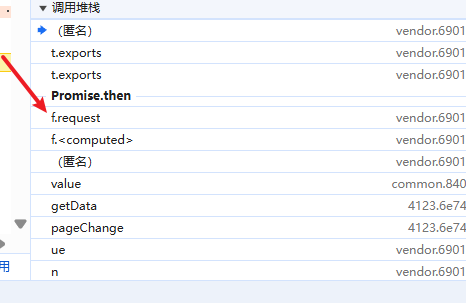

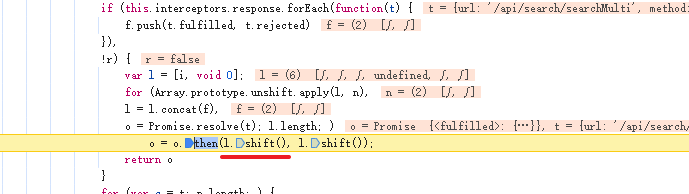

3,跟栈,优先找promise.then 的第一个栈

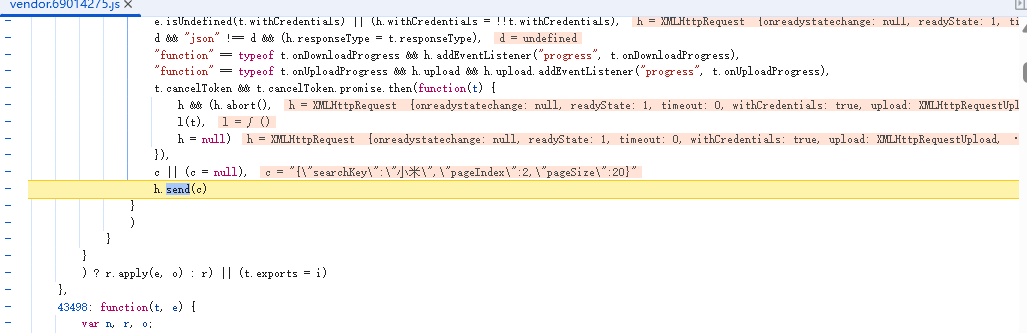

4,点进去后可以看到o = o.then(l.shift(), l.shift())回调函数,看到后给它打上断点触发请求

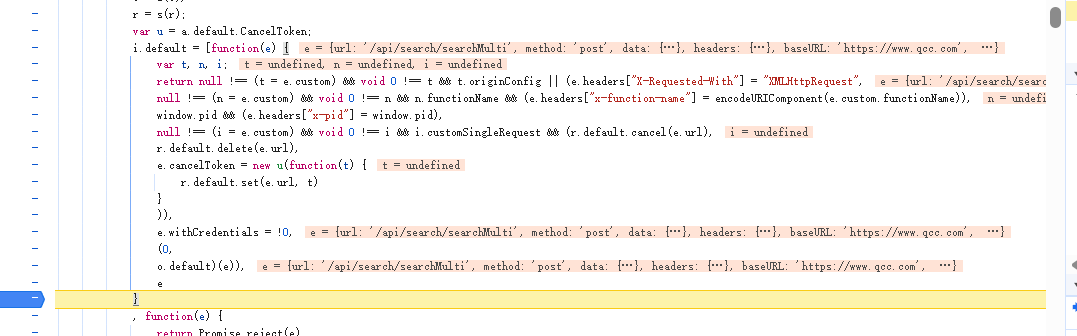

5,之后进到第一个参数也就是成功回调的函数里面,然后我们给这个函数的最后一行打上断点并触发请求

6,观察函数的结构,我会找到这个函数最后的位置,并且进入到o.default这个函数里面,然后又在函数的最后一行打上断点触发请求

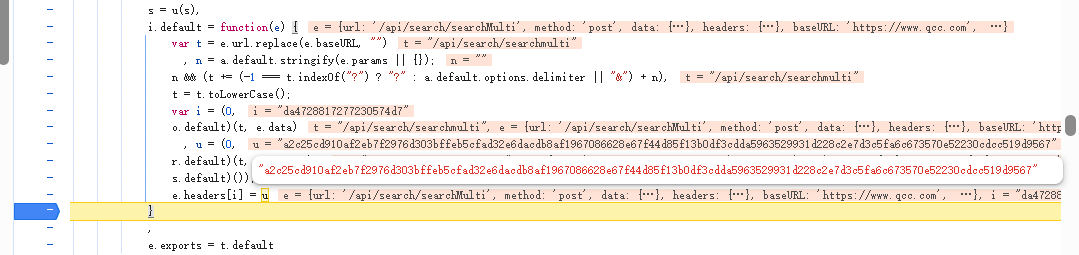

7,通过鼠标悬停的方式,查看这个加密值,然后对比数据包里面的加密值,结果发现一样就明白找到了

![]()

![]()

8,最后就是这整个函数拿下来,通过报错信息一步一步的找到所有要补齐的东西,就得到了该博客开头的那个逆向结果

看到最后的同志说明你是一个喜欢的学习的人,欢迎给我指导,也欢迎小伙伴们一起相互交流学习

分享不易,能得到一个赞的话万分感谢

如本案例侵权请联系我下架

1074

1074

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?